导图社区 实现安全治理的原则和策略

- 61

- 1

- 0

- 举报

实现安全治理的原则和策略

这是一篇关于实现安全治理的原则和策略的思维导图,从防御做法、组织、安全控制框架、威胁和考虑安全集成评估第三方时等方面进行总结。

编辑于2021-08-11 14:43:06- CISSP

- CISSP 注…

- 安全控制框架

- 相似推荐

- 大纲

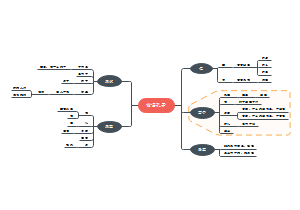

#1 实现安全治理的原则和策略(安全架构与工程)

AAA(Authentication 认证/Authorization 授权/Accountant or Audit审计)

AAA的五步法:1. 标志 2. 身份验证 3. 授权(访问控制模型) 4. 审计 5. 记账(问责制)

防御做法

分层:串行 不是并行

抽象

数据隐藏:隐匿

加密

组织

组织的角色与责任

高级管理者/安全专业人员(IS/IT)/数据所有者Data Owner通常为CEO/数据托管员Data Custodian/用户/审计人员

Data Owner制定的“行为规则”:适当使用和保护数据的规则;适用于用户,而不适用于系统或安全控制

Data Custodian:只做日常任务,保护数据的完整性、安全性

组织的流程

变更控制/变更管理

数据分类

政府/军事分类

绝密

秘密

机密

敏感但未分类

未分类

商业分类

机密/专有 Proprietacy专营的(私有指内部使用)

Private 私有

敏感

公开

安全控制框架

COBIT(信息和相关技术控制目标,源自ISACA国际信息系统审计协会)

1. 满足利益方的需求 2. 从端到端覆盖整个行业 3. 使用单一的集成框架 4. 采用整体分析法 5. 把治理从管理中分离出来

OSSTMM(Open Source Security testing Methodology Mannual)

ISO/IEC 27002(取代了ISO17799) 信息安全及相关管理实践

ITIL(Information Technology Infrastructure Liabrary)

安全架构(策略/标准&基线/指南/程序)

标准:完成安全策略以后,规定了打到安全策略定义的目标和总体方向的步骤及方法

基线:最低安全级别

指南:如何实现"标准和基线"

程序:SOP(Standard Operating Procedure)

威胁

威胁建模

主动式:开发或初始阶段

被动式:开发后

识别威胁

关注资产/关注攻击者/关注软件

PASTA(Process for Attack Simulation and Threat Analysis)攻击模拟和威胁分析 7步

为风险分析定义目标

定义技术范围

分结合分析应用 ADA

威胁分析

弱点和脆弱性分析

攻击建模和仿真

风险分析和管理

DREAD

Trike(基于风险的威胁建模方法,侧重于风险,提供了一种可靠性的,可重复的安全审核方法)

简化分析(分解)

1.信任边界 2. 数据流路径 3. 输入点(接收外部输入位置)4. 特权操作(修改系统或安全性)5. 安全申明和方法的细节

威胁的五个问题:1. 潜在破坏 2. 可再现性 3. 可利用性 4. 受影响用户 5. 可发现性

考虑安全集成评估第三方时

现场评估

文件交换和审查

过程/策略审查

第三方审计

SOC-1 侧重于根据安全机制的描述来评估适用性

SOC 2 Type 1 report on management’s description of a service organization’s system and the suitability of the design of controls.

SOC-2 侧重于实现CIA相关的安全机制

SLA

Due Diligence: 尽职调查 中层

Due Care:应尽关心 管理层

【AIO 2】人员安全和风险管理(安全与风险)

职责描述

职责分离 Separation of duties

工作职责 Job Responsibility

岗位轮换 Job Rotation

为了防止权限蔓延

交叉培训,为了增强应急响应

雇佣协议及策略

NDA Nondisclosure Agreement 保密协议

NCA Noncompete Agreement 非竞争协议

强制休假

入职及离职程序

IAM Identity and Access Management

离职 终止合同时至少有一名证人在场;解雇员工的最佳时间是她们轮岗结束后

隐私策略及要求

防止未经授权访问私有或机密信息

防止在未同意或知情的情况下被观察、监视或检查

PII Personally Identifiable Information 个人身份信息

PII 是指可以容易或明显追溯到原始作者或相关人员的“任何数据项”

如:电话号码,Mail,Addreess,社保号,姓名

MAC,IP,OS,喜欢的⛱️地点,吉祥物不是PII

例外:IP,MAC在德国、欧盟某些情况下数据PII

法规及行业规则

HIPAA 美国健康保险流通及责任法案

Sarbanes-Oxley Act, SOX

FERPA Family Educational Rights and Privacy Act

GDPR

行业规则 PCI-DSS Payment Card Industrial Data Security Standard

安全治理——支持,定义和指导组织的安全工作相关的实践的集合;主要目标:将风险降低到可接受的水平

风险术语:Asset 资产;资产估值;威胁;Vulnerability 脆弱性; Exposure 暴露;Exposure Factor 暴露因子;

定量分析:用货币形式表示每项资产和威胁

AV Asset Valuation 分配资产价值

计算暴露因子 EF

计算单一损失期望 SLE Single Loss Expectacy = AV * EF

评估年度发生率 ARO Annualized Rate Of Occurence

计算年度损失期望 ALE Annualized Loss Expectacny = SLE * ARO

防护价值 = 防护前ALE - 防护后ALE - 防护年度成本ACS Annual Cost of Safeguard

最后一步:进行防护措施的成本/效益分析

定性风险分析:为风险分级,已评估其风险、成本和影响

Delphi技术:匿名的反馈和响应过程,用于小组中匿名达成共识

风险响应

Risk Mitigation 风险缓解

Risk Assignment 风险转移

Risk Acceptance 风险接受

Risk Deterrence 风险威慑

Risk Avoidance 风险规避

Risk Rejection 风险拒绝

总风险 = 威胁 * 脆弱性 *资产价值 //*不代表乘法,代表联合

总风险 - 控制间隙(通过实施防护措施而减少的风险) = 残余风险(表示管理层选择接受而不去减轻的风险)

纵深防御

最外部:物理性控制

中层:逻辑性/技术性控制

内层:管理性控制

核心:资产

控制类型

威慑控制

预防控制 e.g IPS

检测控制 e.g IDS

补偿控制

纠正控制(会改变环境)

恢复控制(纠正控制的扩展) DR

指示控制

RMF Risk Management Framework 风险管理框架

1. 安全分类

2.选择安全控制

3.实施安全控制

4.评估安全控制

5.授权信息系统

6.监控安全控制

♻️

【AIO 3】业务连续性计划BCP(安全运营)

We categorize disasters in 3 categories: natural, human, or environmental. Natural: Anything caused by nature; this could be earthquakes, floods, snow, tornados, etc. Human: Anything caused by humans; they can be intentional or unintentional disasters; unintentional could be an employee using a personal USB stick on a PC at work and spreading malware, which would be just as bad as if an attacker had done it, but the employee was just ignorant, careless, or didn't think it would matter. Environmental (not to be confused with natural disasters); Anything in our environment; could be power outage/spikes, hardware failures, provider issues, etc.

四阶段

1. 项目范围和计划

2.业务影响评估

3.连续性计划

4.计划批准和实施

优先考虑:人员安全

BIA Business Impact Assessment业务影响评估

从策略开发到

BCP

定量决策

定性决策

步骤

1.确定优先级

2.风险识别

3.可能性评估

4.影响评估

5.资源优先级排序

Terms

MTD, maximum tolerable downtime

MTD ≥ RTO + WRT: The time to rebuild the system and configure it for reinsertion into production must be less than or equal to our MTD.

DRP

Mitigation>>> Preparation >>> Response >>> Recovery

DRP has a lifecycle of Mitigation, Preparation, Response and Recovery. Mitigation: Reduce the impact, and likeliness of a disaster. Preparation: Build programs, procedures and tools for our response. Response: How we react in a disaster, following the procedures. Recovery: Reestablish basic functionality and get back to full production.

【AIO 4&19】法律、法规和合规/调查和道德 - 安全运营

知识产权

Copy Right 版权 保护原创作品,可以包括算法

Copyright © applies to books, art, music, software and much more. It is automatically granted and lasts 70 years after creator’s death or 95 years after creation by/for corporations.

Trade Mark 商标 公司Slogen

侵权行为一般为制假:against trademarks is counterfeiting: fake Rolexes, Prada, Nike, Apple products; either using the real name or a very similar name

Patent 专利 一般指硬件技术,用来保护新发明的创造者;企业发明的算法、软件

在美国,专利保护的期限自申请日起20年

商业秘密 不需要公开细节,跟版权、专利不同,保护经营秘密

许可

合同许可

开封生效——不要求用户在执行协议前承认他们已经阅读过协议

单击生效

云服务许可协议 同单击生效

刑法

保护社会免受违反我们所信仰的基本原则的行为的侵害 》〉》〉》政府起诉

CFAA 美国《计算机欺诈和滥用法案》 第一部针对病毒、蠕虫和其他对计算机系统造成危害的恶意代码的创造者进行惩罚的刑法

民法

为人与组织之间的商业交易提供了框架 》〉》〉》法庭

COPPA 儿童在线隐私保护法保护使用互联网的儿童的隐私,在未经父母同意下,公司能从13岁孩子身上收集个人身份信息

行政法

政府机构有效地执行日常事务

FISMA 联邦信息安全管理法案

NIST美国国家标准与技术研究院,负责处理管理机密或敏感信息系统

Wassenaar Arrangement

Wassenaar Arrangement - 1996 – present. Limits exports on military and "dual-use” technologies. Cryptography is part of that. Some nations also use it to prevent their citizens from having strong encryption (easier to spy on your own people if they can't use strong cryptography).

HIPAA 安全规则

HIPAA (Health Insurance Portability and Accountability Act) has 3 rules – Privacy rule, Security rule and Breach Notification rule. The rules mandate administrative, physical and technical safeguards. Risk Analysis is required.

证据

能被法庭采纳的三个基本要求:可靠,充足,相关

Polyinstantiation (Alternative Facts) 多重证据

Polyinstantiation (Alternative Facts) – Two (or more) instances of the same file depending on who accesses it. The real information may be available to subjects with Top Secret clearance, but different information will be available to staff with Secret or lower clearance.

计算机犯罪

类别

军事或情报/商业/财务恐怖/恶意/兴奋

兴奋攻击:尝试体验成功闯入的兴奋

财务攻击:非法获取服务和金钱

道德规范

CISSP道德规范:诚实、正直、公正、负责、守法

【AIO 5】保护资产安全 - 资产安全

Terms

PII Personally Identifiable Information 个人身份信息

PHI Protected Health Inforamtion 受保护的健康信息

专有数据

数据分类

Top Secret 绝密 ==3== Confidential/Proprietacy 机密/专有

Secret 秘密 ==2== Private 私有

Confidential 机密 ==1== Sensitive 敏感

Unclassified 未分类 ==0== Public 公开

政府/商业(政府有5层,仅作跟商业分类的对比,少了敏感这一层)

数据状态

Data at rest 静态数据

Data in transit 动态数据

Data in use 使用中的数据,内存或缓冲区中

数据处理

Purging 清除

多次写入现有数据来删除所有数据

Degaussing 消磁

Destruction 销毁

固态硬盘最好的净化方法是粉碎机

净化

加密

对称加密

AES Advanced Encryption Standard 128位或者192位或者256位

3DES 112位或168位 替代DES

Blowfish

Bcrypt基于Blowfish堆成加密算法,并有助于防止彩虹表攻击

Twofish

AES的最终品,使用了预白化和白化后的处理技术

传输加密:保护数据

SSH

Https

对称和非对称的加密密钥算法

对称=n*(n-1)/2

非对称=2*n

控制

正确管理敏感信息步骤

标识》〉》处理 》〉》存储》〉》销毁》〉》

GDPR安全控制:加密&假名

安全控制基线:应用范围界定 + 按需定制技术

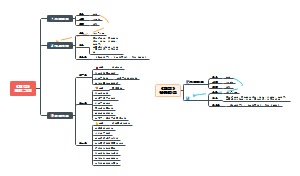

【AIO 6】密码学和对称密钥算法

密码学

4目标

保密性

完整性

没有被未经授权的更改,如:数字签名

身份验证

Nonrepudiation 不可否认性

移位密码:重新安排明文消息字母

替换密码(包括单次密本)

凯撒密码

向左移位替换(C-3)MOD26

破解:频率攻击

One-Time Pad单词秘本

One-Time Pad: Cryptographic algorithm where plaintext is combined with a random key. It is the only existing mathematically unbreakable encryption. While it is unbreakable it is also very impractical. It has ONE use per pad; they should never be reused. Characters on the pad have to be truly random. The pads are kept secure.

Stream Cipher 流密码,一个字符或一个位上运行

Block Cipher 块密码 同一时间对整个消息执行加密算法

数据加密5种运行模式

1.ECB模式(最不安全)电子密码本

不适用于大量数据

2.CBC模式 密码块链接

3.CFB模式 密码反馈

CBC和CFB会在整个加密/解密过程中传播错误

4.OFB 输出反馈模式

可用于大数据,可保证加密/解密过程中早期发生的错误不会毁掉整个通信的结果

5.CTR 计数器模式

对称密码 P183,3DES密码在DES56位基础上翻了2倍和3倍(112或168);AES使用Rijindeal算法

书密钥(运动密钥) 常从名著中摘取段落充当加密密钥

零知识,通信概念,类似数字签名和证书

代价函数(因子)

密码模型

Clark-Wilson:强调完整性

Integrity: Separates end users from the backend data through ‘Well-formed transactions’ and ‘Separation of Duties’. The model uses Subject/Program/Object.

【AIO 7】 PKI和密码应用

非对称密码,三种公钥密码系统

和对称密码相比,非对称密码少了密钥分发的步骤

RSA 依靠因式分解 RSA密钥 1024位(DSA Digital Signature Algorithm数字签名算法也是1024位)

利用,p,q,n,e,d这5个数,其中e和n算公钥,d作为私钥

El Gamal

基于Deffie-Hellman,密文的消息会比明文消息翻翻

ECC Elliptic Curve Cryptography 椭圆曲线密码 密钥160位 使用离散对数算法discrete logarithms。Elliptic Curve Cryptography (ECC) is a one-way function that uses discrete Logarithms applied to elliptical curves. Much stronger per bit than normal discrete Logarithms

PKI Public Key Infrastructure 公钥基础设施

散列算法(目的是产生摘要)- AIO书P198

1. SHA 安全散列算法 有多种消息摘要, SHA-1 160位摘要

2. MD2 消息摘要2 128位摘要

3. MD4 消息摘要4 128位

4. MD5 消息摘要5 128位

》〉》

修订版 HAVAL 1024块 产生128,160,192,224,和256位

散列消息鉴别码 HMAC 可变

数字签名:公钥加密法 + 散列函数

(发)私钥加密 (收)公钥解密;跟加密过程相反,加密用接收者公钥,解密用自己私钥

四项基本原则

证书路径验证

小实验 - 自己做一个基于X.509 的个人数字证书,附上的链接没有写怎么用,我觉得SSL附在软件里面

DSS Digital Signature Standard

数字签名支持的算法

CA 证书发放

发放的就是公钥和数字签名

链路加密 & 端到端加密

链路加密是全加密

端到端加密,不给报头、尾部、地址和路由加密;优点-更快、缺点-容易被嗅探

保护

针对邮件《〈《PGP &S/MIME

PGP分商用版和免费版,商用版PGP使用IDEA密码系统加密和解密

Web通信《〈《SSL & TLS

网关《〈《IPSec & ISAKMP

Wi-Fi:《〈《WPA2《《《WPA《《《WEP

WEP Wired Equivalent Privacy 有线等效保密协议 最早的无线加密方法,是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出 WEP 好几个弱点,因此在2003年被 Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的 IEEE 802.11i 标准(又称为 WPA2)所取代。

WEP 是1999年9月通过的 IEEE 802.11 标准的一部分,使用 RC4(Rivest Cipher) 串流加密技术达到机密性,并使用 CRC-32 检验和达到资料正确性。

用WPA 加密的Wi-Fi不安全

WPA采用TKIP加密技术保护无线通信,实质是TKIP,用WPA的名字实施到802.11无线网络中;WPA2使用AES加密

WPA提供的是客户端到无线访问点的加密保护,不提供端到端的加密

浮动主题

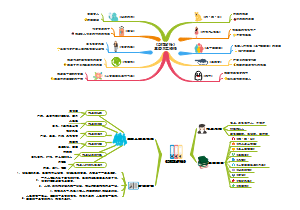

【AIO 8】安全模型、设计和能力的原则

访问控制

MAC Manuadatory Access Control 强制访问控制

DAC Discretionary Access Control 自主访问控制

允许主体添加或修改对客体的访问规则

每个课题有一个所有者,所有者可授予或拒绝其他主体的访问,例如Windows的NTFS,创建一个文件、给予他人访问

& 非自主访问控制 管理员集中管理非自主访问控制,并进行影响整体环境的更改(跟DAC不同,DAC操作不影响其他部分);一般控制分自主或者非自主控制

安全模型

状态机模型

无论什么状态都是安全的

下一个状态 = F(输入,当前状态)

输出 = F(输入,当前状态)

信息流模型

Bell-Lapudula

防止信息从高级别流向较低级别

军事领域,确保保密性

Biba

防止低到高

商业领域,确保完整性

三种组合理论类型:1. 级联 2. 反馈 3. 连接

非干扰模型

关注较高安全级别的主体如何影响状态安全级别较低的主体

Take-Grant模型

访问控制矩阵

正式评估

认证(甲方中层)+ 鉴定(甲方高层),为了让安全功能和需求进行绑定;认证是对计算机系统各个部分的评估,以评估其与安全标准的一致性,鉴定是正式接受认证配置的过程

鉴定是验收过程

1. 对系统进行测试和技术评估,以确保系统的安全功能复合其预期使用的标准

2. 正式比较:接受;拒绝;修改

3. 第三方评估: 最终结果是“即系统符合所有基本标准”

评估的3个模型

【已废除,美国国防部,80年代到2005年】TCSEC Trusted Computer System Evaluation Criteria 可信计算机系统评估标准,简称“橘皮书”

1. Security Perimeter 安全边界

2. 参考监视器和内核

负责在授权访问请求前验证资源,位于每个主体和客体之间

安全内核,实现参考监视器功能的组件集合

TCSEC 四类保护(从高到低)

A 已验证保护

B 强制保护

C 自主保护

D 最小保护

【欧洲,90-98年】ITSEC

称评估中的系统为评估目标 TOE Target of Evaluation

2个维度(方面)

系统的功能等级

F-D —— F-B3(无F到A1)

系统的保证等级

E0 - E6

CC Common Criteria ——集合了TCSEC和ITSEC

产品评估模型 = ISO 15408,增加购买者对已评估、评级的IT产品安全性的信心

基于

Protection Profile 保护范畴 客户端安全需求

Security Target 安全目标 供应商端在TOE Target of Evaluation 内构建的安全说明

通用准则的结构 3部分

1. 简介和通用模型

2. 安全功能要求

3. 安全保障

[AIO 9]安全漏洞、威胁和对策

保护环:环0-2监管或特权模式,环3用户模式

环0 具有最高特权级别

环1 其他OS及组件

环2 驱动程序,协议

环3 用户级程序和应用程序

三状态:运行状态;监管状态;停止状态

多任务(同时开多个APP)、多进程(单个进程中并发)、多处理(多CPU)和多程序(同多个任务)

Applet

Web端将一些计算分摊到客户端,允许远程系统发送代码至本地运行

Java Applet

Java用JVM虚拟机拓宽平台兼容性

使用沙箱阻隔搜索范围

ActiveX

微软支持多语言 VB,C,C++,Java

只运行在Windows浏览器,具有全部访问权限

Edge开始,不支持ActiveX

缓存

ARP 缓存中毒

修改静态(永久存在)和动态缓存ARP映射错误地址

DNS 缓存中毒

一般针对缓存DNS解析服务器

Hosts文件

永久性存在

数据库风险

聚合攻击

推理攻击

元数据

数据挖掘的结果

存储在“数据集市”(比数据仓库更安全的容器中)

数据处理方式

AMP Asymmetric 非对称多处理

SMP Symmetric 对称多处理

MPP 大规模并行处理

网格计算

并行分布式处理形式,许多网格计算项目对全世界开放

Peer to Peer 对等计算

点对点共享

ICS Industrial Control System

DCS 分布式控制系统

PLC 可编程控制器

SCADA 监控与数据采集

IOT 物联网

Web系统

针对XML语言

针对SAML相关

OWASP 非营利性安全项目,提高Web安全性

阻止SQL注入(前端Web和后端数据库交互)

执行输入验证

限制账号权限

XSS 跨站脚本

XSRF Cross-Site Reqeust Forgery 跨站请求伪造

Typo squatting

Buying an URL that is VERY close to real website name (Can be illegal in certain circumstances).

OWASP

A2,主要跟会话不安全相关A2 Broken Authentication and Session Management. Sessions do not expire or take too long to expire. Session IDs are predictable. 001, 002, 003, 004, etc. Tokens, session IDs, Passwords, etc., are kept in plaintext. Pseudo random session IDs would be a broken authentication counter measure.

A4,猜测可能的网址

A5,使用默认用户名和密码;没打补丁;安装不必要的功能或者打开不必要的端口

A9,使用已知漏洞

美国联邦政府处理机密信息的四种安全模式,系统处理分类信息的四种安全模式

进程隔离:各个进程只能访问自己的数据

分层:一个过程中创建不同的安全领域,并限制其通信

抽象:黑盒

数据隐藏:防止从不同的安全级别读取消息

硬件分隔

硬件

硬件和操作系统之间的系统

BIOS Basic Input/Output System

UEFI Unified extensible firmware Interface

硬件与操作系统之间更高级的接口

存储设备

ROM Read Only Memory,只读存储器

PROM Programmable ROM,可编程ROM

最初从工厂中制作完成的PROM内部并没有资料,用户可以用专用的编程器将自己的资料写入,但是这种机会只有一次,一旦写入后也无法修改,若是出了错误,已写入的芯片只能报废。

EPROM Erasable Programmable ROM,可擦除可编程ROM

使用不方便,需要紫外线等才能擦除,擦除后还需要保护

Electrically Erasable Programmable ROM,电可擦除可编程ROM

用于BIOS

FLASH ROM

替代EEPROM

RAM randon access memory随机存储器

SRAM (Static RAM): Fast and expensive. Uses latches to store bits (Flip-Flops). Does not need refreshing to keep data, keeps data until power is lost. This can be embedded on the CPU.

CPU

CPU (Central Processing Unit), uses Fetch, Decode, Execute, and Store. Fetch - Gets the instructions from memory into the processor. Decode - Internally decodes what it is instructed to do. Execute - Takes the add or subtract values from the registers. Store - Stores the result back into another register (retiring the instruction). Pipelining – Combining multiple steps into one process; can Fetch, Decode, Execute, Store in same clock cycle.

Cloud及虚拟化

VM

云计算

CASB Cloud Access Security Broker 云访问安全代理

SECaaS Security as a service

社区云 由一组用户或组织维护、使用和支付的云环境

Terms 漏洞相关名词

1.CVSS(Common Vulnerability Scoring System) 通用漏洞评分系统——工业标准:其作用就是给各个漏洞去评分。 Basic Metric:基础的恒定不变的弱点权重 Temporal Metric:依赖时间因素的弱点权重 Enviromental Metric:利用弱点的环境要求和实施难度的权重 CSSS是安全内容自动化协议SCAP的一部分。 通常CVSS与CVE一同由内裹国家漏洞库NVD发布并保持数据的更新。 不同机构按CVSS分值定义威胁的中、高、低威胁级别。 CVSS体现弱点的风险,威胁级别表示弱点风险对企业的影响程度。 CVSS分值是工业标准,但威胁级别不是。 他是工业标准,是做漏洞管理必须要遵守的一个东西。 2.CVE(Common Vulnerabilities and Exposures) 我们每发现一个漏洞,CVE这个组织都会给这个漏洞分配一个编号。实现了不同厂商之间信息交换的统一标准。 已公开的信息安全漏洞字典,有统一的漏洞编号标准。维护漏洞编号工作由Mitre公司负责(非盈利机构)。 扫描器的大部分扫描项都会遵守CVE,都会有一个对应的CVE编号。 CVE发布流程: 发布漏洞 一个人发现一个漏洞,会把这个事情爆给CAN这个组织 CAN负责制定CVE ID 发布到CVE List CVE的格式都是CVE-年份-编号,如:CVE-2008-4250. 但是: 除了CVE,很多厂商也会维护自己的Vulnerability Reference,比如MS、MSKB、CERT、BID、IVAM、OVEL。但是CVE使用最广。 3.OVAL(Open Vulnerability and Assessment Language) 开放的漏洞描述语言。他也是一套工业标准。 作用: 用一套通用的描述方法对一个漏洞来进行描述,这是一个技术性的描述,这些技术性的描述文档会被其他的扫描器软件厂家拿到之后导入到自己的扫描器中,这个扫描器就可以检测这个漏洞。 OVAL是以xml文件格式来发布,使用XML语言描述,包含了严密的语法逻辑。 4.CCE 是描述软件配置缺陷的一种标准化格式。 在信息安全风险评估中,配置缺陷的检测是一项重要内容,使用CCE可以让配置缺陷以标准的方式展现出来,便于配置缺陷评估的可量化操作。 5.CPE(Common Product Enumeration) 信息技术产品、系统、软件包的结构化命名规范,分类命名。任何一个产品都有一个CPE的类的编号。 6.CWE(Common Weakness Enumeration) 通用的弱点描述. 常见漏洞类型的字典,描述不同类型漏洞的特征(访问控制、信息泄露、拒绝服务),给漏洞的弱点进行一个大的分类,对不同的类会进行统一的处理。 7.SCAP(Security Content Automation Protocol) 是一个集合了多种安全标准的框架。 目的: 以标准的方法展示和操作安全数据。有NIST负责维护。 SCAP主要解决三个问题: 1.实现高层政策法规等到底层实施的落地(如FISMA、ISO27000系列)。 2.将信息安全所涉及的各个要素标准化(如统一漏洞的命名及严重性度量)。 3.将负责的系统配置核查工作自动化。 SCAP是当前美国比较成熟的一套信息安全评估标准体系,其标准化、自动化的思想对信息安全行业产生了深远的影响。 8.NVD(National Vulnerability Database) 美国政府的漏洞管理标准数据。 完全基于SCAP框架 实现自动化漏洞管理、安全测量、合规要求。 包含以下库: 安全检查列表 软件安全漏洞 配置错误 产品名称 影响度量 https://nvd.nist.gov/ ———————————————— 版权声明:本文为CSDN博主「婉哥」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。 原文链接:https://blog.csdn.net/weixin_43876557/article/details/106408498

物理安全要求

物理安全是安全最重要的方面

站点与设施设计的安全原则

物理控制是第一条防线,人员是最后一条防线

安全实施计划

列出组织安全需求,并突出使用的方法和技术

“关键路径分析”

新设施的需求通过分析关键路径

站点选择

可见度

照明是最常见的边界安全设备或技术

自然灾害

设施设计

安全体系结构

CPTED 通过环境设计预防犯罪

1. 吓阻 》》》 2. 阻挡》》》3. 监测》》》4. 延迟

MTTF Mean Time To Failure 平均故障时间

MTTR Mean Time To Repair 平均恢复时间

MTBF Mean Time between Failure 平均故障间隔时间

火灾三角形

消防系统

喷水消防系统

干管:充满气体,气体释放完供水阀打开

集水系统:干管的一种,但是用更粗的管道释放更大的水量

湿管:一直充满水

预动作系统:结合湿管及干管,并且可以通过人工干预阻止水管喷水

气体消防系统

哈龙

900℉的时候会释放毒气

围栏

6-8英尺=1.8米到2.4米,上面再缠上铁丝网

机房温湿度范围

湿度 40%-60%

温度 60-75 ℉,15-23摄氏度

EMC Electro Magnetic Interference 电磁干扰

用Fiber Channel 光纤可以抗电磁干扰

预防

Prevents action from happening – Least Privilege, Drug Tests, IPS, Firewalls, Encryption

安全网络架构和保护网络组件

OSI模型/TCP模型

ISO/TCP

常用协议

防火墙 P374

静态数据包过滤

筛选路由器(检测源、目标)、无法判断网络正确,工作在第三层,第一代防火墙

应用级网关

又叫做代理防火墙,第二代防火墙,工作在第七层,应用层

电路级网关

用于可信赖的合作伙伴之间的通信,工作在会话层,第二代防火墙

状态检查

为授权用户和活动授予更广泛的访问权限,并主动监视和阻止未经授权的用户和活动

被称作第三代防火墙,运行在网络和传输层(3和4层)

DPI 深度数据包检测

工作在第七层,可以阻止域名、恶意软件、垃圾邮件和其他可识别元素,通常配合应用级&状态检查网关集成在一起使用

下一代防火墙, 多功能

LAN 局域网技术

共享介质访问技术及其使用示例

CSMA 令牌传递

CSMA/CA 802.11和 AppleTalk使用

CSMA/CD 由以太网使用

介质

10base2 同轴电缆

双绞线 UTP

STP 屏蔽形式双绞线

布线的问题:1.衰减,使用中继或者不超过建议使用的距离 2. 串扰,使用屏蔽电缆 3. 电缆断裂,不移动,干扰,用光纤 4. 窃听,保证物理安全或切换到光纤

光纤

以太网 IEEE 802.3标准

无线设备

充分利用无线电频率

FHSS 扩频

DSSS 跳频,序列扩频

OFDM 正交频分复用

Wi-Fi

802.11

WPA

WEP

8.2.11i

安全通信与网络攻击

安全协议

IPSec Internet Protocol Security,主要用于VPN

传输模式:主机到主机链路,不加密头部

隧道模式:主机到网络,网络到网络链路,会对整个加密,再加上一个头部

Kerberos,提供单一登录解决方案

SSH, Secure Shell端对端加密技术

Signal Protocol,信令协议,语音、视频文本提供端对端加密服务,Non-Federated 非联邦

S-RPC 远程系统执行

SSL Secure Sockets Layer 保护Web通信,后被TLS取代

TLS Transport Layer Security

身份验证协议

CHAP 用于点对点,明文存放在服务器(缺点),会定期用三次握手进行身份验证,CHAP (Challenge-Handshake Authentication Protocol): The CHAP server stores plaintext passwords of each client, an attacker gaining access to the server can steal all the client passwords stored on it. Provides protection against replay attacks by the peer through the use of an incrementally changing identifier and of a variable challenge-value. Requires the client and server know the plaintext of a shared secret, but it is never sent over the network. Providing better security compared to PAP which is vulnerable for both these reasons. Used by PPP (Point to Point Protocol) servers to validate the remote clients. CHAP periodically verifies the identity of the client by using a three-way handshake.

PAP 使用铭文传输用户名及密码,不提供对登录凭据的加密和保护

EAP 可扩展身份验证协议

《《《基于EAP协议

《《《PEAP TLS封装的EAP

WPA及WPA2

LEAP Cisco轻量级Lightweight,为了改进WEP

VOIP 安全协议,用UDP

SRTP Secure Realtime Transport Protocol

DISA Direct Inward System Access 直接拨入系统访问

邮件安全协议

S/MIME 通过X.509数字证书完成

MOSS 对象安全服务,使用MD2,MD5算法,RSA公钥验证和DES加密

PEM 隐私和增强邮件,邮件加密,使用RSA,DES和X.509

DKIM Domain Keys Identified Mail 验证域名标识

PGP Pretty Good Privacy 对称密钥系统

SPF Sender Policy Framework 防止垃圾邮件及欺骗

传统固网电话

POTS

PSTN

War dialing: Uses modem to dial a series of phone numbers, looking for an answering modem carrier tone, the penetration tester then attempts to access the answering system. Not really done anymore, but know it for the exam.

远程安全访问

回叫 or 回叫ID技术,限制只有授权用户才能使用远程网络

中心化远程身份验证

Radius(早),UDP1812初始;TLS上使用TCP2083

Tacacs(晚),三个版本

TACACS

XTACACS

TACACS+ 双因素验证 TCP49

拨号上网协议

SLIP(先)串行线路互联网协议

PPP(后)点对点协议,SLIP换代产品

VPN协议,常用4种

重点IPsec

AH 身份验证头,提供身份验证,完整性及不可否认性等保护

ESP 封装安全载荷,第三层网络层,提供加密,保护传输的安全性有限的身份验证

网络地址转换

私有IP地址

静态NAT和动态NAT

APIPA Automatic Private IP Addressing

DHCP分配失败后获得的IP, 169.254.0.1/16

交换技术

电路交换

POTS & PSTN

分组交换

1.路径逻辑传输技术

2.虚电路 通信路径

PVC Permanent Virtual Circuit 永久虚电路

SVC Switched Virtual Circuit 交换式虚电路

网络攻击

DDos 分布式Dos攻击,一般有僵尸机

DNS毒化,更改DNS Server IP,重定向流量系统

DNS欺骗,屏蔽有效DNS服务器真实回复,将虚假回复发给请求系统

DNS同形异意 Homograph,如,拉丁字母P来替代英文字母p

解法:DNS系统升级到域名系统安全扩展 DNSSEC

White/Black/Grey Hat/Script Kiddies

White Hat hackers: Professional Pen Testers trying to find flaws so we can fix it (Ethical Hackers).

Black Hat hackers: Malicious hackers, trying to find flaws to exploit them (Crackers – they crack the code).

Gray/Grey Hat hackers: They are somewhere between the white and black hats, they go looking for vulnerable code, systems or products. They often just publicize the vulnerability (which can lead to black hats using it before a patch is developed). Gray hats sometimes also approach the company with the vulnerability and ask them to fix it and if nothing happens they publish.

Script Kiddies: They have little or no coding knowledge, but many sophisticated hacking tools are available and easy to use. They pose a very real threat. They are just as dangerous as skilled hackers; they often have no clue what they are doing.

管理身份及身份验证

身份和访问配置生命周期三要素:配置,管理,删除/禁用

访问控制

预防访问控制,如Firewall

检测访问控制,如IDS

纠正访问控制

威慑访问控制

恢复访问控制

指示访问控制

补偿访问控制,暂时做不到安全目标

访问控制附加安全要素

Authorization 授权

Accountability 问责

实现方式

管理(行政)

通过策略和程序

逻辑/技术

Clipping Levels

Clipping levels: Clipping levels are in place to prevent administrative overhead. It allows authorized users who forget or mistype their password to still have a couple of extra tries. It prevents password guessing by locking the user account for a certain time frame (an hour), or until unlocked by an administrator.

OTP One-Time Pad

一次性密碼本(英語:one-time pad,缩写为OTP)是古典密碼學中的一種加密演算法。是以隨機的密钥(key)組成明文,且只使用一次。

物理

身份验证因素

类型一,What U Know

如密码

类型二,What U Have

如门禁卡

类型三,What U Are

如生物识别

生物特征评级

FR(Refuse)R 错误拒绝率

FA(Accept)R 错误接受率

CER 操作灵敏度

多因素验证:至少有两个不同类型要素

二步验证

Hotp,异步(跟算法)HOTP The hash message authentication code (HMAC) includes a hash function used by the HMAC-based One-Time Password (HOTP) standard to create onetime passwords. It typically creates HOTP values of six to eight numbers. This is similar to the asynchronous dynamic passwords created by tokens. The HOTP value remains valid until used.

Totp,同步(跟时间),TOTP (Time-based One-Time Password): Time based with shared secret, often generated every 30 or 60 seconds, synchronized clocks are critical.

Wi-Fi验证

802.1X

AAA协议

提供身份验证,授权和问责

流行AAA协议,Radius,Tacas+,Diameter(基于Radius并支持移动IP和VoIP)

SAML

安全断言标记语言用于共享联合身份信息

SSO Single Sign On

OAuth和OpenID是互联网上使用的两种较新的SSO技术,Google用OAuth

Kerbeos

控制和监控访问-P470

授权机制

RBAC Role Base Access Control基于角色的访问控制

基于Role或者组,如Windows

基于规则的访问控制

基于ACL,如Firewall

MAC Mandatory Access Control 强制访问控制

主体和客体使用标签;MAC - (Mandatory Access Control)是系统强制的访问控制,基于主体的许可和对象的标签

DAC 自主访问控制

每个课题有一个所有者,所有者可授予或拒绝其他客体的访问,如Windows NTFS,创建一个文件,给其他人访问权限

非自主访问控制,管理员集中管理非自主访问控制,并进行影响整体环境的更改(跟DAC不同,DAC操作不影响其他部分)

ABAC Attribute Based Access Control 基于属性访问控制

如简单语言创建规则“允许A使用WAN”

ACL和能力表区别——以谁为重心

ACL——以客体为中心

Capability Table ——以主体为中心

纵深防御

了解访问控制攻击

APT Advanced Persistent Threats,是一群攻击者

常见攻击

访问聚合攻击

收集到多个事实,然后用收集到的事实进行攻击

防御:纵深,知其所需,最小特权

密码攻击

字典攻击

有专门用来破解密码的数据库

暴力攻击

密码总会被暴力破解,只是区别在于复杂程度,破解时常不同

生日攻击

寻找碰撞

彩虹表攻击

把猜测的密码和散列值放到彩虹表中对比

防御:Salting 加盐(加盐的散列密码),再用存储在数据库外部的Peppa胡椒来保存。每个密码的盐都不同,每个密码的胡椒都一样,密码与盐(散列值)存在同一个数据库中,胡椒存储在数据库外,例如应用程序代码或服务器配置中。

嗅探器攻击

如Wireshark(嗅探工具)

欺骗攻击

社工攻击

网络钓鱼

Drive-by download 偷渡式下载,自助、不知情下载

鱼叉式网络钓鱼

针对特定用户或群、例如特定组织内的员工,假装成内部人员或者外部协作者,利用零日漏洞:不知情或未发布的漏洞

网络钓鲸

针对最高层

语音网络钓鱼

智能卡攻击

测信道被动观察设备的操作

识别和防止访问控制攻击的三要素

威胁是威胁实体(攻击者)利用脆弱性对资产产生危害

资产评估

判断资产的优先级

威胁建模

为了识别威胁及威胁实体(攻击者)

漏洞分析

识别弱点,识别可被威胁利用的脆弱性(弱点)

安全评估与测试-P499

安全评估方案

安全测试

安全评估:全面审查

安全审计:内审、外审、第三方审计

四大:安永/德勤/普华永道/毕马威

外审:跟组织没有利益冲突

第三方审计:监管机构

审计标准

COBIT Control Objectives for Inforamtion and Related Technology 通用审计框架

ISO 27001 建立信息安全管理系统的标准方法

ISO 27002 信息安全控制细节,最佳实践

漏洞扫描4类

网络发现扫描

检测端口使用情况

工具:nmap

网络漏洞扫描

继续探测目标网络及系统

工具:Nessus

漏洞利用工具,并执行常见攻击技术 Metasploit

Web应用漏洞扫描

SQL注入,XSS,XSRF等

探测是否存在已知漏洞

数据库漏洞扫描

软件审查

代码审查流程

静态测试

Static testing - Passively testing the code, it is not running. This is walkthroughs, syntax checking, and code reviews. Looks at the raw source code itself looking for evidence of known insecure practices, functions, libraries, or other characteristics having been used in the source code.

动态测试

区别在于软件是否打开,打开则为动态,关闭则为静态

接口测试

误用例测试

Misuse Case Testing: Executing a malicious act against a system, attackers won't do what normal users would, we need to test misuse to ensure our application or software is safe.

突变模糊测试&预生成模糊测试

突变模糊测试:使用比特反转和其他技术简单修改程序先前的输入;Fuzzing (Fuzz testing): Testing that provides a lot of different inputs, to try to cause unauthorized access or for the application to enter unpredictable state or crash. If the program crashes or hangs the fuzz test failed. The Fuzz tester can enter values into the script or use pre-compiled random or specific values. Mutating fuzzing – The tester analyses real info and modify it iteratively.

范根检查,结构化检查

六个步骤:计划,概述,准备,召开检查会议,重做,追查

回归测试

回归测试。在发生重大代码变更后寻找缺陷。寻找软件的回归,如退化或丢失的功能,包括重新出现的旧错误。

安全管理过程

日志审查

账户管理

备份验证

审查散列值及恢复

跟踪关键绩效和风险验证

安全运营

主要目的

保护资产:信息/系统/设备/设施

资源保护,对存储敏感数据的介质进行标记、处理、保管和销毁

虚拟资产的保护,VDI,SDN,VSAN;每一个虚拟组件需要独立更新

原则

Need to Know 知其所需 - 内容

Least Priviledge 最小特权 - 权限

监控特权操作 - 重要

理解职责分离和岗位轮换

Collusion串通是多人串通来执行一些未经授权的或非法的行为。在没有出现串通的情况下,执行这些策略可以通过限制个人行为来预防欺诈

CSP Cloud Service Provider 云供应商的安全责任 由大到小

SAAS》PASS》IAAS

变更和配置管理,有助于减少业务中断的控制措施

变更管理:审查》测试》审批》记录变更

事件的预防和响应-P551

Event 事件:会对机构资产的保密性、完整性或可用性产生影响的“任何事态” Event: An observable change in state, this is neither negative nor positive, it is just something has changed. A system powered on, traffic from one segment to another, an application started.

响应流程

特定攻击

SYN洪水攻击

属于DOS攻击,攻击者发出多个SYN包,但绝不用ACK包完成链接

防范做法:1. SYN Cookie,检查SYN Cookie并建立一个会话,检查是否是SYN攻击;2. 缩短服务器等待ACK相应的时间

TCP复位攻击

UDP攻击

UDP (User datagram protocol) floods are used frequently for larger bandwidth Distributed Denial Of Service (DDOS) attacks because they are connectionless and it is easy to generate UDP messages from many different scripting and compiled languages.

Smurf和Fraggle攻击

都是DOS攻击,都是用广播,让其他设备回复受害IP

Smurf利用ICMP回声包

防范做法:防火墙,路由器,部分Server禁用Ping包

Fraggle利用UDF端口7和端口19

Ping洪水

死亡之Ping

Ping包超过64KB

泪滴攻击

属于Dos攻击,攻击者将通信分割成碎片,使系统无法重新组合

LAND攻击

攻击者把受害者IP既做源又做地址

零日攻击

恶意代码

多种形式:病毒,蠕虫,木马

MITM 中间人攻击

IDS一般检测不出来,但可以通过异常报告

防范做法:使用VPN来规避

IDS 入侵检测

IDSs (Intrusion Detection Systems) and IPSs (Intrusion Prevention Systems) can be categorized into 2 types and with 2 different approaches to identifying malicious traffic. Network based, placed on a network segment (a switch port in promiscuous mode). Host based, on a client, normally a server or workstation. Signature (Pattern) matching, similar to anti virus, it matches traffic against a long list of known malicious traffic patterns. Heuristic (Behavioral) based, uses a normal traffic pattern baseline to monitor for abnormal traffic.

基于知识检测 - 有特征值 Signature

基于行为检测 - Heuristic or behavioral

根据基线,但经常会有“假警报”

HIDS Host-based IDS基于主机的IDS

监测一台计算机或主机

NIDS Network-based IDS基于网络的IDS

通过观察网络通信流模式监测网络

Host based, on a client, normally a server or workstation. Can look at the actual data (it is decrypted at the end device), NIDS/NIPS can't look at encrypted packets.

预防措施

1. 蜜罐/蜜网

Honeypot蜜罐是违法的,While honeypots can be useful, we do not want to lure attackers in (entrapment). If we deployed one each time we launched a system we could have 1000's of them, and during an attack we are busy with more important things.

2. 警示

3. 反恶意软件

防火墙及演变

第一代:端口,协议,ACL规则

第二代:过滤(根据特定应用);电路级网关根据通信电路过滤

第三代:状态防火墙&动态包过滤防火墙,根据通信流在流量中状态过滤通信流

下一代防火墙:UTM Unified Threat Management,统一威胁管理

渗透测试(道德黑盒)

黑盒——一无所知

白盒——全知

灰盒——部分知

DLP Data Loss Prevention 防止数据外泄

基于网络的DLP,安装于网络世界

基于端点的DLP,安装于文件

审计及审查

补丁管理

漏洞管理

变更管理

配置管理

SEIM Security Infomation And Event Management 安全信息和事件管理 收集信息 P583

SEM 安全事件管理

SIM 安全信息管理

抽样,数据提取;统计抽样(可以标明误差范围),利用精确的数学函数从大量数据中提取有意义的信息

剪切级,非统计抽样,设定好事件阈值,在事件达到这个阈值之前,系统忽略事件

通信流分析和趋势分析,检查数据包流动而非数据包实际内容的监测形式

灾难恢复计划 P598

SPOF Single Point of Failure 单点故障

常见恢复设施

冷站点

只有设施

热站点

有所有硬+软+配置,随时可以切换

温站点

介于冷热之间

移动站点

服务局以及多站点

Multual Assistance Agreement, MAA 相互救援协议

数据库备份技术

1. 电子链接

2. 远程日志处理

3. 远程镜像

备份方式

完整备份

增量备份,只备份和上一次备份相比修改的文件

备份最快方式

差异备份,备份和最近一次完整备份以来修改过的所有文件

恢复最快方式

灾难恢复计划的5种类型

AIO20软件开发安全-P648

OOP 面向对象编程

从安全的角度,OOP是一个抽象的盒子,不需要知道盒子细节

系统故障计划

Fail-Secure

发生故障时关闭,如门

Faile-Open

发生故障时打开

系统开发生命周期

SDLC (Software Development Life Cycle): The SDLC is not really a methodology, but a description of the phases in the life cycle of software development. These phases are (in general), investigation, analysis, design, build, test, implement, maintenance and support (and disposal). Can have security built into each step of the process, for the exam it always does.

生命周期模型

瀑布模型

Waterfall: Very linear, each phase leads directly into the next. The unmodified waterfall model does not allow us to go back to the previous phase.

极限编程

XP (Extreme programming) uses programming in pairs or doing extensive code review. Intended to improve software quality and responsiveness to changing customer requirements. Uses advocates frequent releases in short development cycles, intended to improve productivity and introduce checkpoints at which new customer requirements can be adopted.

螺旋模型

敏捷软件开发

project management methodology 敏捷开发

Scrum is a framework for managing software development. Scrum is designed for teams of approximately 10 individuals, and generally relies on two-week development cycles, called "sprints", as well as short daily stand-up meetings. The three core roles in the Scrum framework. The product owner: Representing the product's stakeholders, the voice of the customer, and is accountable for ensuring that the team delivers value to the business. Development team: Responsible for delivering the product at the end of each sprint (sprint goal). The team is made up of 3–9 individuals who do the actual work (analysis, design, develop, test, technical communication, document, etc.). Scrum master: Facilitates and accountable for removing impediments to the ability of the team to deliver the product goals and deliverables. Not a traditional team lead or project manager but acts as a buffer between the team and any distracting influences. The scrum master ensures that the Scrum framework is followed.

CMM Capability Matunity Model 软件的成熟度模型

1. Initiating 初始级

2. Repeatable 可重复级

3. Defined 定义级

4. Managed 管理级

组织使用定量度量来获得对开发过程的详细理解

5. Optimized 优化级

IDEAL模型

I Initiating 启动

D Diagnosing 诊断

E Establishing 建立

A Action 行动

L Learning 学习

DevOps

三种职能的集中:软件开发,质量保证和IT操作;DevOPS模型与敏捷开发方法紧密结合,旨在大幅缩减开发、测试及部署的时间

代码仓库

1. 存在源代码的重心存储点,Github, bitbucket, SourceForge

2. 版本控制

3. 错误跟踪

4. web托管

发布管理

数据库

层次式数据库

如组织架构

关系数据库 SQL

平面二维表:候选键(唯一标识表中记录的属性子集);主键(唯一标识);外键(强制在两个表中建立关系)

候选键讲解

组件

DDL 数据定义语言,允许创建和更改数据库的结构

DML数据操控语言,允许用户和模式内包含的数据交互

数据库四性:原子性(0和1);一致性;隔离性;持久性

ODBC 开放数据库连接(是连接,而不是数据库)

NoSQL 远离关系型数据库

数据库多实例:数据库安全技术,允许插入多个共享相同唯一标识信息的行,例如不同的端口不通的进程;阻止未授权用户由于看不到通常可访问的信息而推导出信息级别

AI(以知识为基础)

专家系统

包含知识库和推理引擎

神经系统

模拟人类大脑工作,分层计算来解决问题

机器学习

监督学习技术:使用标记数据进行训练

无监督学习技术:使用未标记数据进行训练

变更和配置管理重要性

基本组件一:请求控制

基本组件二:变更控制

基本组件三:发布控制

恶意代码和应用攻击

恶意代码包括

病毒

蠕虫

都是为了感染更多机器,病毒需要人为干预,如共享文件、网络、邮件;蠕虫靠自己找到漏洞并传播

木马

逻辑炸弹

APT Advanced Peresistant Threat 高级持续性威胁

是一类人,有针对性地攻击

病毒传播技术

1. MSR Master Boot Record 主引导记录感染

MSR大小只有512K,因此将主要代码保存在其他位置

2. 文件程序感染

.exe, .com

3. 宏病毒

VBA Virtual Vasic For Application

4. 服务注入

恶意代码注入可信的系统进程,如svhost.exe,Winlogin.exe

应用程序攻击

TOCTOU(Time of Check to time of Use)

rootkit 用来提升权限

后门

多态病毒技术:每次感染系统都会改自己代码