导图社区 CISSP-2-资产安全

- 189

- 6

- 0

- 举报

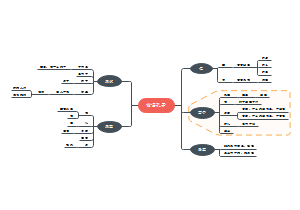

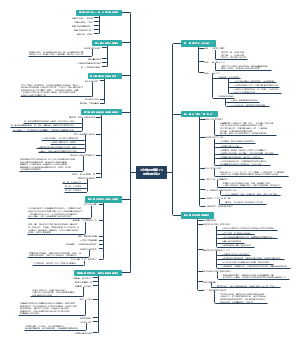

CISSP-2-资产安全

CISSP-信息系统安全专业认证思维导图,主要内容有学习目标、数据管理、数据生命周期控制、信息分级与资产管理、隐私保护与安全控制。

编辑于2021-11-10 11:57:01- 相似推荐

- 大纲

资产安全

学习目标

对信息与相关资产进行分类分级

确定与保持所有者的职责和权限

保护隐私

确保合适的数据保留

确定数据安全控制

建立数据处理的要求

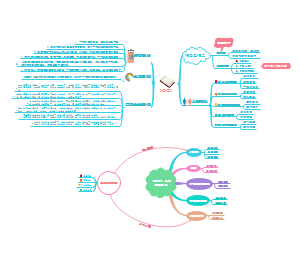

数据管理

数据管理最佳实践参考

制定数据策略,明确数据管理的战略目标和原则

清晰定义数据的角色和职责,包括数据提供者、所有者和管理者

数据管理流程中的数据质量控制流程,确认和验证数据的准确性

数据管理文件化,并描述每个数据集中的元数据

根据用户需求和数据使用,来规划和定义数据库

信息系统基础设施、数据存储、数据备份以及数据自身的更新策略

持续的数据审计,提供数据和资产的管理有效性和数据完整性

持续实施分层的数据安全控制,来保护数据安全

明确定义数据访问标准,对数据访问进行全面控制

数据策略(Data Policy)

数据策略为企业或项目制定数据管理的长期战略目标

数据策略是一套高阶原则,为数据管理制定指导框架

数据策略用来解决一些战略问题,比如数据访问,相关法律问题, 数据管理问题,数据管理责任,数据获取及其他问题;

安全人员在制定数据策略时需要考虑的问题包括

成本

所有权和管理权

隐私

责任

敏感性

法律和策略要求

策略与流程

数据的角色与责任

定义所有的数据角色

建立全生命周期的数据所有权

逐步建立数据可追溯性

确保数据质量和元数据的指标维持在一个基本水平之上

数据所有权(Ownership)

信息生命周期:创建、使用、存储、传输、变更、销毁等

信息一旦创建,必须明确所有权责任。通常是创建、购买、或获取信息的人;

所有者责任通常包括:

定义信息对于组织使命的影响;

理解信息的替换成本;

判断组织内网的人谁需要信息,以及在哪种环境下发布信息

了解在什么时候数据不再准确或不再需要,应当被销毁

数据所有者通常拥有数据的法律权限,包括知识产权和版权等

应当建立和文件化相关策略

数据所有权、知识产权、版权

业务相关的法定义务和非法定义务,确保数据合规

数据安全、防泄密控制,数据发布、价格、传播相关的策略

在数据发布前,与用户或客户签署备忘录和授权协议,明确使用的条件

数据管理权(Data Custodianship)

数据管理者的责任主要包括:

遵照数据策略和数据所有权指南

确保适当用户的访问权,以及维护适当级别的数据安全

基本的数据集维护,包括不限于数据存储和归档

数据集文档化,包括文档的更新

确保数据质量,以及数据集的验证,包括阶段性的审计来确保数据完整性

与数据管理权限岗位相关的角色有:

项目经理,数据经理,GIS经理,IT专家, 数据库管理员,应用开发者,数据采集或获取

数据质量(Data Quality)

流程

数据质量原则应当在数据管理全生命周期中得到应用,从数据采集开始。 任何一个阶段的数据质量损失都将导致数据可用性的下降。

数据获取,并记录数据采集时间

数字化之前的数据操作(包括标签准备、数据分类拷贝等)

数据样本的标识和记录

数据的数字化

数据的文档化(获取和记录元数据)

数据存储和归档

数据发布和传播(包括纸质和电子发布,Web可访问数据库等)

使用数据(数据操作和数据分析等)

控制

质量控制(Quality Control)是基于内部的标准、流程和步骤来控制和监控质量 QC根据数据产品结果来控制;

质量保障(Quality Assurance)是基于外部的标准来检查数据活动和质量控制过程,确保最终的产品满足质量要求; QA在数据全生命周期提供保障;

数据质量期望值的两个要素:

1、不正确的数据记录的频率

2、数据记录中错误的重要性

数据质量控制的两个过程

Verification 确认:检查是否与源数据匹配,保证准确性等, 通常可以由不太熟悉数据的人进行

Validation 验证:评价是否达到数据质量目标, 以及发生任何偏离的原因,通常由专业人员进行

提升

预防Prevention:错误预防主要在数据收集和数据录入数据库的阶段

纠正Correction:必不可少的手段

文件化 Documentation:集成到数据库设计中, 1、确保每个记录(record)得到检查,以及对记录的任何变更; 2、元数据记录

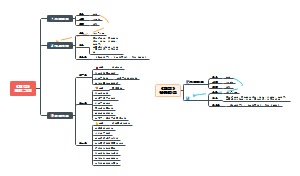

数据生命周期控制

数据生命周期

数据定义、数据建模、数据处理、数据库维护和数据安全

持续数据审计,来监控数据使用和数据有效性

归档,来确保维护有效性,包括定期快照,允许一旦出现数据或备份损坏,可以回滚到之前的版本

数据存储和归档

解决了数据的保存问题

考虑的因素包括:服务器硬件和软件,网络基础设施, 数据集的大小和格式,数据库的维护和更新,数据库的备份和恢复需求。

数据归档(data archiving)是将不再经常使用的数据 移到一个单独的存储设备来进行长期保存的过程

数据安全

针对数据安全的威胁行为包括:滥用、恶意攻击、无意错误、 非授权访问,物理设备盗窃或损坏,自然灾害等;

采用分层的安全架构,以及深度防御架构

不间断电源,服务器镜像(冗余),备份,备份完整性测试

物理访问控制,网络访问控制,防火墙,敏感数据加密

软件补丁更新,事件响应,灾难恢复计划等

采用基于风险管理的方法

风险评估

风险降低

评价和评估

数据发布(Publishing)

敏感数据的标记、处理、存储和销毁:传统数据分级根据机密性,现代分级根据机密性、完整性和可用性

介质:需要物理和逻辑控制

标记(Marking):存储介质需要打上敏感性标签,明确是否加密、联系人、保存时间等;

处理:只有经过授权的人可以访问数据,必须定义相关的策略、流程、步骤

存储:敏感数据的备份介质应当加密存储,并封存到安全容器中。严格限制对敏感介质的访问。

销毁:建立销毁记录,实施重用控制

记录保留:一般根据业界标准或法律法规要求来保留数据。定期检查。

数据保留(Retention)

根据业务要求和法律要求来制定数据保留策略

数据保留策略定义的步骤

评估法定要求、法规义务、业务需求

进行记录的分级

决定保留周期和销毁方法

拟定数据保留策略

培训员工

进行数据保留检查和审计

定期更新策略

文件化策略、流程、培训、审计等

如何做数据保留

Taxonomy分类

做数据分类计划,涉及各种类别,包括功能、时间、组织机构等

Classification 分级

按数据敏感级别分级处理

Normalization 标准化 (范式化)

制定标准模式,使数据便于检索。

Indexing索引

建立数据索引,方便对归档数据进行查询

保留什么数据

保留数据的决定必须是慎重的、具体的和可执行的.。

我们只想保留我们决定保留的数据,然后确保我们可以执行保留。

e-Discovery 电子发现

Discovery of electronically stored information (ESI),电子取证

The Electronic Discovery Reference Model (EDRM)电子发现参考模型

Identification标识

Preservation保存

保存这些数据,以确保它不是偶然或常规销毁,同时遵守订单。

Collection收集

Processing处理

处理以确保数据和元数据都使用正确的格式.。

Review审查

审查数据,以确保它是相关的

Analysis分析

Production生产

生产最终数据集给那些需要它的人

Presentation提交

对外部受众的数据来证明或反驳索赔报告。

数据残留(Remanance)

Clearing 清除:通过一般的系统或软件恢复工具无法恢复。 特殊的实验室工具(数字取证的工具)可以恢复。

Overwriting 覆写: 使用程序对介质进行写操作 以覆盖原有数据, 通常进行三遍(>6遍)

Purging 根除:任何技术都无法恢复

Destruction 破坏: 存储介质被破坏到常规设备无法读取 和使用的地步至不可用

Media Destruction 介质销毁:从物理上销毁介质, 完全销毁存储介质,最安全的方法

用化学方法使介质不可用、不可逆(如焚烧或腐蚀)

物理上解体介质(如碾碎)shred

形态转变(将固体硬盘液化或气化)

对于磁性介质,提高温度以超越居里温度

Degaussing 消磁: 使用强磁场或电磁场消除磁介质 (Magnetic Media)中的数据

磁盘消磁后就报废了

磁带消磁后还可以再用

Sanitizing(某些上下文里等同于purging)

删除和格式化:是最不安全的方法。(连Clearing 都不算,普通的软件工具就可以恢复)

Encryption 加密:加密数据使 其没有相应密钥的情况下不可读

云存储的数据安全 和数据残留问题:使用数据加密

生命周期安全控制

定义

伴随数据变化过程的安全控制措施

获取

获取的两种途径:复制和创建

数据在能够使用前,先进行元数据设计与匹配, 然后该信息被索引以便于搜索并分配给一个或多个数据存储区

控制策略

当存储时,加密信用卡号及PII个人身份信息

对于敏感信息,设置严格的数据访问策略

设置数据回滚策略以便恢复数据到从前的状态

尽量做到获取阶段措施到位,而非事后控制

使用

定义

不同访问级别的用户对数据进行读和改的操作

此阶段保护数据的CIA三性极具挑战

应确保仅恰当的人以授权的方式修改数据

保证内部一致性

确保修改数据的操作是可重复的

具有解决不一致性的自动机制(如回滚机制), 防止因突然断电等导致数据不一致

信息的使用和聚合,将可触发信息分类、分级等变化。

归档

定义

当信息不再常规使用时,将对它归档处理

做好恰当的数据保留政策

防止数据的修改和非授权访问很长一段时间不被发现。

备份数据的防护

安全的物理位置

数据加密

数据保留时长

太短,数据可能还有用

如数据操作失败或遭遇攻击, 需要恢复数据

电子取证

太长,浪费数据保存成本也增加了相应的责任

备份与归档的区别

数据备份是当前使用的数据集的副本, 用于从原始数据的丢失中恢复。 备份数据通常变得不那么有用,因为它变老。

数据存档是不再使用的数据集的副本, 但在需要保存以备将来使用。 当数据被归档时,它通常被从原来的位置移除, 这样存储空间就可以在使用的数据中使用。

Disposal处理(处置)

定义

当数据不再使用并对他做恰当销毁的时候。

要点

数据确实被销毁

副本也被销毁

被正确销毁

数据恢复的花费高出数据本身价值

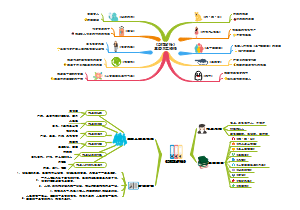

信息分级与资产管理

信息分级(Classification)

Classification分级, 按照敏感度(机密性被破坏), 比如confidential, Sensitive 按照重要性(可用性被破坏损失的impact影响度)

政府或军队

Top secret

如果泄露,可能对国家安全造成严重损害。

新武器蓝图•间谍卫星信息,间谍数据

Secret

如果泄露,可能对国家安全造成严重损害。

部队部署计划:部队战备信息

Confidential

仅适用于公司内部使用

根据信息自由法案或其他法律法规豁免披露的数据

未经授权的披露可能严重影响公司。

Sensitive but unclassified (SBU)

小秘密。•如果泄露,可能不会造成严重损害。

医疗数据测试,成绩的答案

Unclassified

数据不敏感或未分类。

计算机手册和保修信息招聘信息

商业

Confidential

仅适用于公司内部使用

根据信息自由法案或其他法律法规豁免披露的数据

未经授权的披露可能严重影响公司。

商业秘密•医疗保健信息•编程代码•信息保持公司竞争力

Private

公司内使用的个人信息。

未经授权的披露可能对人员或公司产生不利影响。

工作历史•人力资源信息•医疗信息

Sensitive

需要特殊的预防措施,以确保数据的完整性和保密性,防止未经授权的修改或删除

要求高于普通保证的准确性和完整性。

例子:财务信息•项目详细内容,利润收益和预测

Public

披露不受欢迎,但不会对公司或人员造成不利影响。

分级控制

控制类别的选择取决于管理组及安全团队对相应类别信息的安全需求

对所有敏感的数据和程序进行严格的和粒度的访问控制

在存储和传输的同时对数据进行加密

审计和监视(确定需要什么级别的审计和多长时间的日志被保留)

职责分离(判断两个或更多的人必须参与访问敏感信息, 防止欺诈行为;定义相关程序)

定期审查(审查分类层次、数据和程序等相关内容, 确保他们仍然与业务需求保持一致; 数据或应用程序可能还需要重新分类)

备份和恢复程序(定义)

变更控制程序(定义)

物理安全保护(定义)

信息流动渠道(哪里敏感数据驻留,它如何在网络上传播)

妥善的数据处理程序,如切碎、消磁,等等(定义)

标记,标识和处理程序 Marking(存储介质上), Labeling(系统里), And handling procedures

数据分级程序

1。定义分级级别。

2。指定将确定数据分级的标准

3.确定负责数据分类的数据所有者。

4。确定负责维护数据及其安全级别的数据保管人。

5。指示每个分级级别所需的安全控制或保护机制。

6。记录以前的分类问题的任何异常。

7。指示可用于将信息的托管转移到不同数据所有者的方法。

8。创建一个程序定期审查分类和所有权,将对数据托管的任何更改进行传播。

9。显示程序重新分类数据。

10。将这些问题整合到安全意识计划中

责任的层级

高级管理者理解公司愿景、业务目标

下一层是职能管理者,其成员了解各自的部门如何工作, 个人在公司内扮演什么角色,以及安全如何直接影响他们的部门。

下一层是运营经理和员工。这些层更接近公司的实际运作。 他们知道详细的技术和程序要求,系统,以及如何使用系统的信息。

在这些层的员工了解安全机制集成到系统中, 如何配置它们,以及它们如何影响日常生产力。

每一层级,都应该输入最好的安全措施, 程序和选择的控制,以确保商定的安全级别提供必要的保护

注意:高级管理层对组织安全最终责任

数据管理角色

董事会,董事会的安全官员,数据所有者、数据托管、系统所有者, 安全管理员,安全分析师,应用程序所有者、主管(用户管理), 变更控制分析师、数据分析师、流程、解决方案提供商、用户、产品线经理

Executive Management执行管理层

CEO首席执行官

负责确保组织在信息安全方面实施应有的谨慎和尽职调查

CFO首席财务长

此人负责预测和预算,以及向证券交易委员会(SEC) 和利益相关者提交季度和年度财务报表的过程.

cIO首席信息官

负责组织内信息系统和技术的战略使用和管理

CPO首席隐私保密官

负责确保客户,公司和员工数据保持安全, 使公司远离刑事和民事法庭,并希望摆脱头条新闻。

CSO首席安全官

负责了解公司面临的风险,并将这些风险降到可接受的水平。

这个角色的创建是安全行业“胜利”专栏的一个标志, 因为这意味着安全最终被视为一个商业问题.。

CSO的工作是确保企业不因安全问题的任何方式中断。 这超出了IT边界,涉及到业务流程, 法律问题,业务问题,创收和声誉保护。

CISO直接向CSO汇报

CISO应有更多的IT专业背景, 他的业务范围 比CSO要窄

Data owner数据所有者

通常是管理者,负责特定的业务部门,并最终负责保护和使用特定信息子集。

数据所有者有数据due care责任, 因此将负责任何疏忽行为, 导致数据的损坏或泄露

负责决定数据分级

负责确保必要的安全控制到位, 定义每个分类和备份要求的安全要求,

批准数据的访问权

对违反数据安全策略的行为进行处置

指派负责日常维护 数据保护机制的数据保管员

Data Custodian数据保管者

负责维护和保护数据。

实施和维护安全控制;

执行定期备份数据;

定期验证数据的完整性;

从备份介质恢复数据;

保留记录的活动;

实现公司的安全政策、 标准和指南的要求, 涉及到信息安全和数据保护。

System Owner系统所有者

负责一个或多个系统,每个系统可以持有和处理由不同数据所有者拥有的数据。

负责将安全考虑纳入应用程序和系统采购决策和开发项目。

负责确保必要的控制、密码管理、远程访问控制、操作系统配置等提供足够的安全性.

确保系统对漏洞进行适当评估,

向事件响应团队和数据所有者报告任何系统.

Security Administrator 安全管理员

负责在企业内实施和维护特定的安全网络设备和软件。

注意区分安全管理员和网络管理员的职责

安全管理员注重网络的安全性

网络管理员关注保持网络持续可用。

安全管理员负责创建新的系统用户帐户, 实施新的安全软件, 测试安全补丁和组件,并发布新的密码。

安全管理员必须确保给用户的 访问权限支持策略和数据所有者指令。

Supervisor

also called user manager

最终负责所有用户活动和由这些用户创建和拥有的任何资产

Change Control Analyst 变更控制分析师

负责批准或拒绝对网络、系统或软件进行更改的请求。

确保更改不会引入任何漏洞,它已被适当测试,并且它被正确地执行。

需要了解各种变化如何影响安全性、互操作性、性能和生产率.。

Data Analyst 数据分析师

负责确保数据存储的方式对公司最有意义,符合需要访问它人员工作需求

确保搭建的架构与公司的业务目标相一致。

用户

用户必须有必要的访问数据的水平。

履行操作安全程序,以确保数据的保密性,完整性和可用性

Auditor审计师

是定期检查每个人都在做他们应该做的事情, 并确保正确的控制到位,并正在保持安全。

资产管理的概念

Inventory Management 库存管理:主要是维护软硬件资产的状态;

Configuration Management 配置管理:增加了动态关系

配置管理可以基于配置项(CI) 建立分类、组件、上下游、父子关系等

基于配置项进行变更控制,监控配置项的状态

配置管理库(CMDB):集中管理所有资产配置信息的库

IT Asset Management 资产管理

增加了资产的财务视角:成本、价值、合同状态

资产的全生命周期管理:从采购到废止

物理、财务、合同全方位管理

资产管理与信息安全

资产管理是信息安全实施的基础, 没有资产管理就无法深入了解信息安全事件。

资产管理驱动访问控制建设, 如NAC网络访问控制

软件License管理: 防止侵权, 安全管理员应协助实施控制, 并定期检查

设备生命周期安全管理

需求定义阶段:定义安全需求、安全成本是否合适、是否满足安全架构

获取与实施阶段:验证安全特性、安全配置、安全认证认可、设备入库

运行与维护阶段:配置检查、漏洞评估、变更控制

废止阶段:数据安全、配置库更新

隐私保护与安全控制

隐私保护相关法律要求

隐私保护的基本要求

公正合法的获取; 仅用于最原始的目的; 合适的信息,不超出目标的信息;

准确并及时更新; 主体可访问; 保持安全;完成目的后删除

2012年欧盟发布了更全面的数据保护指引

欧盟与美国商务部签署“Safe Harbor”安全港协议, 解决双方不一致的问题

2018.5 GDPR

data owner数据所有者

间接或直接决定谁可以访问特定的数据。

Data Processers 数据处理者

关于隐私的关键问题是,这些个人了解什么是可接受的行为的界限, 以及知道当数据意外或故意地以不符合适用政策的方式处理时该做什么。

必须明确自己的义务和责任

必须有例行检查,以确保他们的行为符合所有适用的法律,法规和政策。

Limits on Collection 限制采集

各国制定了相关法律

除了适用的法律和法规外,组织收集的个人数据的类型, 以及其生命周期的考虑,必须是明确的书面政策。

数据安全控制

Data at Rest (静态数据)

针对存储数据的保护,包括备份磁带、 异地存储、密码文件和其他敏感数据

风险

恶意用户可能通过物理或逻辑访问存储设备,获取敏感信息

推荐对策

制定并测试数据恢复计划

可移动设备和介质必须进行加密, 包括笔记本、平板电脑、智能手机,可穿戴设备

选择合适的加密工具和算法,如AES加密

创建安全的口令

使用口令和密钥管理工具

可移动介质应当打上标签

可移动介质应当保存在安全的场所

记录可移动介质的位置,并进行跟踪管理

Data at Transit (动态数据)

针对传输数据的保护,主要通过加密方法, 防止被截获,如链路加密,端到端加密

风险

恶意用户可能截获或监控传输中的明文数据

推荐对策

保密数据在任何网络上进行传输都必须加密,包括内网之间的传输

数据可以被Web访问时,必须采用安全加密协议,如TLS1.2/1.3

Email传输必须使用PGP或S/MIME, 并将数据通过加密软件加密作为附件

非Web数据应当采用应用级加密

无法采取应用级加密时,应当采用IPsec加密或SSH加密

应用和数据库之间通信应采用加密

设备之间传输敏感数据应当采用加密

DLP(Data Leak/Loss Prevention) 数据防泄漏

定义

a suite of technologies aimed at stemming the loss of sensitiveinformation that occurs in the enterprise.

瞄准防止企业敏感信息泄露的一套技术

部署DLP的优点

Protect critical business data and intellectual property Improve compliance Reduce data breach risk Enhance training and awareness: Improve business processes Optimize disk space and network bandwidth Detect rogue/malicious software

保护关键业务数据和知识产权;

加强合规;

降低数据泄露风险;

加强培训和意识

改进业务流程;

优化磁盘空间和网络带宽;

检测流氓/恶意软件

三个关键目标

1. Locate and catalog sensitive information stored throughout the enterprise. 2. Monitor and control the movement of sensitive information across enterprise networks. 3. Monitor and control the movement of sensitive information on end-user systems.

将存储在整个企业的敏感信息进行定位和编程目录;

对整个企业敏感信息的移动进行监控和控制;

对终端用户系统敏感信息的移动进行监控和控制;

组织敏感信息的分类、存储位置和传输路径

Enterprises are often unaware of all of the types and locations of information they possess.

组织常没有认识到他们处理的信息的类型和位置, 购买DLP方案时首先要了解敏感数据类型和 系统间以及系统到用户的数据流;

分类Classifications可以包括属性categories, 如隐私数据、财务数据和知识产权等;

一旦对数据进行适当的识别和分类, 更深的分析流程来帮助进行主要数据 和关键数据路径的定位;

需要关注企业数据的生命周期,理解数据的处理、 维护、存储和处置等能揭示更深的数据存储和传输路径;

Data at Rest 静态数据

寻找并识别具体文件类型, 识别和记录信息存储的位置;

找到后,DLP打开并识别文件的内容;

DLP使用爬虫系统;crawlers

Data in Motion (Network) 动态数据

DLP solution

1. Passively monitor the network traffic 2. Recognize the correct data streams to capture 3. Assemble the collected packets 4. Reconstruct the files carried in the data stream 5. Perform the same analysis that is done on the data at rest to determine whether any portion of the file contents is restricted by its rule set

1、被动的监测网络流量;

2、识别捕获的正确数据流量;

3、组装所收集的数据;

4、在数据流中进行文件重建;

5、执行静态数据同样的分析并确认文件内容任何部分是收到其规则限制的。

为监测企业网络数据移动, DLP方案使用特别的网络设备 或内置技术有选择的捕获和分析网络流量;

深度文件检测( deep packet inspection (DPI))技术,作为DLP的核心能力, DPI能够越过基本的包头信息阅读数据包载荷内容

DPI技术允许DLP检测传输中 的数据并确定内容、来源和目的地;

DLP有能力应对加密的数据(如具有加密秘钥), 或者再检测前进行解密并在检测完成后继续加密;

Data in Use (End Point)使用中的数据

监控终端用户在他们的工作站上所采取数据移动行为

whether that would entail copying data to a thumb drive, sending information to a printer, or even cutting and pasting between applications. 是否需要将数据复制到闪盘、发送信息到打印机甚至是在应用间进行剪切和黏贴;

使用Agent完成任务

隐写术和水印技术

cover_medium + hidden_data + stego_key = stego_medium In this context, the cover_medium is the file in which you will hide the hidden_data, which may also be encrypted using the stego_key. The resultant file is the stego_medium (which will, of course, be the same type of file as the cover_medium). The cover_medium (and, thus, the stego_medium) are typically image or audio files.

watermark

隐写术是一种信息隐藏技术,入将大量信息隐藏在图片和视频文件中;

信息隐藏包括隐蔽通道、在Web页面隐藏文本、隐藏可见文件、空密码;

安全基线、适用范围和裁剪

为系统建立最小的防护措施

企业可以根据自己的情况定制安全基线

Scoping and Tailoring 范围与裁剪

通过范围定义和裁剪的方法,聚焦安全架构的重点

根据企业的需求,灵活应用各类标准和基线

保护其他资产

保护移动设备

•清点所有移动设备,包括序列号,以便他们可以正确识别, 如果他们被窃取,然后恢复。通过应用基线安全配置来强化操作系统。

•密码保护BIOS的笔记本电脑。

•与各自的供应商注册所有设备,并在设备被盗时向供应商提交报告。 如果被盗的装置发送修理后它是偷来的,它将被标记由供应商如果你有失窃报案。

•飞行时随身携带,不要托运

•从未离开移动设备无人值守,并把它在一个不起眼的携带情况。

•加密设备上的所有数据

•使用槽锁与电缆连接一台笔记本电脑

纸质文件

教育员工正确处理纸质文件。

尽量减少纸记录的使用。

确保工作区保持整洁, 并定期审计工作,确保敏感文件不外露。

把所有敏感的文件锁起来。

禁止在家里做敏感的文书工作。

标识的所有文件的分类级别。 理想的情况下,还包括其所有者的 名称和处置(例如,保留)指令。

在员工离开办公室时进行随机搜索, 以确保敏感材料不被带回家。

摧毁多余的敏感文件使用碎纸机。 对于非常敏感的文件,考虑把它们烧掉。