导图社区 工程项目管理思维图

- 274

- 7

- 1

- 举报

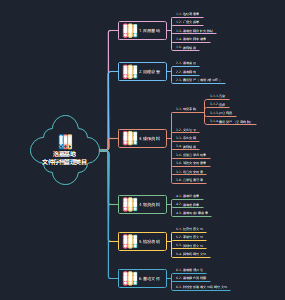

工程项目管理思维图

这是一篇关于工程项目的思维导图,包括现代二I程项目管理概述、工程项目管理基础理论、工程项目管理方法论、工程项目组织、工程项目策划等。

编辑于2022-10-21 10:39:53 贵州- 工程管理

- 相似推荐

- 大纲

现代工程项目管理

1. 现代工程项目管理概述

1.1. 工程项目的概念

1.1.1. 定义:是一种以实物形态体现的项目

1.1.2. 特点

1.1.2.1. 投资额巨大,建设周期强

1.1.2.2. 组成部分多,整体性强

1.1.2.3. 建设地点固定,受环境影响大

1.1.3. 组成

1.1.3.1. 单项工程

1.1.3.2. 单位工程

1.1.3.3. 分部工程

1.1.3.4. 分项工程

1.1.4. 分类

1.1.4.1. 竞争性项目

1.1.4.2. 基础性项目

1.1.4.3. 公益性项目

1.2. 工程项目的生命周期

1.2.1. 项目建议书

1.2.2. 可行性研究

1.2.3. 投资决策制度

1.2.4. 勘察设计

1.2.4.1. 初步设计

1.2.4.2. 技术设计

1.2.4.3. 施工图设计

1.2.5. 施工安装

1.2.5.1. 土建工程施工

1.2.5.2. 机电设备安装

1.2.6. 生产准备

1.2.7. 竣工验收

1.2.7.1. 质量检验

1.2.7.2. 工程移交

1.2.7.3. 竣工结算

1.2.8. 项目后评价

1.3. 工程项目管理类型与任务

1.3.1. 管理核心

1.3.1.1. 四控

1.3.1.2. 六管

1.3.1.3. 一协调

1.3.2. 三个Pm

1.3.2.1. Project management

1.3.2.2. Program Management

1.3.2.3. Portfolio management

1.3.3. 五个基本过程

1.3.3.1. 启动

1.3.3.2. 规划

1.3.3.3. 执行

1.3.3.4. 监控

1.3.3.5. 收尾

1.3.4. 任务

1.3.4.1. 合同管理

1.3.4.2. 组织协调

1.3.4.2.1. 质量控制

1.3.4.2.2. 进度控制

1.3.4.2.3. 投资控制

1.3.4.2.4. 变更控制

1.3.4.3. 目标控制

1.3.4.4. 风险管理

1.3.4.4.1. 风险识别

1.3.4.4.2. 风险分析

1.3.4.4.3. 风险应对

1.3.4.4.4. 风险监控

1.3.4.5. 信息管理

1.3.4.6. 安全生产

1.3.4.7. 绿色环保

1.4. 工程项目管理模式

1.4.1. 传统的项目管理模式

1.4.1.1. 设计-招投标-建造

1.4.2. 工程总承包项目管理模式

1.4.2.1. 设计-采购-施工

1.4.2.2. 交钥匙总承包模式

1.4.2.3. 设计-施工/建造总承包模式

1.4.2.3.1. DB

1.4.2.3.2. DBO

1.4.2.4. 项目管理的专业化模式

1.4.2.4.1. 项目管理服务模式

1.4.2.4.2. 项目管理承包模式

1.4.2.4.3. 建筑工程管理模式

1.4.2.4.4. 工程代建制模式

1.4.2.4.5. 设计-管理模式

1.5. 工程项目融资模式

1.5.1. BOT

1.5.2. ABS

1.5.3. PPP

2. 工程项目管理基础理论

I. 基本理论-控制论

I.I. 应用

I.I.I. 控制主体

I.I.II. 控制变化

I.I.III. 控制目标

I.I.IV. 控制的整体性

I.I.V. 控制的客体

I.I.VI. 控制过程

I.I.VII. 控制机制

I.I.VIII. 被动控制与主动控制

II. 基本原理系统论

II.I. 基本要求

II.II. 环境系统

II.III. 目标系统

II.IV. 对象系统

II.V. 行为系统

II.VI. 组织系统

III. 目标实现的基石-执行力

III.I. 公式:执行力=知力+行力=知行合一

III.II. 提高执行力的机制

III.II.I. 建立执行流程

III.II.II. 建立有效的执行机制

III.II.III. 项目经理等管理人员的主抓执行

III.II.IV. 建立项目执行文化

IV. 基本活动- PDCA循环

IV.I. 特点

IV.I.I. 大环套小环,小环保大环,互相促进,推动大循环

IV.I.II. 不断前进,不断提高

IV.I.III. 形象化

IV.I.IV. 四个阶段综合循环,保持相对性

IV.I.V. 关键是处理阶段

V. 基本方法-目标管理

V.I. 过程

V.I.I. 明确目标

V.I.II. 目标分解

V.I.III. 落实目标

V.I.IV. 目标控制

V.I.V. 目标考核

3. 工程项目管理方法论

A. PBS与WBS

A.A. PBS

A.A.A. 以项目交付的成果本身为对象进行的层级结构分解

A.B. WBS

A.B.A. 将一个完整的工程项目分解成若干工作单元。

B. 里程碑计划编制方法

B.A. 制定目标分解结构

B.B. 确定里程碑事件。

B.C. 确定里程碑事件发生的时间

B.D. 形成里程碑计划

C. 甘特图计划编制方法

C.A. 进行项目分解

C.B. 明确各项工作之间的先后关系

C.C. 明确工作时间

C.D. 编制工作关系表

C.E. 绘制甘特图

D. 网络计划技术

D.A. 双代号网络计划

D.B. 单代号网络计划

E. 偏差分析法

E.A. 挣值分析法

E.B. 实际进度前锋线

E.C. S型曲线分析方法

E.D. 切割线分析方法

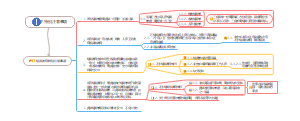

4. 工程项目组织论

4.1. 概述

4.2. 组织论和组织工具

4.2.1. 组织论

4.2.1.1. 组织结构模式

4.2.1.1.1. 职能组织结构

4.2.1.1.2. 线性组织结构

4.2.1.1.3. 矩阵组织结构

4.2.1.2. 组织分工

4.2.1.2.1. 工作任务分工

4.2.1.2.2. 管理职能分工

4.2.1.3. 工作流程组织

4.2.1.3.1. 管理工作流程组织

4.2.1.3.2. 信息处理工作流程组织

4.2.1.3.3. 物质流程组织

4.2.2. 组织工具

4.2.2.1. 项目结构图

4.2.2.2. 组织结构图

4.2.2.3. 合同结构图

4.2.2.4. 工作流程图

4.2.2.5. 工作任务分工表

4.2.2.6. 管理职能分工表

4.3. 项目经理

4.3.1. 项目经理的地位和作用

4.3.2. 项目经理责任制

4.3.3. 项目经理的素质

4.3.4. 注册建造师相关知识

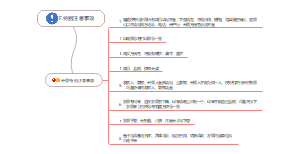

5. 工程项目策划

5.1. 工程项目策划的意义和内涵

5.1.1. 项目策划确立了项目方向

5.1.2. 项目策划对全局有重要影响

5.2. 工程项目策划的分类

5.2.1. 项目前期策划

5.2.1.1. 项目建议书

5.2.1.2. 可行性研究

5.2.1.3. 批准

5.2.1.4. 立项

5.2.2. 项目实施策划

5.2.2.1. 设计任务书

5.2.2.2. 设计

5.2.2.3. 施工

5.2.2.4. 交付使用

5.3. 工程项目策划的主要过程

5.3.1. 项目构思的产生与选择

5.3.2. 项目目标设计

5.3.3. 项目定义

5.3.4. 可行性研究

5.4. 案例讨论

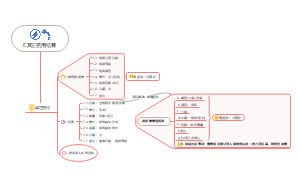

6. 工程项目采购管理

6.1. 概述

6.2. 工程项目招投标

6.2.1. 公开招标

6.2.2. 邀请招标

6.2.3. 议标

6.2.4. 招标程序

6.2.4.1. 招标组织准备

6.2.4.2. 招标申请

6.2.4.3. 编制招标文件,标底 等文件

6.2.4.4. 发布资格预审通告和招标通告

6.2.4.5. 资格预审

6.2.4.6. 发出招标文件

6.2.4.7. 踏勘现场,招标答疑

6.2.4.8. 接收投标文件

6.2.4.9. 开标

6.2.4.10. 评标

6.2.4.11. 发中标通知书

6.3. 招标投标法

6.4. 招标投标法实施条例

6.5. 合同管理

6.5.1. 合同形式

6.5.1.1. 书面合同

6.5.1.2. 口头合同

6.5.2. 合同分类

6.5.2.1. 有名合同和无名合同

6.5.2.2. 要式合同和不要式合同

6.5.2.3. 双务合同和单务合同

6.5.2.4. 有偿合同和无偿合同

6.5.2.5. 诺成合同和实践合同

6.5.2.6. 主合同合从合同

6.5.3. 合同签订

6.5.3.1. 审查分析

6.5.3.2. 谈判准备

6.5.3.3. 签订合同

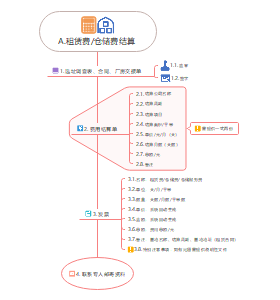

7. 工程项目进度、费用、质量和安全管理

7.1. 进度管理

7.1.1. 进度指标

7.1.1.1. 持续时间

7.1.1.2. 可交付成果数量

7.1.1.3. 已完成的工程的价值量

7.1.1.4. 资源消耗量

7.1.2. 实际工期和进度的表达

7.1.2.1. 用横道图反映项目进度状况

7.1.2.2. 用网络反映工程进度状况

7.1.2.3. 总项目的完成程度分析

7.1.3. 进度拖延原因、分析及解决措施

7.1.3.1. 进度拖延原因分析

7.1.3.2. 解决进度拖延的措施

7.1.3.3. 可以采取的赶工措施

7.1.3.4. 压缩对象的合理选择

7.2. 费用管理

7.2.1. 基本原理

7.2.1.1. 动态控制与主动控制

7.2.1.2. 技术与经济结合

7.2.2. 业主方的投资控制

7.2.2.1. 前期和设计准备阶段投资控制

7.2.2.2. 设计阶段投资控制

7.2.2.3. 采购中的投资控制

7.2.2.4. 工程施工阶段投资控制

7.2.2.5. 工程验收阶段投资控制

7.2.3. 施工方的成本控制

7.2.3.1. 工程施工目标成本计划

7.2.3.2. 施工成本费用控制