导图社区 中国古典诗词

- 598

- 26

- 7

- 举报

中国古典诗词

这是一篇关于中国古典诗词的思维导图,中国的古代诗歌,一般称作旧诗,是指用文言文和传统格律创作的诗,是广义的中国古代诗歌,可以包括各种中国古代的韵文。如赋、词、曲等,狭义则仅包括古体诗和近体诗,是人类许多民族在语言的发展中产生的一种文化表现形式。

编辑于2021-06-18 17:35:33- 中国古典诗词

- 相似推荐

- 大纲

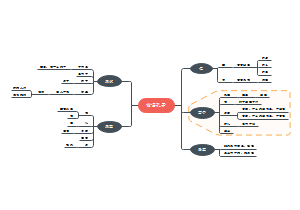

中国古典诗词

历史背景

先秦时期

诗经和楚辞

汉代

乐府诗歌

汉末三国时期

建立新的诗歌体裁,称为建安诗歌

东晋南北朝

此时是我国诗歌承上启下重要的转变时期,之前的诗歌讲究格律自由,篇幅长短也无限制,称之为古体诗

唐朝

隋唐时期比较注重格律,讲究平仄、对仗和押韵的诗体,称之为近体诗

我国诗词发展的高峰

宋朝

宋词先出现婉约派,不登大雅,苏轼改宋词风格为豪放派后与格律诗相提并论

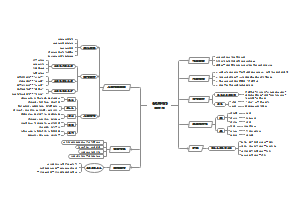

春秋战国:诗歌源头

诗经

中国古代诗歌的开端,我国第一部(现实主义)诗歌总集,收集了西周初年至春秋中叶的诗歌,共311篇,其中6篇为笙诗

六义

风(精华)

周代各地的歌谣

劳动人民创作

饥者歌其食,劳者歌其事

雅

宫廷乐曲

颂

王公贵族宗庙祭祀的乐歌

赋

平铺直叙

死生契阔与子成说,执子之手与子偕老

比

比喻

燕婉之求,蘧篨(曲除)不鲜

兴

起兴

关关雎鸠在河之洲,窈窕淑女君子好逑

六艺

礼乐射御书数

楚辞

西汉刘向编著

《楚辞》是我国第一部浪漫主义诗歌总集

楚辞是屈原开创的新诗体

带有“兮”

代表作品:《离骚》、《天问》、《九歌》

汉朝:乐府诗歌

乐府诗歌

汉武帝罢黜百家,独尊儒术,设立掌管音乐的机构——乐府 ,后来乐府演变为诗歌载体,被称为乐府诗

汉乐府

《孔雀东南飞》(焦仲卿妻作)

我国第一首叙事长诗

讲述焦仲卿从母休妻,当地官二代欲娶刘兰芝,刘兰芝宁死不从投水自尽,继而焦仲卿自挂东南枝 君当作磐石,妾当作蒲苇 蒲苇韧如丝,磐石无转移

《陌上桑》

秦罗敷,假借婚姻中的高贵丈夫,从而让使君知难而退

古诗十九首

标志五言诗的成熟

南朝刘勰(协)的《文心雕龙》评价其为五言之冠冕,即五言诗中成就最高的

汉赋

赋体介于诗歌和散文之间,在楚辞基础上发展而来,两汉时期曾盛极一时,特点是不歌而颂

司马相如

《凤求凰》

追求卓文君时,当场而作

《子虚赋》

因此被汉武帝传召

《上林赋》

面见汉武帝时作了《上林赋》,被封大官

《长门府》

为陈阿娇所写,意在挽回第一任皇后的地位,未遂

班固

东汉史学家,第一部纪传体断代史《汉书》的编者

《两都赋》

两都指西汉都城长安(陕西西安),东汉都城洛阳(今河南洛阳)

张衡

地动仪,浑天仪

《二京赋》

仿写《两都赋》,二京同指上述的长安和洛阳

魏晋南北朝乐府

《木兰辞》

与《孔雀东南飞》并称乐府双壁

扑朔迷离

雄兔脚扑朔,雌兔眼迷离,双兔傍地走,安能辨我是雄雌

唐代新乐府运动

诗歌发展到唐代不再重视音律,而是着重反映社会现实,后世将这一变化称为新乐府运动,推动运动的是元稹和白居易

元稹(枕)

曾经沧海难为水,除却巫山不是云

取次花丛懒回顾,半缘修道半缘君

诗魔白居易

白居易字乐天,号香山居士

文章合为时而著,歌诗合为事而作

《卖炭翁》

可怜身上衣正单,心忧炭贱愿天寒

《琵琶行》

被贬江西九江而作

《长恨歌》

描写唐玄宗和杨贵妃的故事

天生丽质难自弃,一朝选在君王侧 回眸一笑百媚生,六宫粉黛无颜色

在天愿做比翼鸟,在地愿为连理枝 天长地久有时尽,此恨绵绵无绝期

汉末三国:建安诗歌

魏晋南北朝时期的作品称为建安诗歌或建安风骨,建安是汉献帝的年号

代表人物:邺下文人集团

三曹

曹操

《观沧海》

第一首完整的山水诗

东临碣石以观沧海,在河北昌黎的碣石山看渤海

曹丕

《燕歌行》

最早的完整文人七言诗,标志七言古诗的成型

建安七子

孔融、陈琳、王粲、徐干、阮瑀、应玚、刘桢

东晋南北朝:田园诗和山水诗

玄言诗到山水田园诗的转变

陶渊明

田园诗的创始人,别号五柳先生(门前种有五棵柳树),私谥靖节,世称靖节先生

子主题

《桃花源记》

《归园田居》

种豆南山下,草盛豆苗稀 晨兴理荒秽,带月荷锄归

《饮酒》其五

采菊东篱下,悠然见南山

谢灵运

山水诗的创始人

蓬莱文章建安骨,中间小谢又清发,李白这句诗中的小谢指的是谢朓(佻),谢灵运被称为

脚著谢公屐,身登青云梯,在《梦游天姥吟留别》中,李白做梦来到谢灵运的住处,其中的谢工指的是谢灵运

谢灵运出自谢氏家族,淝水之战(以少胜多打败苻坚)谢安和谢玄,谢灵运的爷爷就是谢玄

大谢

小谢(谢朓)

李白:蓬莱文章建安骨,中间小谢又清发

中国古典诗词

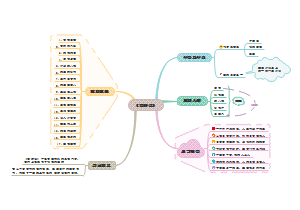

唐朝:近体诗

初唐时期

初唐四杰

王勃

《滕王阁序》

落霞与孤鹜齐飞,秋水共长天一色

阁中帝子今何在,槛外长江空自流

帝子指滕王,是李渊22子

《送杜少府之任蜀州》

海内存知己,天涯若比邻

卢照邻

杨炯

骆宾王

神童《咏鹅》

鹅鹅鹅,曲项向天歌

盛唐时期

山水田园诗派

诗佛王维

山水田园诗人

安史之乱时曾是叛军的高官,平叛后不受重用,最后辞官隐居

苏轼评价其为,诗中有画,画中有诗

《山居秋暝》

明月松间照,清泉石上流

摩诘

《终南别业》

行到水穷处,坐看云起时

摩诘意为纯净,王维母亲学佛几十年,王维也深受佛教影响

代表作

《使至塞上》

大漠孤烟直,长河落日圆

萧关逢候骑,都护在燕然

燕然山蒙古国内

范仲淹《渔家傲秋思》 浊酒一杯家万里 燕然未勒归无计

《送元二使安西》

渭城朝雨邑轻尘,客舍青青柳色新 劝君更进一杯酒,西出阳关无故人

渭城指陕西咸阳,阳关指甘肃 西出阳关到新疆

《相思》/《江上赠李龟年》

红豆生南国,春来发几枝 愿君多采撷(斜),此物最相思

李龟年是唐代乐师,相当于当红大明星,安史之乱后李龟年流落江南

杜甫《江南逢李龟年》

正是江南好风景,落花时节又逢君

孟浩然

《过洞庭湖赠张丞相》

气蒸云梦泽,波撼岳阳城 欲渡无舟楫,端居耻圣明

描写洞庭湖,岳阳城在洞庭湖旁边

张九龄

《过故人庄》

故人具鸡黍,邀我至田家

边塞诗派

高适

《别董大》

莫愁前路无知己,天下谁人不识君

董大指的是音乐家董庭兰

岑参

《白雪歌送武判官归京》

忽如一夜春风来,千树万树梨花开

瀚海阑干百丈冰,愁云惨淡万里凝

瀚海指沙漠

与高适、杜甫都是挚交

王昌龄

《出塞》

秦时明月汉时关,万里长征人未还 但使龙城飞将在,不教胡马度阴山

飞将指西汉名将李广

司马迁评其为“桃李不言,下自成蹊”

由于七言绝句写得好,被称为“七绝圣手”

王之涣

《登鹳(灌)雀楼》

白日依山尽,黄河入海流 欲穷千里目,更上一层楼

《凉州词》

羌笛何须怨杨柳,春风不度玉门关

玉门关在甘肃敦煌西北方向

王翰

《凉州词》其一

醉卧沙场君莫笑,古来征战几人回

浪漫主义诗派

李白

字太白,号青莲居士,诗仙,李白喜欢孟浩然

《将进酒》

高堂明镜悲白发,朝如青丝暮如雪

《行路难》

长风破浪会有时,直挂云帆济沧海

《望天门山》

天门中断楚江开,碧水东流至此回

天门指今天长江东西两岸的东梁山和西梁山

楚江和碧水指长江

现实主义诗派

杜甫

字子美,号少陵野老,诗圣,其诗成为“诗史”,杜甫喜欢李白

《三吏》

《新安吏》、《石壕吏》、《潼关吏》

《三别》

《新婚别》、《无家别》、《垂老别》

《望岳》

会当凌绝顶,一览众山小

山东中部的泰山

《咏怀古迹》

一去紫台连朔漠,独留青冢向黄昏

青冢是王昭君墓

沉鱼

西施

落雁

王昭君

闭月

貂蝉

羞花

杨贵妃

《绝句》

窗含西岭千秋雪,门泊东吴万里船

西岭指西岭雪山,在成都

成都的别称:芙蓉城、锦官城

中晚唐时期

杜牧

《清明》

清明时节雨纷纷,路上行人欲断魂

《寄扬州韩绰判官》

二十四桥明月夜,玉人何处教吹箫

扬州

《泊秦淮》

商女不知亡国恨,隔江犹唱后庭花

南京,秦淮河大部分在南京

李商隐

《无题》

青鸟指信使,代指书信有双鲤、尺素、书筒、雁帛

《锦瑟》

杜鹃指杜宇,伐纣

刘禹锡

《陋室铭》

山不在高,有仙则名 水不在深,有龙则灵 斯是陋室,惟吾德馨

《酬乐天扬州初逢席上见赠》

回赠白居易

沉舟侧畔千帆过,病树前头万木春

《石头城》

山围故国周遭在,潮打空城寂寞回

空城指南京,南京别称石头城,东吴孙权所建

张继

《枫桥夜泊》

月落乌啼霜满天,江枫渔火对愁眠 姑苏城外寒山寺,夜半钟声到客船

姑苏指苏州

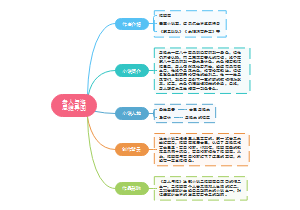

宋词

婉约派

李煜

《相见欢·无言独上西楼》

剪不断,理还乱,是离愁。别是一番滋味在心头

《虞美人》

问君能有几多愁,恰似一江春水向东流

柳永

奉旨填词柳三变

宋仁宗:何必在意虚名, 且去填词

《观海潮·东南形胜》

东南形胜,三吴都会,钱塘自古繁华(杭州)

《蝶恋花》

衣带渐宽终不悔,为伊消得人憔悴

国学大师王国维《人间词话》,三种境界

昨夜西风调碧树,独上高楼,望尽天涯路

衣带渐宽终不悔,为伊消得人憔悴

众里寻他千百度,蓦然回首,那人却在,灯火阑珊处

《鹊桥仙·纤云弄巧》

两情若是久长时,又岂在朝朝暮暮

七夕节

李清照

千古第一才女,号易安居士

《醉花阴》

《声声慢》

《如梦令》

绿肥红瘦

暮春时期,红指海棠

豪放派

苏轼

苏轼以一己之力将宋词地位提高,突破男欢女爱、悲春伤秋,题材扩展到社会的方方面面,从此宋词可以和格律诗相提并论

号铁冠道人、东坡居士

《念奴娇·赤壁怀古》

赤壁之战

《江城子·密州出猎》

为报倾城随太守,亲射虎,看孙郎

孙权

《水调歌头·明月几时有》

中秋节

《春宵》

春宵一刻值千金,花有清香月有阴

《和董传留别》

粗缯大布裹生涯,腹有诗书气自华

日啖荔枝三百颗,不辞长作岭南人

雪沫乳花浮午盏,蓼茸蒿笋试春盘,人间有味是清欢

春盘是古代立春的习俗,立春会有蔬果糕点送给亲朋好友

辛弃疾

南宋词人,与李清照合称济南二安

《永遇乐·京口北固亭怀古》

京口指江苏镇江,北固亭是镇山北固山凉亭

孙仲谋指孙权,孙权字仲谋

寄奴指刘裕,东晋将领,两次率军北伐

元嘉指刘裕的儿子刘义隆,接班后想要北伐建立功绩,但因好大喜功最终失败

封狼居胥

卫青的外甥,霍去病在狼居胥山进行祭天仪式

《青玉案·元夕》

众里寻他千百度,蓦然回首,那人却在灯火阑珊处

元宵节