导图社区 思科认证CCNA网络基础知识

- 142

- 1

- 0

- 举报

思科认证CCNA网络基础知识

思科认证有CCNA、CCDA、CCNP、CCDP、CCSP、CCIP、CCVP、CCIE(又分为针对路由和交换;语音;存储网络;安全;电信运营商)等多种不同级别、不同内容、不同方向的各种认证,比较常用的、社会需求量比较大的是CCNA、CCNP、路由交换类CCIE三种认证。本文主要概括思科CCNA网络认知的知识

编辑于2023-06-25 11:38:03 北京市- CCNA

- 网络知识

- 交换机配置

- 思科认证

敏捷项目管理与DevOps研发效能 含36个作品

敏捷项目管理与DevOps研发效能 含36个作品敏捷项目管理和DevOps的目标都是提高研发效能和快速交付高质量产品。敏捷项目管理是一种以人为中心的方法,以团队合作和透明度为基础,通过迭代和增量式开发来快速响应需求变化。DevOps则是一种将研发和运维紧密结合的方法,强调自动化、持续集成和快速反馈,以加速软件交付和部署的速度和质量。通过将敏捷项目管理和DevOps相结合,可以实现更高效、更灵活的研发流程,从而加速产品上市时间,提高客户满意度和企业竞争力。

PMP:项目管理与领导力 含13个作品

PMP:项目管理与领导力 含13个作品PMP认证涵盖了项目管理的各个方面,包括项目计划、调度、执行、监督、控制与封闭等,可以帮助项目经理提高整个项目的成功率和质量,并为项目成员提供一致的沟通和管理方式。持有PMP认证的项目经理通常可以提供更高质量、更规范、更高效和更经济的项目管理服务,并且可以有效地协调多个项目的复杂关系,促进组织与团队的成功。

思科认证CCNA网络基础知识

社区模板帮助中心,点此进入>>

敏捷项目管理与DevOps研发效能 含36个作品

敏捷项目管理与DevOps研发效能 含36个作品敏捷项目管理和DevOps的目标都是提高研发效能和快速交付高质量产品。敏捷项目管理是一种以人为中心的方法,以团队合作和透明度为基础,通过迭代和增量式开发来快速响应需求变化。DevOps则是一种将研发和运维紧密结合的方法,强调自动化、持续集成和快速反馈,以加速软件交付和部署的速度和质量。通过将敏捷项目管理和DevOps相结合,可以实现更高效、更灵活的研发流程,从而加速产品上市时间,提高客户满意度和企业竞争力。

PMP:项目管理与领导力 含13个作品

PMP:项目管理与领导力 含13个作品PMP认证涵盖了项目管理的各个方面,包括项目计划、调度、执行、监督、控制与封闭等,可以帮助项目经理提高整个项目的成功率和质量,并为项目成员提供一致的沟通和管理方式。持有PMP认证的项目经理通常可以提供更高质量、更规范、更高效和更经济的项目管理服务,并且可以有效地协调多个项目的复杂关系,促进组织与团队的成功。

- 相似推荐

- 大纲

思科认证CCNA网络基础知识

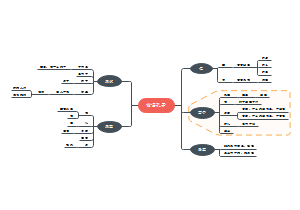

网络的概念

概念图

网络物理组件

资源共享功能及其优势

网络中的用户应用

E-mail (Outlook POP3 Yahoo 等等)

Web 浏览器( IE Firefox 等等)

即时通信( Yahoo IM Microsoft Messenger 等等)

协同工作( Whiteboard Netmeeting WebEx 等等)

数据库(文件服务器)

用户应用对网络的影响

批量型应用程序

FTP TFTP 、库存更新等

无需直接的人机交互

带宽很重要,但并不是关键

交互式应用程序

人机交互

库存查询、数据库更新

因为人在等待机器的响应,因此响应时间非常重要,但并不是关键

实时应用程序

VoIP 和视频

人和人之间的交互

端到端的延迟是关键

网络的特性

速率

费用

安全性

可用性

可扩展性

可靠性

拓扑

网络拓扑

物理拓扑的种类

总线拓扑

信号被总线上的所有设备接收

环形拓扑

信号沿着环传播。

单点故障。

双环拓扑

信号在相反的方向沿着环传播。

比单环更具弹性。

星型拓扑

数据通过中心节点传输。

单点故障,但不至于象环形那样一个影响其他

拓展星型拓扑

比星型拓扑更具弹性

部分连接拓扑

平衡容错性和组网费用

全联接拓扑

高度容错、成本昂贵

对比

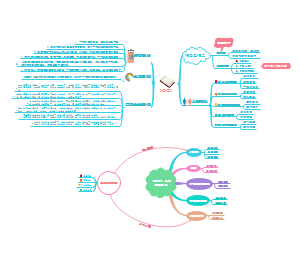

OSI七层模型

TCP/IP VS OSI模型

OSI参考模型定义每一层的网络功能。

物理层定义关于电的、机械的、程序性的和功能性的规程,用于激活、维持和去激活终端系统间的物理链路(线)

数据链路层定义数据如何进行格式化后传输,并控制如何访问物理介质。

(Mac地址,交换机)

网络层为两台主机间提供连通性和路径选择,即使它们位于不同位置的网络上

(IP地址,路由器)

传输层在发送方主机上分段数据,并在接收方主机上将数据重组。

TCP/UDP协议

会话层建立、管理和终结两台通信主机之间的会话。 双工

表示层确保一个系统应用层发出的信息能够被另一个系统的应用层读懂

图像媒体

应用层为用户的应用提供网络服务,如e-mail、文件传输和终端仿真

邮件

TCP/IP

TCP/IP是目前使用最广泛的协议,其流行的原因在于它具有灵活的编址方案、在大部分操作系统和平台上的可用性、拥有丰富的工具、并且需要使用它才能连接到Internet。

TCP/IP协议栈包括网络接入层、网际层、传输层和应用层。

OSI模型和TCP/IP协议栈在结构和功能上是相似的,包括它们的

物理层、数据链路层、网络层和传输层。

OSI模型将TCP/IP协议栈的应用层划分为三个独立的层 (会话层、表示层和应用层)。

TCP/IP协议

网际协议(IP, Internet Protocol)的特征

工作在OSI的网络层

无连接协议

每一个数据包是独立处理的

层次型的编址

尽力传输

没有数据恢复功能

IP PDU头部

IP地址格式:点分十进制

IP地址范围

127 (01111111) 是A类地址,保留用于环回测试,不能分配给网络。

私有IP地址-局域网

DHCP

DNS

TCP/IP协议栈中的一种应用 将人易读的名称翻译成IP地址的一种方法

TCP/UDP

UDP特征

工作在OSI和TCP/IP模型的传输层

为应用程序 提供 到网络层的访问,没有可靠性机制带来的额外开销

是一种无连接协议

提供有限的错误检测

提供尽力传输(Best-effort)

没有数据恢复功能

不可靠,但是效率高

UDP头部

TCP特征

工作在TCP/IP的传输层

为应用程序提供到网络层的访问

面向连接协议

全双工的工作模式

错误检测

数据包的排序

数据包接收的确认

数据恢复功能

可靠,但是因需要三次握手而效率低

TCP头部

三次握手

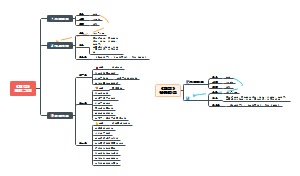

集线器(HUB)

整个Hub就是一个冲突域,因为所有数据包都被广播到Hub的每个端口

交换机效率比HUB高,因为仅每个端口是一个冲突域,信息传递是直接端口对端口的。

Hub对任何包都给广播,交换机端口对端口传递。 但是对广播数据,交换机仍会广播到每个端口

一个分段是指由单根网络线缆构成的网络连接。由于信号的衰减, 以太网线缆和分段的范围是有物理距离限制的。 集线器(Hub)可以扩展网络分段;它接收比特流,放大电信号,并 将这些比特通过它的端口传输给网络中的其他设备。 若同一时刻一个分段中2个或更多主机同时传输数据,将产生冲突, 因为Hub就是一整个大冲突域。

交换式LAN技术

网桥

工作在OSI模型的第二层

隔离冲突域, 不隔离广播域

更少的端口

转发较慢

交换机

工作在OSI模型的第二层

转发、过滤或广播数据帧

更多的端口

转发快速

局域网交换机(LAN Switch)

更高的端口密度

更大的数据帧缓冲区

支持不同的端口速率

快速的内部交换

交换模式:

直通转发(Cut-through)

快,不检查

存储转发(Store-and-forward)

慢,存储,检查

无碎片转发(Fragment-free)

直通转发的一种

满64 字节才发

特性

注意

1

、交换机不管 IP 地址,只管 MAC 地址

2

、交换机中的 ARP 缓存是端口到 MAC 地址的映射,与 IP 地址无关

3

、交换机中的 ARP 缓存表借助转发数据包时读取源端口和源 MAC 时不断记录,而不是通过ARP 广播去询问得到

数据帧交换

路由器

对比

VLAN

VLAN = 广播域(Broadcast Domain) = 逻辑网络(子网

广播不会跨越VLAN

思科设备配置方法

支持多种配置方式。网络口,控制口,AUX远程拨号

配置在设备内存中生效。

思科IOS用户接口功能

命令行界面(CLI)是用于输入命令的。 不同设备上操作有所不同。 用户在控制台(Console)命令模式输入或粘 贴命令。 不同命令模式下有不同的提示符。 回车(Enter)键能够让设备分析并执行该命 令。 两种主要的EXEC模式分别是用户模式 (user mode)和特权模式(privileged mode)。

show running-config和show startupconfig命令

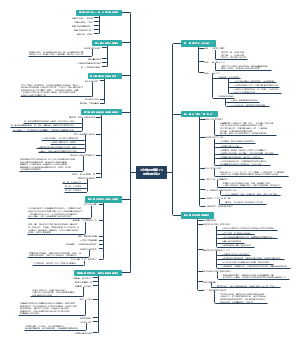

生成树

STP

根桥选择方法

对比桥ID (小的优先)

对比MAC地址 (小的优先)

BLK的选取方法

优先阻塞带宽低的链路

若带宽相同,则关闭端口号较高的

配置命令

修改优先级来设置根桥

SW2(config)#spanning-tree vlan 1 priority ? <0-61440> bridge priority in increments of 4096

SW2(config)#spanning-tree vlan 1 priority 4096

查看生成树优先级

SW2(config)#do show spanning-tree VLAN0001 Spanning tree enabled protocol ieee Root ID Priority 32769 Address aabb.cc00.0600 Cost 100 Port 2 (Ethernet0/1) Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Bridge ID Priority 32769 (priority 32768 sys-id-ext 1) Address aabb.cc00.0700 Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec Aging Time 15 sec Interface Role Sts Cost Prio.Nbr Type ------------------- ---- --- --------- -------- -------------------------------- Et0/1 Root LRN 100 128.2 Shr Et0/2 Altn BLK 100 128.3 Shr Et0/3 Desg FWD 100 128.4 Shr Et1/0 Desg FWD 100 128.5 Shr Et1/1 Desg FWD 100 128.6 Shr Et1/2 Desg FWD 100 128.7 Shr Et1/3 Desg FWD 100 128.8 Shr Et2/0 Desg FWD 100 128.9 Shr Et2/1 Desg FWD 100 128.10 Shr Et2/2 Desg FWD 100 128.11 Shr Et2/3 Desg FWD 100 128.12 Shr Et3/0 Desg FWD 100 128.13 Shr Et3/1 Desg FWD 100 128.14 Shr Et3/2 Desg FWD 100 128.15 Shr Et3/3 Desg FWD 100 128.16 Shr

MST

配置步骤

MST—一个实例一个生成树

1、配置实例

2、配置MST版本号

3、配置MST name要一致

配置实例VLANx优先级

配置命令

SW1

SW1(config)#spanning-tree mode mst SW1(config)#spanning-tree mst configuration SW1(config-mst)#instance 1 vlan 1,3,5 SW1(config-mst)#instance 2 vlan 2,4,6 SW1(config-mst)#revision 1 SW1(config-mst)#name MST-1 SW1(config-mst)#exit SW1(config)#spanning-tree mst 1 root primary SW1(config)#spanning-tree mst 2 root secondary

SW1

SW2(config)#spanning-tree mode mst SW2(config)#spanning-tree mst configuration SW2(config-mst)#instance 1 vlan 1,12,3 SW2(config-mst)#instance 2 vlan 2,4,6 SW2(config-mst)#revision 1 SW2(config-mst)#name MST-1 SW2(config)#spanning-tree mst 2 root primary SW2(config)#spanning-tree mst 1 root secondary

查看MST配置信息

SW2(config-mst)#show current Current MST configuration Name [MST-1] Revision 2 Instances configured 3 Instance Vlans mapped -------- --------------------------------------------------------------------- 0 11,13-4094 1 1,3,5,7,9,12 2 2,4,6,8,10 -------------------------------------------------------------------------------

PVST+与PVST-可以兼容,PVST与MST不可兼容(MST基于实例生成树,PVST基于VLAN生成树,所以二者不可兼得

查看命令

生成树查看命令

do show spanning-tree

生成树安全(BPDU保护)

BPDU guard

access接口过滤BPDU,只要违反规则就会被过滤

IOU1(config)#int e0/0 IOU1(config-if)#switchport mode access IOU1(config-if)#spanning-tree bpduguard enable

BPDU filter

access接口过滤BPDU,收到BPDU默认过滤,但接口状态不受影响

IOU1(config)#int e0/0 IOU1(config-if)#switchport mode access IOU1(config-if)#spanning-tree bpdufilter enable

root guard

根桥防护,在局域网所有交换机的trunk上做

IOU1(config)#int e0/0 IOU1(config-if)#spanning-tree guard root

链路聚合技术

配置步骤

把需要做聚合的端口关闭

选择聚合协议(手动 on / 自动 lacp)

打开端口

(三层)关闭二层端口

(三层)配置IP地址

二层配置命令

SW2(config)#int ran e0/0-1 SW2(config-if-range)#shutdown SW2(config-if-range)#channel-group 1 mode on SW2(config-if-range)#no shutdown

三层配置命令

SW2(config)#int ran e0/0-2 SW2(config-if-range)#shutdown SW2(config-if-range)#channel-group 1 mode on Creating a port-channel interface Port-channel 1 SW2(config-if-range)#no shutdown SW2(config-if-range)#exit SW2(config)#int port-channel 1 SW2(config-if)#no switchport SW2(config-if)#ip address 192.168.1.1 255.255.255.0 SW2(config-if)#exit

交换机的故障排除

采用分层思想进行故障排除

交换机工作在OSI模型的第二层。

交换机提供物理接口。

交换机的问题通常表现在第一层和第二层。

访问交换机的管理功能时可能涉及到第三层问题。

交换机介质问题

介质问题通常源于以下几种可能性:

线缆损坏。

出现新的电磁干扰源

TEMPEST

流量模式改变。

安装新的设备。

过多的噪声

建议步骤:

使用 show interface 命令查看设备的 Ethernet 接口状态。若输出信

息显示大量的CRC错误但是没有很多的冲突,则意味着过多的噪声。

检查线缆是否损坏。

如果使用 100Base-TX ,则确认是否使用5类或超5类线缆。

迟冲突(

Late Collision

建议步骤:

使用协议分析器检查迟冲突。在正确设计的以太网网络中不可能发生迟冲突。

迟冲突经常发生在以太网线缆太长或者网络中存在太多的中继器的情况下。

检查一个分段中第一台和最后一台主机间的距离。

双工问题(重要)

双工模式:

一端设置为全双工而另一端设置为半双工,将导致错误。

一端设置为全双工而另一端设置为自动协商:

如自动协商失败,另一端将工作在半双工模式

导致错误。

一端设置为半双工而另一端设置为自动协商:

如自动协商失败,另一端将工作在半双工模式。

两端均工作在半双工,无错误。

两端均设置为自动协商:

如协商失败, 一端工作在全双工,另一端工作在半双工 。例如:

一个1G以太网接口默认工作在全双工模式,而10/100M以太网接口默认工作在半双工模式。

如协商失败,双方工作在半双工模式。

两端均为半双工,无错误。

速率问题

速率模式:

一端设置成某种速率而另一端设置成另一种速率导致错误。

一端设置成较高的速率而另一端设置自动协商。

若自动协商失败,配置为自动协商的一端将工作在它所能支持的最低速率

导致错误。

两端均设置为自动协商:

两端自动协商失败,则双方均工作在它所能支持的最低速率。

无错误

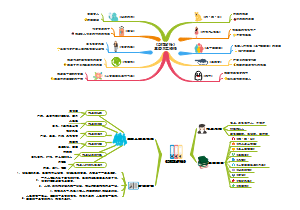

防火墙

默认端口

注册端口

0-1023: 由IANA控制, 为已知服务所保留

1024-49151: 由IANA列出的 已注册的端口, 由普通用户

执行的普通用户进程或程序可以使用这些端口.

49152-65535: 动态和(或)专用端口.

黑客最偏好445端口

防火墙(重点)

防火墙体系结构

UTM

WAF

应用防火墙(WAF)和抗拒绝服务网关

Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为

Web应用提供保护的一款产品。

WEB应用防火墙部暑于门户网站服务器群的前端,

通过抗扫描、防注入、防跨站脚本、防后门攻击等安全策路加强门户网站的安全防护能力,最大限度的杜绝网站被黑客入侵的可能

抗拒绝服务攻击网关能够及时发现背景流量中各种类型的攻击流量,

针对攻击类型迅速对攻古流量进行拦截,保证正常流量的通过。

NGFW

Gartner最早在2009年给NGFW定义:

必须有标准的防火墙功能,

如网络地址转换,状态检测,VPN和大企业需要的功能 如-IPS、AV、

行为管理等功能PAN 是NGFW的始作佩者,并引入了App、 User、 Ccontent的概念

防火墙的4个规则

• Silent rule • 静默规则,不记录垃圾日志和不重要的日志,降低日志量 • Stealth rule • 隐形规则,禁止非授权系统来访问防火墙软件 • Cleanup rule • 清理规则,将违反前面规则的行为记录下来,是最后一个基本规则 • Negate rule • 否定规则,不允许管理员在防火墙里设置any的宽泛规则,严格限 制哪些系统可访问和如何访问

ACL

ACL应用

允许(Permit)或拒绝(Deny)流经路由器的报文。

允许或拒绝通过vty线路访问路由器。

若没有使用ACL,报文将能够被传输到网络中的任何部分

ACL原理

ACL配置

关键字

192.168.1.1 0.0.0.0,可以使用前面有关键字的IP地址(host 192.168.1.1)来缩写

0.0.0.0 255.255.255.255 忽略掉所有哦地址位,可用关键字any来缩写表达式

in 入接口

out 出接口

标准ALC (1-99)

允许单个网段通过

R2(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R2(config)#int e0/0 R2(config-if)#ip access-group 1 out

拒绝特定主机

config)#access-list 1 deny 192.168.1.2 0.0.0.0

config)#access-list 1 permit 0.0.0.0 255.255.255.255

允许除192.168.1.2外的所有主机(隐藏式拒绝所有)

config)#int e0/0

config-if)#ip access-group 1 out

拒绝特定网段

config)#access-list 1 deny 192.168.1.0 0.0.0.255

config)#access-list 1 permit any

config)#int e0/0

config-if)#ip access-group 1 out

控制VTY访问

config)#access-list 1 permit 192.168.1.0 0.0.0.255

config)#line vty 0 4

config-vty)#access-class 1 in

命名ACL实例

config)#ip access-list standard name-acl

config-std-nacl)#deny host 192.168.1.1

config-std-nacl)#permit 192.168.0.0 0.0.255.255

config-std-nacl)#int e0/0

config-if)#ip access-group name-acl out

扩展ACL (100-199)

拒绝从特定网段流出的FTP流量

config)#access-list 101 deny tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 eq 21

config)#access-list 101 permit ip any any (允许除上外的所有通过)

config-std-nacl)#int e0/0

config-if)#ip access-group 101 out

NAT和PAT

网络地址转换 (NAT,Network Address Translation)

一个IP地址是本地或全局的。 本地(Local)IPv4地址仅在内部网络可见。 全局(Global)IPv4地址在外部网络可见

端口地址转换 (PAT,Port Address Translation)

转换内部(Inside)网络的源地址

配置并检查静态NAT

ip nat inside source static local-ip global-ip

配置一个内部本地地址(inside local address)和一个内部全局地址 (inside global address)的静态转换关系。

ip nat inside

标识该接口连接到内部网络(inside)

ip nat outside

标识该接口连接外部网络(outside)

show ip nat translations

查看NAT转换表

S-NAT

S-NAT(多对一)

config)#access-list 1 permit 192.168.1.0 0.0.0.255

config)#ip route 0.0.0.0 0.0.0.0 S2/0

config)#ip nat inside source list 1 interface S2/0 overload

S-NAT(多对多)

config)#ip nat source list 1 pool x-name

config)#ip nat pool x-name 172.16.16.1 172.16.16.2 netmask 255.255.255.0

S-NAT(静态NAT)

config)#ip nat inside source ststic 192.168.1.1 172.16.16.1

ip nat 内部 源 静态 内网地址 外网地址

S-NAT(静态PAT)

config)#ip nat source static tcp 172.16.16.2 80 int e0/0 80

ip nat 源 静态 服务 外网地址 端口号 内网接入口 内网对应端口

身份验证协议

PPP验证协议

PPP概述

PPP使用LCP协议来控制链路参数的协商。 使用NCP协议,PPP能够承载多种网络层协议

PPP会话的建立过程:

1.

链路建立阶段(由LCP协议协商)

2.

验证阶段(可选)

存在2种PPP验证协议:PAP和CHAP

3.

网络层协议阶段(由NCP协议协商)

PAP

密码以明文在线路上发送 两次握手(即通过2个消息完成验证) 无法防止重放攻击

CHAP

在线路上发送的并非实际的密码,而是哈希(Hash)值,因为两边事先已经设置好一样的密码了,因此只要验证Hash值即可,虽然username不同,但只验证密码。 三次握手(即通过3个消息完成验证)

中央路由器会质询远程路由器,质询呈现形式是加密密钥,每个连接都唯一。远程路由器用这个密钥加密用户名和密码,提交给中央路由器。中央路由器收到后用发给那个连接的密钥解密,验证。

对比