导图社区 下一代防火墙

- 69

- 0

- 0

- 举报

下一代防火墙

防火墙技术的功能主要在于及时发现并处理计算机网络运行时可能存在的安全风险、数据传输等问题,其中处理措施包括隔离与保护,同时可对计算机网络安全当中的各项操作实施记录与检测,以确保计算机网络运行的安全性,保障用户资料与信息的完整性,为用户提供更好、更安全的计算机网络使用体验

编辑于2022-07-12 18:35:49- 学习学习

- 防火墙

- 相似推荐

- 大纲

下一代防火墙

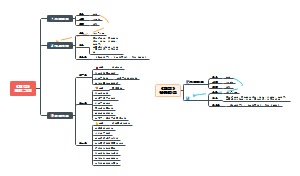

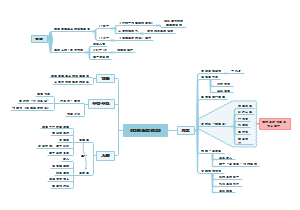

4.2组网方案

部署模式

支持:路由模式、透明模式、虚拟网线模式、混合模式、旁路模式。

物理接口

物理接口与AF设备面板上的接口一 一对应(eth0为manage口),根据网口数据转发特性的不同,可选择路由、透明、虚拟网线和旁路镜像4种类型,前三种接口又可设置WAN 或非WAN属性

路由接口

防火墙中下一跳网关:用于链路故障检测,需手动添加缺省路由 管理口:Eth0为固定的管理口,接口类型为路由口,无法修改。Eth0可增加管理IP地址,默认的管理IP 10.251.251.251/24如需修改,AF8.0.13版本后,可在【系统】-【通用配置】-【网络参数】中进行修改。

透明接口

定义:透明接口相当于普通的交换网口,不需要配置IP地址,不支持路由转发,根据MAC地址表转发数据。

透明接口相当于普通的交换网口, 不需要配置IP地址,不支持路由转 发,根据MAC地址表转发数据。

虚拟网线接口

普通的交换接口,不能配置IP地址,不支持路由转发,转发数据时,无 需检查MAC表,直接从虚拟网线配对的接口转发。

虚拟网线接口的转发性能高于透明接口,单进单出、双进双去等成对出现的网桥的环境下,推荐使用虚拟网线接口部署。注:由于eth0默认为管理口,所以四个接口也只能组成一对虚拟网线接口

旁路镜像接口

旁路镜像接口不能配置IP地址,也不支持数据转发,只是用来接收从外部镜像过来的镜 像数据(根据情况,可配置多个)

聚合接口:

将多个以太网接口捆绑在一起所 形成的逻辑接口,创建的聚合接 口成为一个逻辑接口,而不是底 层的物理接口。

子接口:

子接口应用于路由接口需要启用 VLAN或TRUNK的场景。 注:只能在路由口下添加子接口

VLAN接口:

填写对应的VLAN ID。为VLAN定义IP地址,则会产生VLAN接 口。VLAN接口也是逻辑接口。

组网方案

路由模式组网

客户需求:现有的拓扑如下图,使用AF替换现有防火墙部署在出口,实现对内网用户和服务器安全防护。 所有路由模式的配置思路:1、配置接口地址,并定义接口对应的区域:在【网络】-【接口/区域】-【物理接口】中,选择接口,并配置接口类型、所属区域、基本属性、IP地址。2、配置路由:在【网络】-【路由】中,新增静态路由,配置默认路由或回程路由。3、配置代理上网:在【策略】-【地址转换】中,新增源地址转换。4、配置端口映射:在【策略】-【地址转换】中,新增服务器映射。5、配置应用控制策略,放通内网用户上网权限:在【策略】-【访问控制】-【应用控制策略】中,新增应用控制策略,放通内到外的数据访问权限。6、配置安全防护策略:如:业务防护策略、用户防护策略等。 单臂路由模式缺点:需要修改原网络拓扑,对现有环境改动较大。

透明模式组网

客户需求:部署一台AF设备进行安全防护,但是又不改动现有的网络环境。 配置思路1、 配置接口地址,并定义接口对应的区域:在【网络】-【接口/区域】-【物理接口】中,选择接口,并配置接口类型、所属区域、基本属性如所属access或者trunk。2、配置管理接口:在【网络】中,新增管理接口,或者配置vlan接口的逻辑接口做为管理接口,并分配管理地址。3、配置路由。在【网络】-【路由】中,新增缺省路由和回程路由。4、配置应用控制策略,对不同区域间的访问权限进行控制:在【策略】-【访问控制】-【应用控制策略】中,新增应用控制策略,进行访问权限控制。5、配置安全防护策略:如:业务防护策略、用户防护策略等。部署前我们需要做哪些准备工作? 1、接口定义 2、管理地址配置 3、配置路由,一般缺省路由用作防火墙上网,回程路由用作防火墙管理 4、不用配置地址转换 5、应用控制进行访问权限控制 6、安全防护策略实现用户安全防护需求

混合模式组网

用户需求: 某用户内网有服务器群,服务器均配置公网IP地址,提供所有用户直接通过公网IP地址接入访问。 内网用户使用私有地址,通过NAT转换代理上网。希望将AF设备部署在公网出口的位置,实现内外部数 据通信的同时,保护服务器群和内网上网数据的安全。

部署方式推荐: 推荐使用混合模式部署,AF设备连接公网和服务器群的2个接口使用透明access口,连接内网网段使 用路由接口。

虚拟网线部署.

路由器和交换机聚合口对接,要求透明部署防火墙设备,即从1号口进来的数据,只从2号口出 ,不再转发到其他接口

旁路模式组网

需求分析:使用AF来实现对各区域之前数据交互进行安全分析,同时不改动已有的环境。 旁路部署支持的功能仅有:l APT(僵尸网络)l PVS(实时漏洞分析)l WAF(web应用防护)l 入侵防护系统l DLP(数据泄密防护)l 网站防篡改部分功能(客户端保护)

策略路由

思考总结 注意事项: Ø AF路由的优先级默认是:【VPN路由】>【静态路由/动态路由】>【策略路由】>【默认路由】 Ø AF6.8后新增了【VPN与专线互备路由】功能,开启该功能后,路由优先级调整为:【静态路由/动态路 由】>【策略路由】>【VPN路由】>【默认路由】 Ø 每一条外网线路必须至少有一条策略路由与之对应,源地址策略路由或多线路负载路由均可。 Ø 源地址策略路由,通过直接填写路由的下一跳,可以实现从设备非WAN属性的接口转发数据。 Ø 多线路负载路由选择的接口,必须开启链路故障检测功能,才能实现线路故障自动切换。 Ø 多条策略路由,按照从上往下的顺序匹配,一旦匹配到某条策略路由后,不再往下匹配

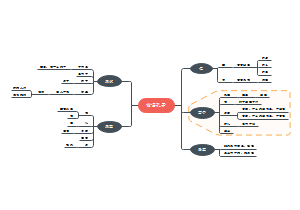

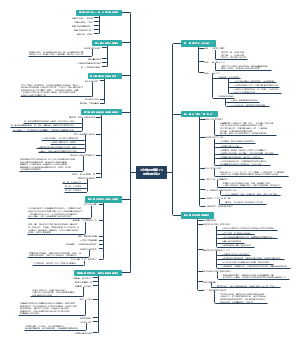

4.1概述

安全策略分类

域间安全策略

域内安全策略

接口包过滤

防火墙发展历程

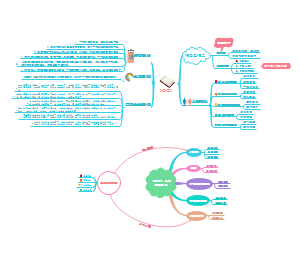

传统防火墙(包过滤防火墙)——一个严格的规则表

工作范围:网络层、传输层(3-4层) 匹配规则: ①有允许规则:是; ②有拒绝规则:否; ③⽆相关规则:否; 庞大难运维只能基于五元组

传统防火墙(应用代理防火墙)——每个应用添加代理

传统防火墙(状态检测防火墙)——首次检查建立会话表

判断信息:IP地址、端口号、TCP标记 工作范围:数据链路层、网络层、传输层(2-4层) 控制较弱,只检查包头,不检查数据区

入侵检测系统(IDS)——网络摄像头

部署方式:旁路部署,可多点部署 工作范围:2-7层 工作特点:根据部署位置监控到的流量进行攻击事件监控,属于一个事后呈现的系统 分析⽅式:1、基于规则⼊侵检测;2、基于异常情况检测;3、统计模型分析呈现;

入侵防御系统(IPS)——抵御2-7层已知威胁…

部署方式:串联部署 工作范围:2-7层 工作特点:根据已知的安全威胁生成对应的过滤器(规则),对于识别为流量的阻断,对于未识别的放通 目的:IDS只能对网络环境进行检测,但却无法进行防御,IPS主要是针对已知威胁进行防御

防病毒网关(AV)——基于网络侧识别病毒文件

判断信息:数据包 工作范围:2-7层 目的:防止病毒文件通过外网络进入到内网环境

Web应用防火墙(WAF)——专门用来保护web应用

判断信息:http协议数据的request和response 工作范围:应用层(7层) 目的:防止基于应用层的攻击影响Web应用系统 主要技术原理: ①代理服务:会话双向代理,用户与服务器不产生直接链接,对于DDOS攻击可以抑制 ②特征识别:通过正则表达式的特征库进行特征识别 ③算法识别:针对攻击方式进行模式化识别,如SQL注入、DDOS、XSS等

统一威胁管理(UTM)——多合一安全网关

包含功能:FW、IDS、IPS、AV 工作范围:2-7层(但是不具备web应用防护能力) 目的:将多种安全问题通过一台设备解决 优点:功能多合一有效降低了硬件成本、人力成本、时间成本 缺点:模块串联检测效率低,性能消耗大

下一代防火墙(NGFW)——升级版的UTM

包含功能:FW、IDS、IPS、AV、WAF 工作范围:2-7层 和UTM的区别: 与UTM相比增加的web应用防护功能; UTM是串行处理机制,NGFW是并行处理机制; NGFW的性能更强,管理更高效

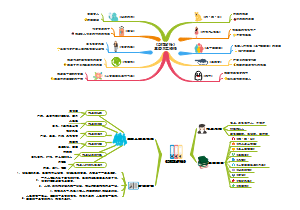

防火墙性能指标

防火墙能同时处理的最大数据量:性能指标1 — 吞吐量

数据包的第一个比特进入防火墙到最后一个比特输出防火墙的时间间隔指标:性能指标2 — 时延

在连续负载的情况下,防火墙由于资源不足,应转发但是未转发的百分比。:性能指标3 — 丢包率

:性能指标4 — 背靠背

指防火墙可以同时容纳的 最大的连接数目,一个连接就是一个TCP/UDP的访问。:性能指标5 — 并发连接数

深信服下一代防火墙的解决方案

全面业务保护-事前预知-事中防御-事后检测与响应

基于AI的杀毒引擎优势对比 传统引擎 vs SAVE引擎 1固定算法 1.人工智能算法的自我优化 2.人工提取特征 2.特征自动提取 3.样本收集受限 3.海量样本自学习

主题

下一代防火墙的组网简介