导图社区 信息安全管理体系要求

- 582

- 41

- 3

- 举报

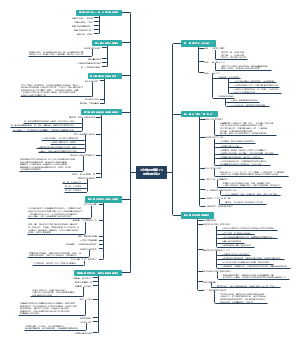

信息安全管理体系要求

01 GBT22080-2016 信息技术 安全技术 信息安全管理体系 要求

编辑于2020-01-02 11:29:28- 相似推荐

- 大纲

信息安全管理体系要求

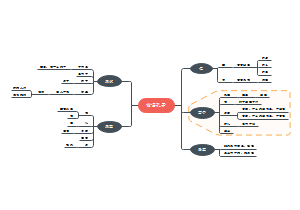

4 组织环境

4.1理解组织及其环境

组织应确定 预期意图相关的,且影响其实现信息安全管理体系预期结果能力的外部和内部事项。

注:对这些事项的确定,参见ISO31000:2009,5.3中建立外部和内部环境的内容。

4.2理解相关方的需求和期望

组织应确定:

a) 信息安全管理体系相关方

b) 这些相关方与信息安全相关的要求

注:相关方的要求可包括法律、法规要求和合同义务。

4.3确定信息系统安全管理体系范围

组织应确定信息安全管理体系的边界机器适用性,以建立其范围。

在确定范围时,组织应考虑:

a) 4.1中提到的外部和内部事项

b) 4.2中提到的要求;

c)组织实施的活动之间的机器与其他组织实施的活动之间的接口和依赖关系。

该范围应形成文件化信息并可用

4.4信息安全管理体系

组织应按照本标准的要求,建立、实现、维护和持续改进信息安全管理体系。

5 领导

5.1 领导和承诺

最高管理层应通过以下活动,证实对信息安全管理体系的领导和承诺;

a) 确保建立了信息安全策略和信息安全目标,并与组织战略方向一致;

b) 确保讲信息安全管理体系要求整合到组织过程中;

c) 确保信息安全管理他Ixia所需资源可用;

d) 沟通有效的信息安全管理及符合信息安全管理体系要求的重要性;

e) 确保信息安全管理体系达到预期结果;

f) 指导并支持相关人员为信息安全管理体系的有效性作出贡献;

g) 促进持续改进;

h) 支持其他相关管理角色,以证实他们的领导按角色应用于其责任范围。

5.2 方针

最高管理层应建立信息安全方针,该方针应:

a)与组织意图相适应;

b)包括信息安全目标(见6.2)或为设定信息安全目标提供框架;

c)包括对满足适用的信息安全相关要求的承诺;

d) 包括对持续改进信息安全管理体系的承诺;

信息安全方针应:

e)形成文件化信息并可用;

f)在组织内得到沟通;

g)适当时,对相关方可用。

5.3 组织的角色,责任和权限

最高管理层应确保与信息安全相关角色的责任和权限得到分配和沟通。

最高管理层应分配责任和权限,以:

a)确保信息安全管理体系符合本标准的要求;

b)向最高管理者报告信息安全管理体系绩效。

注:最高管理者也可为组织内报告信息安全管理体系绩效,分配责任和权限。

6 规划

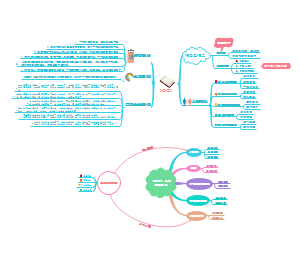

6.1 应对风险和机会的措施

6.1.1总则

当规划信息安全管理体系时,组织应考虑4.1中提到的事项和4.2中提到的要求,并确定需要应对的风险和机会 ,以

a)确保信息安全管理体系可达到预期结果;

b)预防或减少不良影响;

c)达到持续改善;

组织应规划:

d)应对这些风险和机会的措施:

e)如何:

1)将这些措施整合到信息安全体系过程中,并予以实现;

2) 评价做这些措施的有效性。

6.1.2信息安全风险评估

组织应定义并应用信息安全风险评估过程,以:

a)建立并维护信息安全风险准则,包括:

1)风险接受准则;

2)信息安全风险评估实施准则。

b)确保反复的信息安全风险评估产生一致的、有效的和可比较的结果。

c)识别信息安全风险:

1)应用信息安全风险评估过程,以识别信息安全管理体系范围内与信息保密性、完整性和可用性损失有关的风险;

2)识别风险责任人。

d)分析信息安全风险:

1)评估6.1.2c.1中所识别的风险发生后,可能导致的潜在后果;

2)评估6.1.2c.1中所识别的风险实际发生的可能性;

组织应保留有关信息安全风险评估过程的文件化信息

6.1.3 信息安全风险处置

组织应定义并应用信息安全风险处置过程,以:

a)在考虑风险评估结果的基础上,选择适合的信息安全风险处置选项;

b)确定实现已选的信息安全风险处置选项所必需的所有控制;

注1:当需要时,组织可设计控制,或识别来自任何来源的控制。

c)将6.1.3b确定的控制 与附录A中的控制表进行比较,并验证没有忽略必要的控制;

注2:附录A包含了控制目标和控制的综合列表。本标准用户可在附录A的知道下,确保没有遗漏必要的控制。

注3:控制目标隐含在所选择的控制内。附录A所列的控制目标和控制并不是完备的,可能需要额外的控制目标和控制。

d)制定一个适用性声明,包含必要的控制【见6.1.3 b和c】机器选择的合理性说明(无论该控制是否已实现),以及对附录A控制删减的合理性说明;

e)制定正式的信息安全风险处置计划;

f)获得风险责任人对信息安全风险处置计划以及对信息安全参与风险的接受的批准。

组织应保留 有关信息安全风险处置过程的文件化信息。

注4:本标准中的信息安全风险评估和处置过程与ISO31000中给出的 原则和通用指南相匹配。

6.2 信息安全目标及其实现规划

组织应在相关职能和层级上建立信息安全目标。

信息安全应:

a)与信息安全方针一致

b)可测量(如可行)

c)考虑适用的信息安全要求,以及风险评估和风险处置的结果;

d)得到沟通;

e)适当时更新。

组织应保留有关信息安全目标的文件化信息

在规划如何达到信息安全目标时,组织应确定:

f)要做什么;

g)需要什么资源;

h)由谁负责;

i)什么时候完成;

j)如何评价结果。

7 支持

7.1 资源

组织应确定并提供建立、实现、维护和持续改进信息安全管理体系所需的资源

7.2 能力

组织应:

a)确定在组织控制下从事会影响组织信息安全绩效的工作人员的必要能力;

b)确保上述人员在适当的教育、培训或经验的基础上能够胜任其工作;

c)适用时,采取措施以获得必要的能力,并评估所采取措施的有效性;

d)保留适当的文件化信息作为能力的证据。

注:适用的措施可包括,例如针对现有雇员提供培训、指导或重新分配;雇佣或签约有能力的人员。

7.3意识

在组织控制下的工作人员应了解:

a)信息安全方针;

b)其对信息安全管理体系有效性的贡献,包括改进信息安全绩效带来的益处;

c)不符合信息安全管理体系要求带来的影响。

7.4 沟通

组织应确定与信息安全管理体系相关的内部和外部的沟通需求,包括:

a)沟通什么;

b)何时沟通;

c)与谁沟通;

d)谁来沟通;

e)影响沟通的过程。

7.5 文件化信息

7.5.1总则

组织的信息安全管理体系应包括:

a)本标准要求的文件化信息;

b)为信息安全管理体系的有效性,组织所确定的必要的文件化信息。

注:不同组织有关信息安全管理体系文件化信息的详略成都可以是不同的,这是由于;

1)组织的规模及其活动、过程、产品和服务的类型;

2)过程及其相互作用的复杂性;

3)人员的能力。

7.5.2创新和更新

创建和更新文件化信息时,组织应确保适当的:

a)标识和描述(例如标题、日期、作者或引用编号);

b)格式(例如语言、软件版本、图标)和介质(例如纸质的、电子的);

c)对适宜性和充分性的评审和批准。

7.5.3文件化信息的控制

信息安全管理体系及本标准所要求的文件化信息应得到控制,以确保:

a)在需要的时间和地点,是可用的和适宜使用的;

b)得到充分的保护(如避免保密性损失、不恰当使用、完整性损失等)。

c)分发,访问,检索和使用;

d)存储和保护,包括保持可读性;

e)控制变更(例如版本控制);

f)吧欧柳和处理。

组织确定的为规划和运行信息安全管理体系所必须的外来的文件化信息,应得到适当的识别,并予以控制。

注:访问隐含着仅允许浏览文件化信息,或允许或授权浏览及更改文件化信息等决定。

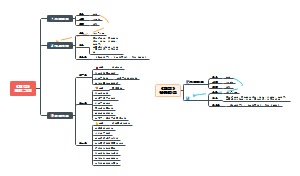

8 运行

8.1 运行规划和控制

为了满足信息安全要求以及实现6.1中确定的措施,组织应个UI华、实现和控制所需要的过程。组织还应该实现为达到6.2中确定的信息安全目标一系列计划。

组织应保持文件化信息达到必要的到程度,以确信这些过程按计划得到执行。

组织应控制计划内的变更并评审非预期变更的后果,毕业号时采取措施减轻任何负面影响。

组织应确保外包过程是确定的和受控的。

8.2 信息安全风险评估

组织应考虑6.1.2a)所建立的准则,按计划的时间间隔,或当重大变更提出或发生时,执行信息安全风险评估。

组织应保留信息安全风险评估结果的文件化信息。

8.3 信息安全风险处置

组织应事先信息安全风险处置计划。

组织应保留信息安全风险处置结果的文件化信息。

9 绩效评价

9.1 监视、测量、分析和评价

组织应评价信息安全绩效以及信息安全管理体系的有效性。

组织应确定:

a)需要被见识和测量的内容,包括信息安全过程和控制;

b)适用的监视、测量、分析和评价的方法,以确保得到有效的结果;

注:所选的方法宜产生可比较和可再现的有效结果。

c)何时应执行监视和测量:

d)谁应监视和测量:

e)何时应分析和评价监视和测量的结果;

f)谁应分析和评价这些结果。

组织应保留适当的文件化信息作为监视和测量结果的证据。

9.2 内部审核

组织应按计划的时间间隔进行内部审核,以提供信息,确定信息安全管理体系:

a)是否符合:

1)组织自身对信息安全管理体系的要求;

2)本标准的要求。

b)是否得到有效实现和维护。

组织应:

c)规划、建立、实现和维护审核方案(一个或多个),包括深南和频次、方法、责任、规划要求和报告。审核反感应考虑相关过程的重要性和以往审核的结果。

d)定义每次审核的审核准则和范围。

e)选择审核员并实施审核,确保审核过程的客观性和公正性。

f)确保讲审核结果报告至相关管理层。

g)保留文件化信息作为审核方案和审核结果的证据。

9.3 管理评审

最高管理层应按照计划的时间间隔评审组织的信息安全管理体系,以确保其持续的适宜性、充分性和有效性。

管理评审应考虑:

a)以往管理评审提出的措施的状态;

b)与信息安全管理体系相关的外部和内部事项的变化;

c)有关信息安全绩效的反馈,包括以下方面的趋势;

1)不符合和纠正措施;

2)监视和测量结果;

3)审核结果;

4)信息安全目标完成情况;

d)相关方反馈;

e)风险评估结果及风险处置计划的状态;

f)持续改进的机会。

管理评审的输出应包括与持续改进机会相关的决定以及变更信息安全管理体系的任何需求。

组织应保留文件化信息作为管理评审结果的证据。

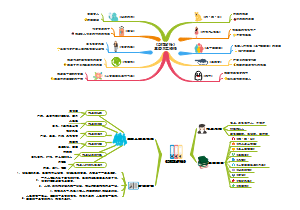

10 改进

10.1 不符合及纠正措施

当发生不符合时,组织应:

a)对不符合作出反应,适用时:

1)采取措施,以控制并予以纠正;

2)处理后果;

b)通过以下活动,评价采取消除不符合的原因的措施的需求,以方式不符合在发生,或在其他地方发生;

1)评审不符合;

2)确定不符合的原因;

3)确定类似的不符合是否存在,或可能发生;

c)实现任何需要的措施;

d)评审任何所采取的纠正措施的有效性;

e)必要时,对信息安全管理体系进行变更。 纠正措施英语所 遇到的不符合的影响相适合。 组织应保留文件化信息作为以下方面的证据。

f)不符合的性质及所采取的任何后续措施;

g)任何纠正措施的结果。

10.2 持续改进

组织应持续改进信息安全管理体系的适宜性、充分性和有效性。