导图社区 经济

- 32

- 0

- 0

- 举报

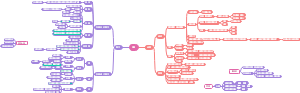

经济

财政政策(政府):含义:国家根据一定时期政治、经济、社会发展的任务而规定的财政工作的指导原则,通过财政支出与税收政策来调节总需求。

编辑于2022-11-10 22:31:19 河南- 相似推荐

- 大纲

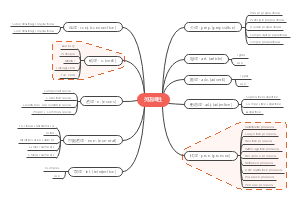

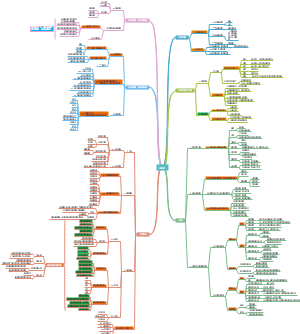

二、经济

马克思主义政治经济学

商品

必要条件

劳动产品

用于交换

属性

使用价值(自然属性)

价值(社会属性)

商品是价值和使用价值的统一体

价值规律

内容:商品的价值是由生产商品的社会必要劳动时间决定

表现形式:价格围绕价值上下波动

作用

调节社会资源(价值规律自发调节生产资料和劳动力在社会各生产部门之间按比例分配)

价值规律出自发地刺激商品生产者改进技术,改善经营管理,进而促进社会生产力的发展

价值规律会引起和促进商品生产者的两级分化,造成优胜劣汰

地位:商品经济的基本规律

资本主义再生产与资本积累

资本主义再生

简单再生产

扩大再生产

外延式扩大再生产

外延扩大再生产亦称“粗放的扩大再生产”。指单纯依靠增加投资和生产资料及劳动力的数量来扩大生产规模的再生产。它以向生产的广度发展为特征。因而,在国民经济发展中有重要作用。其实现方式主要是: 进行基本建设,增强生产能力,以加强国民经济的薄弱环节;实施新生产力布局,开发新兴产业部门,建立比较完整的工业体系。一般说来,增加同样的生产能力,外延扩大再生产比内含扩大再生产需要的投资多、时间长。

内涵式扩大再生产

内涵扩大再生产是“外延扩大再生产”的对称。扩大再生产基本方式的一种。指主要依靠技术进步、改善生产要素的质量和提高劳动生产率来扩大生产规模的再生产。它是以向生产的深度和集约化方面发展为特征,通过挖潜、革新、改造,而不是单纯依靠增加生产要素的数量和扩大生产场所来实现扩大再生产的,是一种使用积累较少、经济效益较高的扩大再生产方式。大力发展内涵的扩大再生产,将有利于节省投资、节约原材料和燃料动力的消耗、提高现有技术设备利用率;有利于采用新技术、新工艺,提高劳动生产率;有利于促进企业不断改善经营管理、提高经济效益。

资本积累

含义:剩余价值资本化

本质:资本家通过无偿占有工人劳动的一部分来扩大无偿占有工人劳动的权利

结果:两极分化,资本有机构成提高,相对人口过剩

资本集聚:个别资本依靠剩余价值的资本化来增大资本总额

自己发展

资本集中:把已经形成的单个资本合并为少数大资本

吞并、组合

资本主义经济危机

实质:生产相对过剩

根源:资本主义的基本矛盾

生产资料私人占有和生产社会化之间的矛盾

垄断资本主义

自由竞争资本主义

垄断资本主义

含义:少数大企业或若干企业联合起来,独占生产和市场以获取高额垄断利润

发展

私人垄断主义

国家垄断主义

特征

垄断在经济生活中占统治地位

金融资本和金融寡头的统治

资本输出在经济生活中占重要地位

国际垄断同盟在经济上瓜分世界

垄断资本主义列强为瓜分世界和重新瓜分世界而斗争

社会主义市场经济

社会保障制度

基本纲领(核心):社会保险

养老

医疗

失业

工伤

生育

最低纲领(初级形式):社会救助

低保+救济金(弱势群体)

最高纲领:社会福利

福利机构

特殊钢领:社会优抚

军人+烈士家属

补充纲领:社会互助

慈善

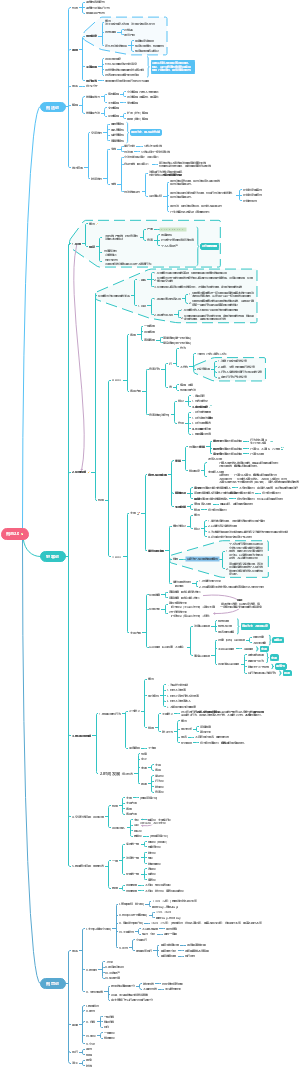

宏观调控

含义:是国家综合运用各种手段对国民经济进行的一种调节与控制

特点:宏观、间接

原因:市场失灵

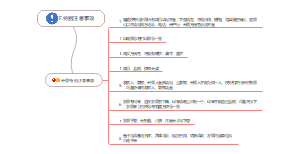

目标

促进经济增长(拉动经济增长的三驾马车)

投资

消费

出口

增加就业

失业类型

摩擦性失业

摩擦性失业(frictional unemployment)是指技术性原因而引起的失业,即由于经济在调整过程中,或者由于资源配置比例失调等原因,使一些人需要在不同的工作中转移,使一些人等待转业而产生的失业现象。(换工作时待业时间就是摩擦性失业)

结构性失业

结构性失业(Structural Unemployment),经济产业的每次变动都要求劳动力供应能迅速适应变动,但劳动力市场的结构特征却与社会对劳动力需求不吻合,由此而导致的失业被称为“结构性失业”。 结构性失业,主要是由于经济结构(包括产业结构、产品结构、地区结构等)发生了变化,现有劳动力的知识、技能、观念、区域分布等不适应这种变化,与市场需求不匹配而引发的失业。结构性失业在性质上是长期的,而且通常起源于劳动力的需求方。结构性失业是由经济变化导致的,这些经济变化引起特定市场和区域中的特定类型劳动力的需求相对低于其供给。(学的专业找不到工作就是结构性失业)

周期性失业

周期性失业(Cyclical unemployment)又称为总需求不足的失业,是由于整体经济的支出和产出水平下降即总需求不足而引起的短期失业,它一般出现在经济周期的萧条阶段。这种失业与经济中周期性波动是一致的,在经济繁荣时周期性失业率下降,经济萧条时周期性失业率上升。在复苏和繁荣阶段,各厂商争先扩充生产,就业人数普遍增加。在衰退和谷底阶段,由于社会需求不足,前景暗淡,各厂商又纷纷压缩生产,大量裁减雇员,形成令人头疼的失业大军。(经济危机大厂裁人就是周期性失业)

季节性失业(并不是字面意思)

季节性失业(Seasonal unemployment)是指由于某些部门的间歇性生产特征而造成的失业。(生产淡季裁人就是季节性失业)

稳定物价:抑制通货膨胀、避免通货紧缩、维持币值稳定

保持国际收支平衡

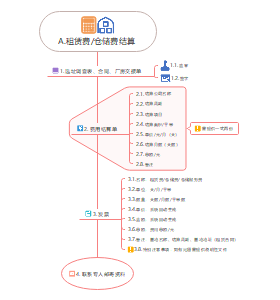

手段

经济手段

财政政策(政府)

含义:国家根据一定时期政治、经济、社会发展的任务而规定的财政工作的指导原则,通过财政支出与税收政策来调节总需求

种类

扩张性财政政策:通过财政分配活动来增加和刺激社会总需求

紧缩性财政政策:通过财政分配活动来减少和抑制社会总需求

基本手段

手段的增加或者减少就是为了维持市场上的钱总量稳定

国家预算:国家年度集中性财政收支计划

膨胀时期:增收减支

紧缩时期:增支减收

税收:国家最主要的一种财政收入形式

膨胀时期:增收

紧缩时期:减收

政府购买:政府以消费者身份购买商品和劳务

膨胀时期:减少

紧缩时期:增加

政府转移性支付:多为政府无偿的福利性支出

膨胀时期:减少

紧缩时期:增加

国债:发行的目的:投资建设

膨胀时期:增发

紧缩时期:减发

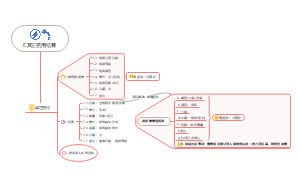

货币政策(银行)

存款准备金率(就是小银行收来的存款中的一部分交给中央银行)

商业银行按规定比例在其吸收的存款总额中提取一定金额缴存在中央银行

膨胀时期:增加

紧缩时期:减少

利率

一定时期内利息与借贷资金(本金)的比率

膨胀时期:提高

紧缩时期:降低

再贴现率

商业银行以未到期的合格票据再向中央银行贴现的预扣利率

膨胀时期:提高

紧缩时期:降低

公开市场业务

中央银行在金融市场上买卖有价证券和外汇的活动

膨胀时期:卖出

紧缩时期:买入

法律手段

经济立法

经济司法

行政手段:运用行政强制力调节经济

汇率

影响:进出口

本币汇率降低。即:手里的钱在外国不值钱,适合出口挣外国值钱的钱

本币汇率上升。即:手里的钱值钱了,适合进口,用手里值钱的钱买外国的东西

主题