导图社区 路由和流量控制(HCIP-Datacom)

- 126

- 9

- 1

- 举报

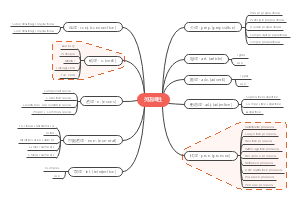

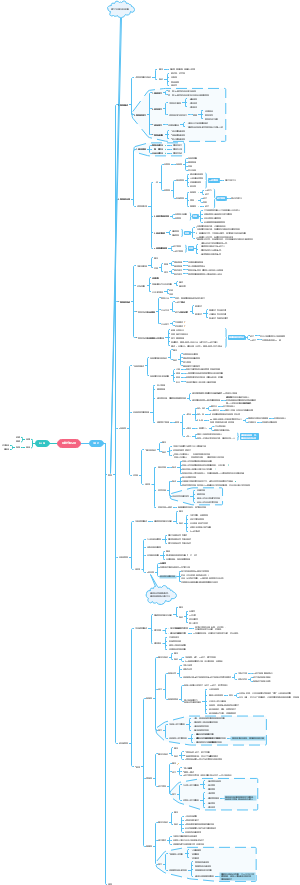

路由和流量控制(HCIP-Datacom)

华为认证HCIP-Datacom-Core Technology V1.0学习笔记 包括内容:路由策略与路由控制、流量过滤与转发路径控制

编辑于2022-07-21 18:10:07- 网络工程师

- 华为认证

- ICT

- HCIP-Data…

- 相似推荐

- 大纲

路由和流量控制

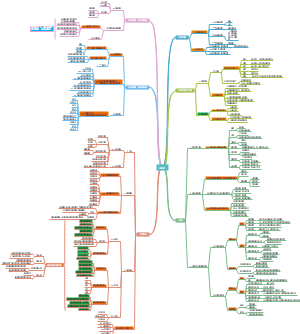

路由策略与路由控制

概述

作用:控制路由,从而影响数据的转发

路由策略是一种控制路由的实现方式,包括路由的接收、转发、引入

路由策略

路由匹配工具

ACL

缺点:不能匹配路由的掩码信息

应用场景

对转发报文过滤

降低P2P下载、网络视频等消耗大量带宽的数据流

对上送CPU的报文过滤

大量的ARP攻击报文

登录控制

路由过滤

IP-Prefix

优缺点

可以匹配路由的网络号及掩码,增强了路由匹配的精确,但不能过滤实现报文的过滤(traffic-filter )

匹配规则

顺序匹配、唯一匹配、默认拒绝

只看permit就可以

当引用的前缀过滤列表不存在时,则默认匹配模式为permit

配置

[Huawei] ip ip-prefix NAME index X permit/deny ip mask-length greater-equal X less-equal X

index编号

范围1~2~32-1

可选参数(mask-length<=greater-equal-value<=less-equal-value<=32)

只配置了greater-equal,则掩码长度范围在greater-equal和32之间

只配置了less-equal,则掩码长度范围在mask-length和less-equal之间

都不配置greater-equal 和less-equal ,则使用mask-length作为掩码长度

特殊匹配规则

Permit 10.0.0.0 24 仅匹配10.0.0.0/24,不匹配任何其它网络

Permit 0.0.0.0 0 仅匹配缺省路由

Permit X.X.X.X 32 匹配所有主机路由

Permit 0.0.0.0 0 less-equal 32 匹配所有路由

0开头 Permit 0.0.0.0 1 greater-equal 8 less-equal 8 匹配所有A类地址

10开头 Permit 128.0.0.0 2 greater-equal 16 less-equal 16 匹配所有B类地址

110开头 Permit 192.0.0.0 3 greater-equal 24 less-equal 24 匹配所有C类地址

路由策略工具

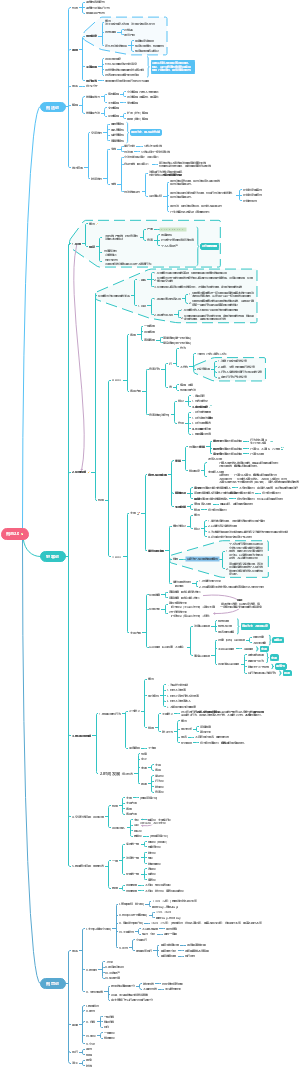

Filter-Policy(过滤策略)

概述

对于距离矢量协议和链路状态协议,Filter-Policy工具的操作过程是不同的: 距离矢量协议是基于路由表生成路由的,因此过滤器会影响从邻居接收的路由和向邻居发布的路由。 链路状态路由协议是基于链路状态数据库来生成路由的,且路由信息隐藏在链路状态LSA中,但Filter-Policy不能对发布和接收的LSA进行过滤,故Filter-Policy不影响链路状态通告或链路状态数据库的完整性以及协议路由表,而只会影响本地路由表,且只有通过过滤的路由才被添加到路由表中,没有通过过滤的路由不会被添加进路由表。 不同协议应用filter-policy export命令对待发布路由的影响范围不同: 对于距离矢量协议,会对引入的路由信息、本协议发现的路由信息进行过滤。 对于链路状态协议,只对引入的路由信息进行过滤。

路由过滤规则

距离矢量协议(RIP)

出和入的路由信息都能被过滤

[Huawei-rip-1] filter-policy XXX import GigabitEthernet 0/0/0 //对从G0/0/0接口收到的RIP路由进行过滤  [Huawei-rip-1] filter-policy XXX export GigabitEthernet 0/0/1 //对从G0/0/1接口发送的RIP路由进行过滤  区别在于R2是否有被过滤的路由

链路状态协议(OSPF)

方向

入方向(import)

区域内/外部路由

仅仅是不把路由加入到路由表中

区域间

ABR上能够阻止3类LSA的产生,所以其它区域就不会有3类的路由

出方向(export)

区域内/间

LSA不能不过滤,无意义

外部路由

ASBR上对引入的路由在发布时进行过滤,将满足条件的外部路由转换为Type5/7 LSA发布出去

其它

对OSPF来说,在产生3类、5类、7类路由的设备上控制LSA的产生,从而使其它设备无法产生这些路由。过滤LSA要在OSPF区域视图下使用filter命令

filter-policy在OSPF中不能绑定接口:距离矢量协议传递路由条目,链路状态协议传递路由信息和拓扑信息(地图碎片) [Huawei-ospf-1] filter-policy 2000 import (不能绑定接口,只能对ospf接收到的路由进行过滤,仅仅是不把路由条目加到路由表中) 绑定接口适用于同种距离矢量协议的过滤 ospf 1 filter-policy ip-prefix aa export rip 1 //对ospf中引入的rip路由,在ospf发送时进行过滤 适用于不同种协议的过滤

Route-Policy(路由策略)

概述

结构

由多个节点组成,每个节点由匹配条件(条件语句)和执行动作(执行语句)组成。

每个节点内可包含多个条件语句。节点内的多个条件语句之间的关系为“与”,即匹配所有条件语句才会执行本节点内的动作。

节点之间的关系为“或”,route-policy根据节点编号大小从小到大顺序执行,匹配中一个节点将不会继续向下匹配。

配置

route-policy Name permit/deny node 0-65535 if-match ACL/IP Prefix/Cost/Interface/Tag/BGP路径、团体属性/IP apply Cost、Preference、Next-Hop、Tag……

if-match可以存在多条,但是ACL和IP-Prefix不能同时存在,apply只能存在一条

注意

filter-policy和route-policy只能引用基本ACL

route-policy与filter-policy的区别

都能对路由进行过滤 Filter-policy只能过滤路由,不能进行其他操作,如:不能对路由的属性进行更改; Route-policy不仅能对路由进行过滤,而且可以针对具体的路由修改其属性,如cost、tag等

实例

需要通过的路由(少)

route-policy a permit node 10 ip-prefix a 匹配需要通过的路由

适用于只允许某一些流量通过

route-policy a deny node 10 ip-prefix a 不匹配需要通过的路由+ip-prefix a 匹配所有路由 route-policy b permit node 20

拒绝使用

缺点:当只想拒绝一些流量时,另一个区域的路由会被完全拒绝 不推荐使用

不需要通过的路由(少)

route-policy a permit node 10 ip-prefix a 不匹配不需要通过的路由+ip-prefix匹配所有路由

filter-policy只能使用这种 ip-prefix 推荐使用

route-policy a deny node 10 ip-prefix a 匹配不需要通过的路由 route-policy b permit node 20

修改不同路由的属性

route-policy ff permit node 10 if-match ip-prefix aa apply community no-export # route-policy ff permit node 20 if-match ip-prefix bb apply community no-export-subconfed # route-policy ff permit node 30 if-match ip-prefix cc apply community no-advertise # route-policy ff permit node 40 if-match ip-prefix dd apply community 100:1 # route-policy ff permit node 50 # ip ip-prefix aa index 10 permit 10.0.100.2 32 ip ip-prefix bb index 10 permit 10.0.100.3 32 ip ip-prefix cc index 10 permit 10.0.100.4 32 ip ip-prefix dd index 10 permit 10.0.100.5 32

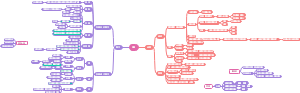

流量过滤与转发路径控制

策略路由

PBR(Policy-Based Routing,策略路由)

PBR使得网络设备不仅能够基于报文的目的IP地址进行数据转发,更能基于其他元素进行数据转发,例如源IP地址、源MAC地址、目的MAC地址、源端口号、目的端口号、VLAN-ID等等。

结构

PBR与Route-Policy类似

匹配模式

permit表示对满足匹配条件的报文进行策略路由

deny表示对满足匹配条件的报文不进行策略路由

策略路由和路由策略的区别

路由器存在两种类型的表:一个是路由表(RIB),另一个是转发表(FIB),转发表是由路由表映射过来的,策略路由直接作用于转发表,路由策略直接作用于路由表。由于转发在底层,路由在高层,所以直接作用在转发表的转发优先级比查找路由表转发的优先级高(策略路由的优先级>路由表中的路由)。 路由策略:影响数据的转发路径 策略路由:丢弃或强制转发路径

策略路由的分类

本地策略路由:只对本地产生的报文起作用,对转发的报文不起作用,比如本机下发的ICMP、BGP等协议报文。 当用户需要实现不同源地址的报文或者不同长度的报文通过不同的方式进行发送时,可以配置本地策略路由。 常用Policy-Based-Route工具来实现。

接口策略路由:只对转发的报文起作用,对本地产生的报文(比如本地的ping报文)不起作用。 接口PBR调用在接口下,对接口的入方向报文生效。缺省情况下,设备按照路由表的下一跳进行报文转发,如果配置了接口PBR,则设备按照接口PBR指定的下一跳进行转发。 常用Traffic-Policy工具来实现。

智能策略路由:基于链路质量信息为业务数据流选择最佳链路。 当用户需要为不同业务选择不同质量的链路时,可以配置智能策略路由。 常用Smart-Policy-Route工具来实现。

应用场景

防火墙旁挂引流

出口指定ISP

配置

创建PBR policy-based-route A permit node 10 if-match acl 2000 apply ip-address next-hop 150.1.1.2 policy-based-route A permit node 20 if-match acl 2001 apply output-interface GigabitEthernet0/0/1 全局调用:ip local policy-based-route A 接口调用:ip policy-based-route A

指定报文的出接口需要注意的问题

可以指定多个下一跳或设置多个出接口,这种情况下,报文转发将采用负载分担的方式进行。流量只在多个下一跳之间进行负载分担,或者只在多个出接口之间进行负载分担。如果同时配置了出接口和下一跳,仅在出接口之间进行负载分担。 出接口不能为以太接口等广播型接口。

只能配置一条多节点的本地策略路由

MQC

概述

MQC(Modular QoS Command-Line Interface,模块化QoS命令行)

MQC支持多种灵活的流量匹配方式以及执行动作,同时还可以在多种视图下调用,使用MQC可以完成策略路由、流量过滤的功能

MQC包含三个要素:流分类(traffic classifier)、流行为(traffic behavior)和流策略(traffic policy)

流策略不同于PBR,PBR只能调用在三层接口,而流策略支持调用在二层接口。

配置

[Huawei] traffic classifier classifier-name [ operator { and | or } ]

默认流分类中各规则之间的关系为“或”

traffic-policy实现: acl 3000 //使用ACL匹配流量 rule 5 permit ip source 10.1.1.0 0.0.0.255 dest 10.1.3.0 0.0.0.255 traffic classifier C //配置流分类,调用ACL if-match acl 3000 traffic behavior B //定义流行为,设置重定向的下一跳IP地址 redirect ip-nexthop 12.1.1.2 traffic policy A //定义流策略,将上述流分类和流行为进行绑定 classifier C behavior B int g0/0/1 //将定义好的流策略应用在g0/0/2接口的入方向 traffic-policy A inbound

流量过滤

对比MQC

都能实现流量的过滤

Traffic-Filter只能应用在接口视图下,而MQC可以调用在多种视图。

Traffic-Filter只能使用ACL,而MQC可以使用多种流量匹配工具。

MQC调用的ACL里permit、deny只代表是否匹配流量,不代表是否放通、拒绝流量,而Traffic-Filter调用的ACL里permit、deny代表放通、拒绝流量。

流量过滤引用的ACL不存在时,允许所有报文通过