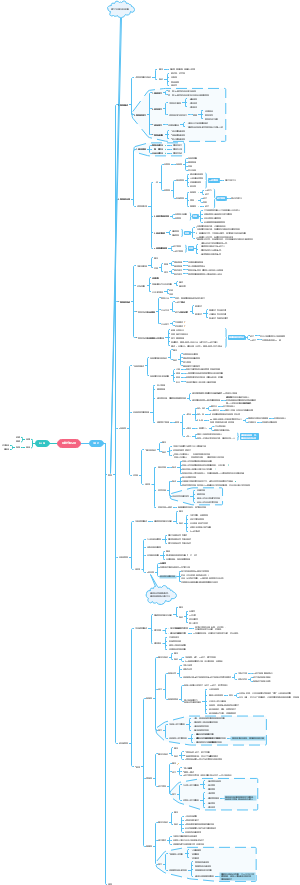

导图社区 以太网高级技术(HCIP-Datacom)

- 212

- 11

- 2

- 举报

以太网高级技术(HCIP-Datacom)

华为认证HCIP-Datacom-Advanced Routing ,Mac地址表安全,端口安全,mac地址漂移防止与检测,交换机流量控制内容点总结。

编辑于2022-07-21 19:42:34- 网络工程师

- 华为认证

- ICT

- HCIP-Data…

- 相似推荐

- 大纲

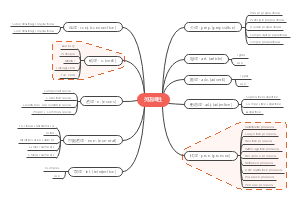

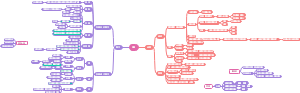

以太网高级技术

VLAN高级技术

VLAN聚合

技术背景

既能实现广播域的划分,又可以避免IP地址的浪费

概述

VLAN聚合(VLAN Aggregation,也称Super VLAN)指在一个物理网络内,用多个VLAN(称为Sub-VLAN)隔离广播域,并将这些Sub-VLAN聚合成一个逻辑的VLAN(称为Super-VLAN),这些Sub-VLAN使用同一个IP子网和缺省网关。可实现不同VLAN相同网段间的互通,进而达到节约IP地址资源的目的。

Sub-VLAN:只包含物理接口,不能建立三层VLANIF接口,用于隔离广播域,每个Sub-VLAN对应一个广播域,多个Sub-VLAN和一个Super-VLAN关联,只给Super-VLAN分配一个IP子网,所有Sub-VLAN都使用Super-VLAN的IP子网和缺省网关进行三层通信(所有Sub-VLAN的网关都是Super VLAN的VLANIF接口),Sub-VLAN=普通VLAN

Super-VLAN:只建立三层VLANIF接口,不包含物理接口,与子网网关对应。与普通VLAN不同的是,它的VLANIF接口的Up不依赖于自身物理接口的Up,而是只要它所含Sub-VLAN中存在Up的物理接口就Up。

Sub-VLAN的通信

相同Sub-VLAN内部通信

同一广播域,直接二层通信

不同Sub-VLAN之间通信

不同Sub-VLAN之间进行通信,IP地址属于相同网段,因此主机会发送ARP请求,但是不同Sub-VLAN之间是不同的广播域,所以ARP报文无法传递到其他Sub-VLAN,从而无法完成Sub-VLAN之间通信,所以需要在Super-VLAN 的VLANIF中开启ARP代理功能,所以不同Sub-VLAN间的通信都需要经过网关做三层转发

Sub-VLAN与其他设备的二层通信

Super-VLAN不属于任何物理接口,即不会处理任何携带Super-VLAN标签的报文。

普通二层通信,不涉及Super-VLAN

Sub-VLAN 与其他网络进行三层通信

首先将数据发往默认网关,即Super-VLAN对应的VLANIF,再进行路由

配置

创建Super-VLAN

[Huawei-vlan100] aggregate-vlan

VLAN1需要删除所有物理接口才能配置为Super-VLAN

undo port hybrid vlan 1

将Sub-VLAN加入Super-VLAN

[Huawei-vlan100] access-vlan { vlan-id1 [ to vlan-id2 ] }

必须保证Sub-VLAN没有创建对应的VLANIF接口

不同Sub-VLAN之间通信

使能Super-VLAN对应的VLANIF接口的Proxy ARP

[Huawei-vlanif100] arp-proxy inter-sub-vlan-proxy enable

MUX VLAN

作用

在企业网络中,员工和客户都可以访问企业的服务器。内部员工之间可以互相通信,而客户之间是隔离的

基本概念

MUX VLAN

Principal VLAN(主VLAN)

Principal port

从VLAN中的用户都能访问主VLAN

Subordinate VLAN(从VLAN)

Group VLAN(互通型从VLAN)

Group port

同一个互通型从VLAN的用户能通,不同从VLAN之间二层隔离

Separate VLAN(隔离型从VLAN)

Separate port

同一个隔离型从VLAN的用户不能通,不同从VLAN之间二层隔离 只能访问主VLAN

配置

配置主VLAN

[Huawei-vlan100] mux-vlan

如果指定VLAN已经用于MUX VLAN(三个都包括),那么该VLAN不能创建VLANIF接口,或者在Super-VLAN、Sub-VLAN的配置中使用

配置互通型从VLAN

[Huawei-vlan100] subordinate group { vlan-id1 [ to vlan-id2 ] }

一个主VLAN下最多128个互通型从VLAN

配置隔离型从VLAN

[Huawei-vlan100] subordinate separate vlan-id

一个主VLAN下只能有一个隔离型从VLAN

属于MUX VLAN范围内的所有接口开启MUX VLAN功能

[Huawei-GigabitEthernet0/0/1] port mux-vlan enable

协商类型negotiation-auto和negotiation-desirable接口不能使能MUX VLAN

验证配置

display vlan

QinQ

概述

QinQ(802.1Q in 802.1Q)技术是一项扩展VLAN空间的技术,通过在802.1Q标签报文的基础上再增加一层802.1Q的Tag来达到扩展VLAN空间的功能,用户报文在公网上传递时携带了两层Tag,内层是私网Tag,外层是公网Tag,二层VPN技术

报文

在802.1Q的标签之上再打一层802.1Q标签,QinQ报文比802.1Q报文多四个字节

工作原理

同MPLS VPN

实现方式

基本QinQ

基于端口实现,当端口接收到报文,设备会为该报文打上本端口缺省VLAN 的VLAN Tag,所以对进入二层QinQ接口的所有帧都加上相同的外层Tag

灵活QinQ

区别基本QinQ

灵活QinQ可根据用户的VLAN标签、优先级、MAC地址、IP协议、IP源地址、IP目的地址、或应用程序的端口号进行流分类,再根据流分类的结果选择是否打外层VLAN Tag,打上何种外层VLAN Tag

流分类

基于VLAN ID的灵活QinQ:为具有不同内层VLAN ID的报文添加不同的外层VLAN Tag。

基于802.1p优先级的灵活QinQ:根据报文的原有内层VLAN的802.1p优先级添加不同的外层VLAN Tag。

基于流策略的灵活QinQ:根据QoS策略添加不同的外层VLAN Tag。基于流策略的灵活QinQ能够针对业务类型提供差别服务。

配置

基本QinQ

1、配置接口为QinQ端口

port link-type dot1q-tunnel

可以是物理接口,也可以是Eth-Trunk接口

2、配置公网VLAN Tag

p d v 100

默认1

3、配置PE设备允许外层标签的VLAN通过

p l t p t a v

灵活QinQ

1、使能接口VLAN转换功能

[Huawei-GigabitEthernet0/0/1] qinq vlan-translation enable

2、配置灵活QinQ

[Huawei-GigabitEthernet0/0/1] port vlan-stacking vlan vlan-id1 [ to vlan-id2 ] stack-vlan vlan-id3 [ remark-8021p 8021p-value ]

缺省情况下,外层VLAN优先级与内层VLAN优先级保持一致,外层标签的VLAN必须创建,内层标签VLAN可以不创建

灵活QinQ功能只在接口的入方向生效

3配置出接口时去除外层标签

port port hybrid untagged vlan +外层标签

4、配置PE设备允许外层标签的VLAN通过

p l t p t a v

配置外层VLAN Tag的TPID值

[Huawei-GigabitEthernet0/0/1]qinq protocol

在传外层标签的接口配置

不同厂商外层802.1Q Tag中的TPID值不相同,华为默认0x8100,所以不同厂商设备需要设置相同的协议值,但是不能是某些特定协议

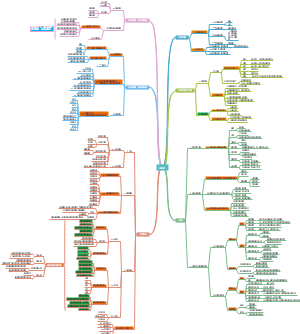

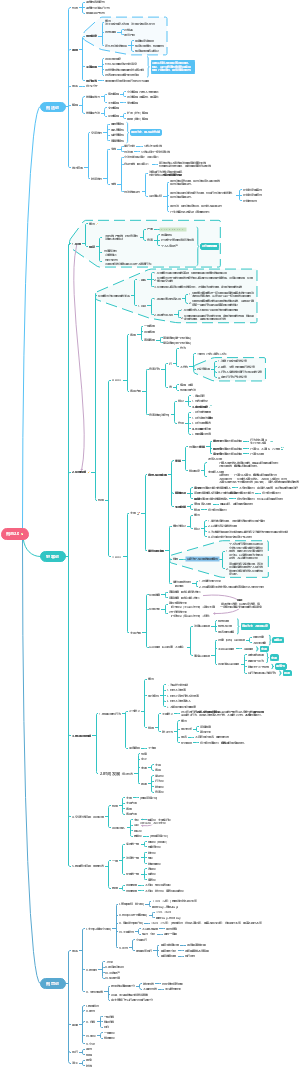

以太网交换安全

端口隔离

技术原理

隔离类型

双向隔离

同一端口隔离组的接口之间互相隔离,不同端口隔离组的接口之间不隔离。端口隔离组只在本地有意义

单向隔离

实现不同端口隔离组的接口之间的隔离

接口A上配置与接口B之间单向隔离后,接口A发送的报文不能到达接口B,但从接口B发送的报文可以到达接口A。

隔离模式

L2

二层隔离三层互通

同VLAN同端口组

采用二层隔离三层互通的隔离模式时,在VLANIF接口上使能VLAN内Proxy ARP功能,配置arp-proxy inner-sub-vlan-proxy enable,可以实现同一VLAN内主机通信。

ALL

二层三层都隔离

不同VLAN同端口组

不通

不同VLAN不同端口组

通

配置

双向隔离

隔离模式

[Huawei] port-isolate mode { l2 | all }

默认L2

接口加入端口隔离组

[Huawei-GigabitEthernet0/0/1] port-isolate enable [ group group-id ]

不指定group-id参数时,默认加入的端口隔离组为1

单向隔离

隔离模式

配置单向隔离

[Huawei-GigabitEthernet0/0/1] am isolate + 接口

查看端口隔离组

display port-isolate group { group-id | all }

MAC地址表安全

MAC地址表项类型

动态MAC地址

通过报文中的源MAC地址学习获得,表项可老化。在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。

静态MAC地址

表项不老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。接口和MAC地址静态绑定后,其他接口收到源MAC是该MAC地址的报文将会被丢弃。

黑洞MAC地址

表项不可老化。配置黑洞MAC地址后,源MAC地址或目的MAC地址是该MAC的报文将会被丢弃。

MAC地址表安全

静态MAC地址

静态MAC地址表项优先于动态MAC地址表项,不易被非法修改

这个MAC地址只能从这个接口通信

[SW]mac-address static 5489-9802-1819 Ethernet 0/0/1 vlan 10

指定的VLAN必须已经创建并且已经加入绑定的端口,否则MAC地址表没有此表项

指定的地址只能是单播地址

黑洞MAC地址

防止无用MAC地址表项占用MAC地址表,同时为了防止黑客通过MAC地址攻击用户设备或网络

非信任MAC地址配置为黑洞MAC地址,使设备在收到目的MAC或源MAC地址为这些黑洞MAC地址的报文时,直接丢弃,不修改原有的MAC地址表项,也不增加新的MAC地址表项。

[SW]mac-address blackhole 0000-0000-0001

动态MAC地址老化时间

避免MAC地址表项爆炸式增长

[SW]mac-address aging-time 200

默认300s

0表示动态MAC地址表项不会老化

禁止MAC地址学习

限制非信任用户接入,防止MAC地址攻击

关闭设备上指定接口或指定VLAN中所有接口的MAC地址学习功能

分类

接口

[Huawei-GigabitEthernet0/0/1] mac-address learning disable [ action { discard | forward } ]

默认动作转发

但是转发后不会生成MAC地址表项

动作是discard时,此时只有MAC地址表项中存在的表项(接口和MAC地址的映射)能进行转发

VLAN

[Huawei-vlan10]mac-address learning disable

注意后边没有动作

同时配置基于接口和基于VLAN的禁止MAC地址学习功能时,基于VLAN的优先级要高于基于接口的优先级配置

限制MAC地址学习

防止攻击者通过变换MAC地址进行攻击。

分类

接口

[Huawei-GigabitEthernet0/0/1] mac-limit maximum 5

默认不限制

0表示不限制

[Huawei-GigabitEthernet0/0/1] mac-limit action { discard | forward }

对限制的MAC地址的动作

默认丢弃

[Huawei-GigabitEthernet0/0/1] mac-limit alarm { disable | enable }

MAC地址数达到限制后是否进行告警

默认告警

VLAN

[Huawei-vlan10]mac-limit maximum 5 alarm enable

验证配置

查看MAC地址学习限制规则

display mac-limit

端口安全

目的

发现或者禁止在交换机某个接口下级联一台小交换机或集线器从而扩展上网接口

不能变更交换机的接入端口

防止非法用户接入交换机

安全MAC地址分类

安全动态MAC地址的老化类型

如设置绝对老化时间为5分钟:系统每隔1分钟计算一次每个MAC的存在时间,若大于等于5分钟,则立即将该安全动态MAC地址老化。否则,等待下1分钟再检测计算。

如设置相对老化时间为5分钟:系统每隔1分钟检测一次是否有该MAC的流量。若没有流量,则经过5分钟后将该安全动态MAC地址老化。

接口MAC地址变化

端口安全功能或者Sticky MAC功能使能/去使能时,接口上的MAC地址变化如下: 端口安全功能 使能之后,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。 去使能之后,接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。 Sticky MAC功能 使能之后,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。 去使能之后,接口上的Sticky MAC地址,会转换为安全动态MAC地址。

安全保护动作

Restrict

丢弃,上报告警

默认

Protect

丢弃,不上报告警

Shutdown

接口状态被置为error-down,上报告警

恢复接口状态(默认不会恢复)

手动恢复

undo shutdown/restart

自动恢复

error-down auto-recovery cause port-security interval interval-value

配置

开启端口安全

[SW-Ethernet0/0/1]port-security enable

配置端口安全动态MAC学习限制数量

[SW-Ethernet0/0/1]port-security max-mac-num 5

默认1个

配置安全静态MAC地址表项

[Huawei-GigabitEthernet0/0/1] port-security mac-address mac-address vlan vlan-id

配置端口安全保护动作

[Huawei-GigabitEthernet0/0/1] port-security protect-action { protect | restrict | shutdown }

默认Restrict

配置端口安全功能中接口学习到的MAC地址数超过限制或出现静态MAC地址漂移时的保护动作。

区别是限制检测源MAC,漂移都要检测

配置安全动态MAC地址的老化时间

[Huawei-GigabitEthernet0/0/1] port-security aging-time time [ type { absolute | inactivity } ]

默认不老化

使能接口Sticky MAC功能

[Huawei-GigabitEthernet0/0/1] port-security mac-address sticky

手动配置sticky-mac表项

[Huawei-GigabitEthernet0/0/1] port-security mac-address sticky mac-address vlan vlan-id

端口安全和mac-limit只能配置一个

验证配置

查看MAC地址表项

display mac-address ?

清除MAC地址表项

undo mac-address ?

MAC地址漂移防止与检测

概述

MAC地址漂移

MAC地址漂移是指交换机上一个VLAN内有两个端口学习到同一个MAC地址,后学习到的MAC地址表项交替覆盖原MAC地址表项的现象。

一个MAC地址只能对应一个接口

产生原因

环路

网络攻击

防止MAC地址漂移

环路

最根本的方法:防环技术

网络攻击

配置接口MAC地址优先级

当发生MAC地址漂移时,高优先级的接口学习到的MAC地址表项将覆盖低优先级接口学习到的MAC地址表项

配置不允许相同优先级接口MAC地址漂移

当两个接口的优先级相同时,后学习到的伪造网络设备MAC地址表项不会覆盖之前正确的表项

慎用:如果存在伪造网络设备,安全的网络设备下电再上电将无法学到正确的MAC地址

MAC地址漂移检测

基于VLAN的MAC地址漂移检测

检测范围

指定VLAN下所有MAC地址

漂移动作

向网管发送告警

根据阻塞时间和永久阻断次数检测阻断漂移后的端口

阻断漂移后端口对应的MAC地址,接口下的其它MAC不受影响

全局MAC地址漂移检测

检测范围

设备上所有MAC地址

漂移动作

告警

默认动作

error-down

不再转发数据

quit-vlan

退出所属VLAN

配置

防止MAC地址漂移

分类

接口优先级高优先

[Huawei-GigabitEthernet0/0/1] mac-learning priority 3

默认优先级0,越大越优

优先级范围0--3

不允许相同优先级

[Huawei] undo mac-learning priority 1 allow-flapping

配置禁止MAC地址漂移时报文的处理动作为丢弃

[Huawei] mac-learning priority flapping-defend action discard

默认转发

MAC地址漂移检测

配置MAC漂移检测功能

全局

开启MAC地址检测

[Huawei]mac-address flapping detection

默认全局MAC地址检测

对某些VLAN不进行MAC地址漂移检测

[Huawei] mac-address flapping detection exclude vlan { vlan-id1 [ to vlan-id2 ] } &<1-10>

发生漂移后接口的处理动作

[Huawei-GigabitEthernet0/0/1] mac-address flapping trigger { quit-vlan | error-down }

默认丢弃

接口自动恢复

Error-Down的接口自动恢复

[Huawei]error-down auto-recovery cause mac-address-flapping interval 60

Quit-Vlan的接口自动恢复

[Huawei]mac-address flapping quit-vlan recover-time 60

VLAN

配置对指定VLAN的MAC地址漂移检测功能

[Huawei-vlan2] loop-detect eth-loop { [ block-mac ] block-time block-time retry-times retry-times | alarm-only }

默认未配置

具体参数看产品文档

MAC地址漂移表项的老化时间

[Huawei]mac-address flapping aging-time 500

默认300s

查看漂移记录

display mac-address flapping record

MACsec

概述

802.1AE定义,提供二层数据安全传输,逐跳设备之间加密

作用

数据帧完整性检查、用户数据加密、数据源真实性校验、数据源真实性校验

工作机制

1.两台设备上通过命令行预配置相同的CAK

CAK(Secure Connectivity Association Key,安全连接关联密钥)不直接用于数据报文的加密,和其他参数派生出数据报文的加密密钥

2.两台设备会通过MKA协议选举出一个Key Server,Key Server决定加密方案

MKA(MACsec Key Agreement protocol)用于MACsec 数据加密密钥的协商协议

3.Key Server会根据CAK等参数使用某种加密算法生成SAK数据密钥,Key Server将SAK分发给对端设备,这样两台设备拥有相同的SAK数据密钥

SAK(Secure Association Key,安全关联密钥)由CAK根据算法推导产生,用于加密安全通道间传输的数据

Key Server决定加密方案和进行密钥分发的MKA实体

交换机流量控制

流量抑制

存在问题

三类报文的流量泛洪,降低设备转发性能

解决方法

通过配置阈值来限制广播、未知组播、未知单播、已知组播和已知单播报文的速率 防止广播、未知组播报文和未知单播报文产生流量泛洪,阻止对已知组播报文和已知单播报文的流量冲击

流量抑制分类

设备入方向

对广播、未知组播、未知单播、已知组播和已知单播报文按百分比、包速率和比特速率进行流量抑制,超过阈值丢弃超额流量

设备出方向

对广播、未知组播和未知单播报文的阻塞

流量抑制还可以通过配置阈值的方式对ICMP报文进行限速

VLAN视图

通过配置VLAN 内流量抑制限制VLAN内广播报文,,超过阈值丢弃超额流量

配置

配置流量抑制模式

[Huawei] suppression mode { by-packets | by-bits }

默认packets,在bits模式下,流量抑制的粒度更小、抑制更精确。

入方向

[Huawei-GigabitEthernet0/0/1] { broadcast-suppression | multicast-suppression | unicast-suppression} { percent-value | cir cir-value [ cbs cbs-value ] | packets packets-per-second }

接口抑制模式需与全局的流量抑制模式保持一致

出方向

[Huawei-GigabitEthernet0/0/1] { broadcast-suppression | multicast-suppression | unicast-suppression } block outbound

VLAN

[Huawei-vlan2] broadcast-suppression threshold-value

接口视图下的入方向和VLAN视图下同时配置流量抑制功能时,接口视图的配置优先于VLAN视图下的配置

查看流量抑制配置信息

dis flow-suppression interface GigabitEthernet 0/0/1

风暴控制

对比流量抑制

流量抑制和风暴控制解决的是同样的问题 主要区别是:流量抑制主要通过配置阈值来限制流量,而风暴控制根据阈值对接口采取阻塞相关报文或者关闭物理接口的惩罚动作

流量抑制中,可以为接口入方向的报文流量配置阈值。当流量超过阈值时,系统将丢弃多余的流量,阈值范围内的报文可以正常通过,从而将流量限制在合理的范围内。此外,流量抑制还支持对接口出方向的流量进行阻塞。 风暴控制中,只可以为接口入方向的报文流量配置阈值。当流量超过阈值时,系统会阻塞该接口收到的该类型报文流量或者直接将该接口关闭。

配置

配置风暴控制

[Huawei-GigabitEthernet0/0/1] storm-control { broadcast | multicast | unicast } min-rate min-rate-value max-rate max-rate-value

配置风暴动作

[Huawei-GigabitEthernet0/0/1] storm-control action { block | error-down }

配置检测时间

[Huawei-GigabitEthernet0/0/1] storm-control interval interval-value

配置接口状态自动恢复

[Huawei-GigabitEthernet0/0/1] error-down auto-recovery cause storm-control interval interval-value

配置流量抑制及风暴控制白名单

[Huawei] storm-control whitelist protocol { arp-request | bpdu | dhcp | igmp | ospf }*

配置记录日志或者上报告警

[Switch-GigabitEthernet0/0/1]storm-control enable { log | trap }

查看接口的风暴控制信息

display storm-control interface GigabitEthernet 0/0/1

DHCP Snooping

DHCP概述

DHCP无中继工作原理: 1、发现阶段,DHCP客户端发送DHCP DISCOVER报文(广播)来发现DHCP服务器。DHCP DISCOVER报文中携带了客户端的MAC地址(DHCP DISCOVER报文中的chaddr字段)、需要请求的参数列表选项(Option55)、广播标志位(DHCP DISCOVER报文中的flags字段,表示客户端请求服务器以单播或广播形式发送响应报文)等信息。 2、提供阶段,服务器接收到DHCP DISCOVER报文后,选择跟接收DHCP DISCOVER报文接口的IP地址处于同一网段的地址池,并且从中选择一个可用的IP地址,然后通过DHCP OFFER报文发送给DHCP客户端。 3、请求阶段,如果有多个DHCP服务器向DHCP客户端回应DHCP OFFER报文,则DHCP客户端一般只接收第一个收到的DHCP OFFER报文,然后以广播方式发送DHCP REQUEST报文,该报文中包含客户端想选择的DHCP服务器标识符(即Option54)和客户端IP地址(即Option50,填充了接收的DHCP OFFER报文中yiaddr字段的IP地址)。以广播方式发送DHCP REQUEST报文,是为了通知所有的DHCP服务器,它将选择某个DHCP服务器提供的IP地址,其他DHCP服务器可以重新将曾经分配给客户端的IP地址分配给其他客户端。 4、确认阶段,DHCP客户端收到DHCP ACK报文,会广播发送免费ARP报文,探测本网段是否有其他终端使用服务器分配的IP地址。 DHCP有中继工作原理: DHCP中继接收到DHCP客户端广播发送的DHCP DISCOVER报文后,主要动作含:检查DHCP报文中的giaddr字段。DHCP报文中的giaddr字段标识客户端网关的IP地址。如果服务器和客户端不在同一个网段且中间存在多个DHCP中继,当客户端发出DHCP请求时,第一个DHCP中继会把自己的IP地址填入此字段,后面的DHCP中继不修改此字段内容。DHCP服务器会根据此字段来判断出客户端所在的网段地址,从而为客户端分配该网段的IP地址。 将DHCP报文的目的IP地址改为DHCP服务器或下一跳中继的IP地址,源地址改为中继连接客户端的接口地址,通过路由转发将DHCP报文单播发送到DHCP服务器或下一跳中继。

概述

防止一些针对DHCP的攻击(DHCP Server仿冒者攻击、DHCP Server的拒绝服务攻击、仿冒DHCP报文攻击),从而保证DHCP客户端从合法的DHCP服务器获取IP地址

DHCP Snooping主要是通过DHCP Snooping信任功能和DHCP Snooping绑定表实现DHCP网络安全

DHCP Snooping信任功能

接口分类

信任接口

信任接口正常工作

非信任接口

非信任接口不转发客户端的DHCP请求报文,对收到的DHCP Server发送的DHCP OFFER、DHCP ACK、DHCP NAK报文会直接丢弃

工作原理

配置dhcp snooping enable命令的接口,收到DHCP请求报文后,转发给所有的信任接口;收到DHCP响应报文后丢弃。 配置dhcp snooping trusted命令的接口,收到DHCP请求报文后,转发给所有的信任接口,如果没有其他信任接口,则丢弃该DHCP请求报文;收到DHCP响应报文后,只转发给连接对应客户端的并且配置命令dhcp snooping enable的接口,如果查不到上述接口,则丢弃该DHCP响应报文。

配置

基于接口

1、全局使能DHCP Snooping功能

[Huawei] dhcp snooping enable [ ipv4 | ipv6 ]

2、接口视图下使能DHCP Snooping功能

[Huawei-GigabitEthernet0/0/1] dhcp snooping enable

3、接口视图下配置接口为“信任”状态

[Huawei-GigabitEthernet0/0/1] dhcp snooping trusted

默认都是非信任端口

基于VLAN

1、全局使能DHCP Snooping功能

[Huawei] dhcp snooping enable [ ipv4 | ipv6 ]

2、VLAN视图下使能DHCP Snooping功能

[Huawei-vlan2] dhcp snooping enable

3、配置所属VLAN接口为“信任”状态

[Huawei-vlan1]dhcp snooping trusted interface GigabitEthernet 0/0/1

仅对加入该VLAN的接口收到的属于此VLAN的DHCP报文生效

[Huawei-GigabitEthernet0/0/1] dhcp snooping trusted

查看配置

display dhcp snooping interface GigabitEthernet 0/0/3

DHCP Snooping绑定表

二层接入设备使能了DHCP Snooping功能后,从收到DHCP ACK报文中提取关键信息(包括PC的 IP、MAC、接口编号、所属VLAN、租期),根据这些信息生成DHCP Snooping绑定表。

DHCP Snooping绑定表根据DHCP租期进行老化或根据用户释放IP地址时发出的DHCP Release报文自动删除对应表项。

攻击类型

DHCP饿死攻击和改变CHADDR值的DoS攻击

DHCP中间人攻击(Spoofing IP/MAC攻击)

原理

攻击者利用ARP机制,让Client学习到DHCP Server IP与Attacker MAC的映射关系,又让Server学习到Client IP与Attacker Mac的映射关系。由于DHCP基于UDP的,UDP封装在IP中,所以攻击者可以窃取IP报文中的一些信息

中间人充当DHCP客户端的服务器,又充当DHCP服务器的客户端(老好人)

解决办法

检查ARP请求报文中的源IP地址和源MAC地址,判断该IP/MAC映射关系能不能匹配DHCP Snooping绑定表中的条目,匹配转发,不匹配丢弃

配置

[SW]arp dhcp-snooping-detect enable

IP Source Guard

概述

IP源防攻击(IPSG,IP Source Guard)是一种基于二层接口的源IP地址过滤技术,IPSG针对IP地址欺骗攻击提供了一种防御机制

IPSG一般应用在与用户直连的接入设备上

工作原理

IPSG利用绑定表(源IP地址、源MAC地址、所属VLAN、入接口的绑定关系)去匹配检查二层接口上收到的IP报文,匹配绑定表的报文才允许通过,否则被丢弃

绑定表分类

静态绑定表

静态绑定表项需要完全匹配

DHCP Snooping动态绑定表

缺省是四项都进行匹配检查,也可以由用户设置的检查项决定

IPSG基于绑定表向指定的接口或者指定的VLAN下发ACL(实质)

缺省情况下,如果在没有绑定表的情况下使能了IPSG,设备将拒绝除DHCP请求报文外的所有IP报文。

应用场景

防止PC私自修改IP地址,只能使用DHCP Server分配的地址

IP静态配置时,通过配置静态表项限制非法PC接入

IPSG和DAI的区别

DAI + DHCP Snooping

防止ARP欺骗

IPSG + DHCP Snooping

防止IP欺骗

配置

开启接口视图下或者VLAN视图下的IPSG功能

ip source check user-bind enable

配置静态用户绑定表项

[Huawei] user-bind static { { { ip-address | ipv6-address } { start-ip [ to end-ip ] } &<1-10> | ipv6-prefix prefix/prefix-length } | mac-address mac-address } * [ interface interface-type interface-number ] [ vlan vlan-id [ ce-vlan ce-vlan-id ] ]

告警

开启告警功能

[Huawei-GigabitEthernet0/0/1] ip source check user-bind alarm enable

配置告警阈值

[Huawei-GigabitEthernet0/0/1] ip source check user-bind alarm threshold threshold

查看静态绑定表信息

display dhcp static user-bind all