导图社区 模块 1 云计算底层技术基础-网络基础

- 107

- 6

- 3

- 举报

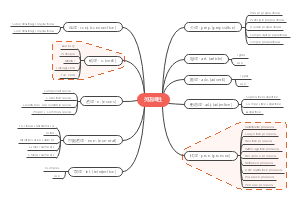

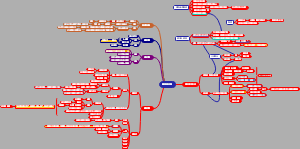

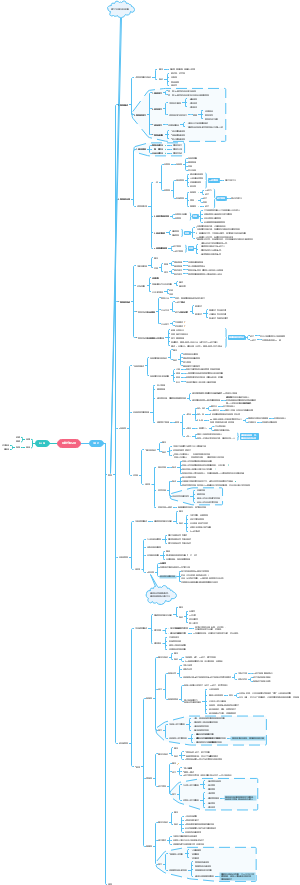

模块 1 云计算底层技术基础-网络基础

网络基础知识思维导图,主要内容有网络范围、网络模型(标准)、单位、数据发送方式、数据包装格式、网络层IP协议、网络设备路由器/交换机设置。

编辑于2022-03-18 15:06:21- 网络基础

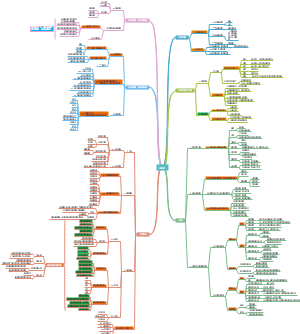

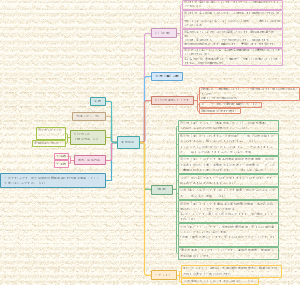

- 模块 4 云计算底层技术基础-存储基础

云计算中的部分存储基础知识整理,包括:开源企业存诸freenas、Account、storage、Sharing。

- 模块 1 云计算底层技术基础-网络基础

网络基础知识思维导图,主要内容有网络范围、网络模型(标准)、单位、数据发送方式、数据包装格式、网络层IP协议、网络设备路由器/交换机设置。

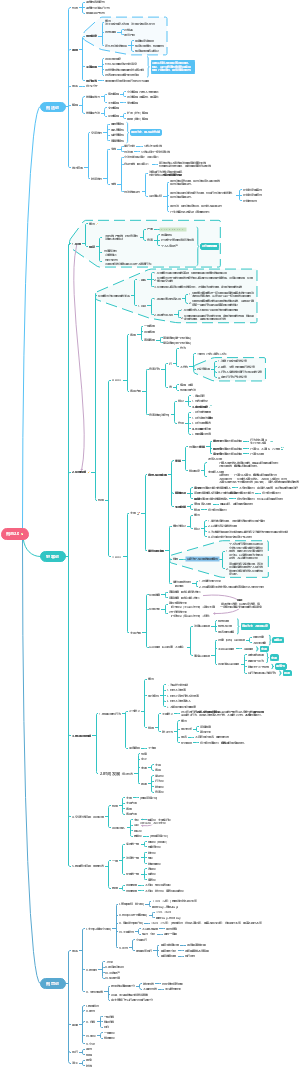

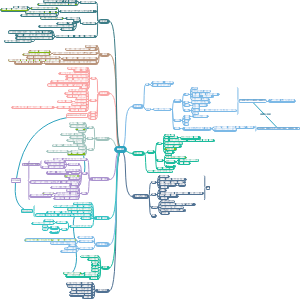

- 第五部分 Linux 系统管理员

这是一篇关于第五部分 Linux 系统管理员的思维导图,从chapter 20 启动流程、模块管理与Loader、内核与内核模块、内核模块查看、initrd的重要性与创建initrd文件、内核功能中的vga设置、init配置文件错误等内容,总结的非常细致全面。

模块 1 云计算底层技术基础-网络基础

社区模板帮助中心,点此进入>>

- 模块 4 云计算底层技术基础-存储基础

云计算中的部分存储基础知识整理,包括:开源企业存诸freenas、Account、storage、Sharing。

- 模块 1 云计算底层技术基础-网络基础

网络基础知识思维导图,主要内容有网络范围、网络模型(标准)、单位、数据发送方式、数据包装格式、网络层IP协议、网络设备路由器/交换机设置。

- 第五部分 Linux 系统管理员

这是一篇关于第五部分 Linux 系统管理员的思维导图,从chapter 20 启动流程、模块管理与Loader、内核与内核模块、内核模块查看、initrd的重要性与创建initrd文件、内核功能中的vga设置、init配置文件错误等内容,总结的非常细致全面。

- 相似推荐

- 大纲

模块 1 云计算底层技术基础-网络基础

网络范围

小范围网络

局域网

大范围网络

广域网/互联网

网络模型(标准)

ISO 组织

OSI 模型

IETF 组织

TCP/IP 模型

标准层次

应用层

传输层

两个重要协议

TCP

传输控制协议

负责可靠传输

ftp

port 20/21

ssh

port 22

telnet

port 23

web-http

port 80

web-https/ssl

port 443

rdp 远程

port 3389

三次握手,四次断开

UDP

用户数据协议

负责快速发送

DNS

port 53

SNMP

port 161

DHCP

port 67/68

网络层

网络接口层

数据链路层

干啥?

寻址

每个设备需要有一个物理地址(二层地址),包含在网卡中

地址格式

MAC 地址 (media access control 介质访问控制地址)

地址长度

48 bit

前面 24 bit (前 3 字节)

OUI

厂商标识

后面 24 bit (后 3 字节)

厂商网卡ID

地址空间

2^48

表达方式

十六进制

1个十六进制值对应 4 个二进制值,48 bit 的 MAC 地址对应 12 个十六进制值

不同系统中,MAC 地址间隔符不同

-/:

确保数据正确性

FCS 帧序列校验

物理层

定义物理特性

单位

网络传输基本单位

bit

传输速率

bit per second

bps

1000 bps = 1K bps

1000000 bps = 1M bps

1000000000 bps = 1G bps

1T bps

存储基本单位

Byte

存储速率

Byte per second

Bps

1024 Bps = 1KBps

1024 KBps = 1 MBps

1024 MBps = 1 GBps

数据发送方式

单播

一对一发送

组播

一对多

广播

一对所有

地址全 F

FF-FF-FF-FF-FF-FF

判断方式

看 MAC 地址第 8 bit 的值

0

单播地址

1

组播地址

数据包装格式

ethernet_II 数据包装格式

目的地址

源地址

type

包装内部数据类型(上层数据类型)

以太网类型字段(16位)

0x0800

表示改数据帧包含IPV4数据报

0x0806

ARP

0x86DD

IPV6

0x8100

VLAN

用于选择处理它的网络层协议

网络层IP协议

IP地址

IPv4地址

地址长度

32位

表示

点分四组十进制

分类

由地址的高序位来决定

0

A类

网络号

8位,高位被占,7位自由

网络数=2^7=128

默认子网掩码:/8

主机号

24位

主机数=2^24

范围

0.0.0.0~127.255.255.255

私有地址

10.0.0.0~10.255.255.255

10

B类

网络号

16位,高两位被占,14位自由

网络数=2^14=16384

默认子网掩码:/16

主机号

16位

主机数=2^16=65536

范围

128.0.0.0~191.255.255.255

私有地址

172.16.0.0~172.31.255.255

110

C类

网络号

24位,高三位被占,21位自由

网络数=2^21

默认子网掩码:/24

主机号

8位

主机数=2^8=256

范围

192.0.0.0~223.255.255.255

私有地址

192.168.0.0~192.168.255.255

单播地址

1110

D类

组播地址

1111

E类

科研保留

分层

网络位与主机位

依据子网掩码,子网掩码中的位为1表示网络位,为0表示主机位

每个子网的特殊地址

网络地址

最小地址

e.g:192.168.1.0

广播地址

最大地址

e.g:192.168.1.255

IPv6

地址长度

128位

表示

冒号分隔块(字段),一个字段由四个十六进制数构成,共8字段

网络设备路由器/交换机设置

三种视图

用户视图

系统视图

更改设备名称

sysname newname

e.g: sysname R1

接口视图

设置接口IP信息

ip address 【ip地址】 【子网掩码】

e.g: ip address 192.168.1.1 255.255.255.0

查看接口信息

display this

display ip interface brief

关闭接口

shutdown

开启接口

undo shutdown

视图切换命令

system-view

interface GigabitEthernet 接口号

e.g: interface GigabitEthernet 0/0/0

quit

ARP协议

地址解析协议

构建apr表

arp -a

arp 数据

send mac

send ip

target mac

target ip

交换机转发原理

学习

mac地址缓存表

查看交换机mac地址缓存表

display mac-address

转发

泛洪

广播地址

未知单播地址

过滤

已知单播地址

丢弃

STP

生成树

解决循环帧(破环,防止广播风暴)

查看交换机生成树状态

display stp brief

VLAN 隔离技术

需求一:同一楼层中不同部门之间相互隔离

同一广播域之间相互隔离

注意:这里所谓的同一广播域只是表面上看是同一广播域(因为接在同一台交换机上),实际通过划分VLAN后,已经不属于同一广播域了,因此才起到隔离的效果

解决办法

①将不同部门接入不同的交换机就隔离了

傻瓜办法!烧包!

②同一楼层的不同部门还是接入同一台交换机,给不同部门划分不同的VLAN即可隔离,即在原先的一台交换机中虚拟出多台虚拟交换机分配给不同部门

操作

交换机中创建VLAN

系统视图下:vlan [vid]

e.g:vlan 10/vlan 20

将对应的接口划分进不同VLAN中

设置接口模式

VLAN中接口模式

access

接入接口,通常连接单一终端Host

只允许单一vlan流量通过,即一个access接口只能划分给一个vlan

trunk

干道接口,通常连接switch

允许不同vlan流量通过

进入要设置的接口视图下:port link-type access/trunk

接口划分进不同vlan中

接口视图下:port default vlan [vid]

e.g: port default vlan 10

需求二:不同楼层相同部门之间互通

不同广播域之间互通

解决办法

①使用额外的一个接口,设置为access模式,并将其划分给需要互通的vlan即可,有多少个vlan之间需要互通,就要占用多少个额外的接口

不可取!

②只是用一个额外的接口,但模式设置为trunk模式来允许多个vlan的流量通过

操作

设置接口模式

清空接口vlan配置

undo port default vlan

port link-type trunk

将该接口关联到需要通过的vlan中

trunk模式接口虽然允许多个vlan的流量通过,但默认只允许vlan1的通过,需要手工设置添加允许通过的vlan

port trunk allow-pass vlan [vid]

多个vlan可以分开写也可以一起写

e.g: port trunk allow-pass vlan 10 port trunk allow-pass vlan 20 port trunk allow-pass vlan 10 20

trunk接口特点

流量通过trunk口后,使用802.1q标准封装数据,会带有标记:vlan-tag

特殊方法不加标记

PVID

对 trunk口设置PVID后,当trunk口发送帧时,若该帧的VLAN ID 与端口的PVID相同,则剥离Tag发送,不标记;若与PVID不同,则直接发送;当trunk口接收到帧时,如果该帧不包含Tag,将打上端口的PVID;若该帧包含Tag,则不改变

port trunk pvid vlan [vid]

e.g: port trunk pvid vlan 10

路由器

路由器转发原理

ARP查询只能查询同一子网中的网络设备或终端的mac地址,所以分处两个不同子网的网络互享之间是不能直接通信的,二路由器就是能够实现跨子网通信的设备

交换机通过转发能够实现同一子网之间通信,因为交换机能学习生成自己的mac地址表,通过mac地址与端口的映射关系将同一子网的流量转发出去到正确的终端实现通信

对应路由器,要实现跨子网通信,是不是应该存在不同子网之间的关系表呢?是滴!那就是路由表;路由器每个端口有自己的ip并且和该端口所连的网络属于同一子网,这个ip一般习惯使用该子网中的最后一个地址254并作为该子网的网关(GateWay);当为路由器某个端口配置了ip(即配置了网关地址)。那么路由器就会自动生成该子网的直连路由,并将该路由条目与该端口对应起来也就形成了路由表

查看路由表

display ip routing-table

当需要跨子网通信时,主机会首先查看是否设置了网关GW

若主机没有设置网关,则直接无法通信

若主机设置了网关

主机会首先向网关发起arp请求查询网关mac地址

路由器收到arp请求会做回复告知主机自己与主机相连口的mac地址,即网关所在mac地址

主机收到网关的回复,拿到网关的mac地址后会将所有发往其他子网的数据全都发给网关,即所有发往其他子网的二层头里面的目的mac地址全部封装成网关mac地址,由网关来负责与其他子网的后续通信

网关接收到下面子网发来的流量,拆开二层头暴露源ip和目的ip,再根据目的ip来查询自己的路由表,当查找到与目的ip属于同一子网的路由条目,则把流量往对应的端口转发出去

路由器找到目的ip所在子网对应的端口后,会通过该端口所设置的网关向目的ip所在子网发起arp请求,查询目的ip的mac地址,目的ip所在主机收到请求并做回复告知网关自己的mac地址,路由器收到回复拿到目的ip的mac地址,重新封装二层头,将源mac和目的mac分别封装成网关mac地址和目的mac地址,封装完成再往对应的端口转发出去

静态路由实现跨路由器通信

路由器能够实现跨子网通信依赖于路由器有自己的路由表,通过查表转发实现通信;交换机能够自学生成mac地址表,路由器也能够自动生成(只要设置了网关ip),但是能够自动生成的都是直连路由,也就是直接与路由器连接的子网,当跨越了路由器与另外的路由器中的其他子网通信时,因为不是直连所以也不会自动生成路由条目,当路由器查询不到路由条目时就会丢弃

分属两个路由器下的两个子网想要实现跨路由器通信,就需要在各自的直连路由器中手工设置添加去往对方子网的静态路由信息才行

跨路由器通信前提条件

两个路由器之间要有直连线路,并配置属同一子网的直连ip地址

静态路由添加(配置)语法

ip rout-static 目的子网 目的子网掩码 出端口 下一跳

出端口

是当前设备(路由器)的端口,意在指明去往目的子网的流量从哪个端口转发出去

下一跳

是对端设备(路由器)的端口ip,意在指明去往目的子网的流量由对端路由器的哪个接口接收处理,只不过指明的是这个接口的ip地址

e.g: R1路由器下的子网192.168.1.0/24 想要与R2路由器下的192.168.3.0/24子网通信

首先R1与R2之间要有线路连接起来,比如R1的0/0/2口与R2的0/0/3口千兆网线连接,并且为两个端口配置同一子网ip地址,比如R1的0/0/2口配置192.168.6.1,R2的0/0/3口配置192.168.6.2

前提条件满足再来添加静态路由

首先为R1配置去往3.0子网的路由

ip rout-static 192.168.3.0 255.255.255.0 GigabitEthernet 0/0/2 192.168.6.2

还需为R2配置去往1.0子网的路由(回来的路由)

ip rout-static 192.168.1.0 255.255.255.0 GigabitEthernet 0/0/3 192.168.6.1

VALN间路由技术

怎么会有这么一个技术?

在实际通过vlan做二层隔离的时候,会为每个vlan划分一个子网,即不会将两个或两个以上的vlan分配在一个子网中

e.g:vlan10划分192.168.10.0/24子网 vlan20划分192.168.20.0/24子网

如此通过vlan实现了二层的隔离,当这两个vlan间需要通信时,即需要实现三层互通怎么办?

想想!两个vlan间要互相通信,就是两个子网间通信,不就回到之前的通过路由器实现跨子网通信嘛,只不过叫作vlan间路由

既然还是跨子网通信,的要有路由器

使用外置的一个物理路由器

第一代技术

路由器与交换机需要的接口相连

路由器侧的接口设置网关地址

交换机侧接口设置access模式,关联对应的vlan

第二代技术

单臂路由技术

解决第一代中端口占用问题

路由器与交换机单线连接

路由器侧划分子接口,给子接口配置网关地址,指明子接口与路由的对应关系(也是与vlan的对应关系),给子接口开启arp广播

切记两条对子接口的配置

dot1q termination vid [vid]

arp broadcast enable

交换机侧,设置接口模式为 trunk 模式

不使用外置的物理路由器

第三代技术

三层交换实现vlan间路由

交换机内部有路由器功能模块,相当于一个虚拟的路由器

存在一种特殊接口

vlanif 接口

vlan-interface

是一种三层接口,类似于路由器的接口,可以直接设置网关IP地址

创建了vlanif 接口,会自动与对应的vlan相连

实现

创建vlanif

interface vlanif [vid]

配置IP地址

VRRP路由冗余技术

又怎么会有这么一个技术呢?

公司只有一台路由器负责和外部通信,当路由器挂了怎么办,所有与外部的通信就都通信不了,加一台路由器备着,但两个路由器两个网关怎么设置,一台主机只能配置一个网关地址?

因此有了VRRP路由冗余技术,也可叫路由主备技术

冗余

主路由器master

平时流量走的路由器

备路由器backup(一个或多个)

当主路由节点失效时自动切换为主路由接替之前主路由的工作,继续收发流量

主路由和备路由配置同一个VRID(虚拟路由器标识)并配置虚拟IP就共同组成一个对外提供路由的虚拟路由器,虚拟ip就是对主机提供的网关地址

实现

两台(或多台)实际物理路由器与子网相连的接口配置各自的实际IP地址(网关)

对接口配置VRID及virtual-ip生成虚拟路由器

vrrp vrid 1 virtual-ip 192.168.10.254

1

虚拟路由器标识VRID

0-255

192.168.10.254

就是虚拟网关,提供给主机的

子网主机将网关配置成虚拟网关

DHCP 动态主机配置协议

为主机或者路由器指定配置信息

IP地址

子网掩码

路由器IP地址

DNS服务器IP地址

组成部分

地址管理

用于IP地址的动态分配,并为客户机提供地址租用

配置数据交付

DHCP服务器可配置的地址分配模式

自动分配

和动态分配方法一样,只是地址不可撤销

动态分配

常用,客户机从服务器配置的地址池中获得一个可撤销的IP地址

地址池

专门为DHCP用途而分配的一个连续的IP地址范围

租用期

分配给客户机的地址的有效期

手动分配

操作

客户机连入网络,首先可能使用零ip源地址广播一个DHCPDISCOVER消息

接收到DISCOVER消息的DHCP服务器都会响应一个DHCPOFFER消息,并在IP地址字段包含一个提供的IP地址,DNS服务器的IP地址、子网掩码、租用期也经常包含在内

客户机接收到来自一台或多台服务器的DHCPOFFER消息后,确定自己想要接收哪个DHCPOFFER并广播一个包括服务标识符选项的DHCPREQUEST消息,请求的IP地址设置为选中的DHCPOFFER消息提供的IP地址

所有服务器都会接收到广播的DHCPREQUEST消息,只有与消息中标识符相符的服务器同意将地址绑定,其他服务器清除与该请求相关的状态

完成绑定后,选中的服务器响应一个DHCPACK消息,通知客户机可以使用该地址

如果服务器响应的是DHCPNAK消息,则表明无法分配包含在DHCPREQUEST消息中的地址(可能该地址已经通过其他方式分配出去了或者无法使用)

客户机接收到DHCPACK消息和其他相关配置信息后会探测网络确保获得的地址未被占用(arp请求)

若发现地址已经被占用就不使用该地址,并向服务器发送一个DHCPDECLINE消息通知该地址不能使用

客户机如果已经有一个IP地址只希望“续租”,则跳过之前的步骤直接发DHCPREQUEST消息请求当前正在使用的IP地址

若客户机已有一个地址,不需要更新地址只需要其他配置信息,此时会使用DHCPINFORM消息代替DHCPREQUEST消息以表明使用现有地址只希望获得其他配置信息

若客户机在地址租约到期前不想使用该地址就会发送一个DHCPRELEASE消息

DHCP服务器配置在路由器上

开启DHCP功能

系统视图下:dhcp enable

e.g: [DHCP_Server]dhcp enable

地址池配置

创建地址池

ip pool [地址池名称]

e.g: [DHCP_Server]ip pool test

指定地址池空间

network [子网] mask [子网掩码]

e.g: [DHCP_Server-ip-pool-test]network 192.168.10.0 mask 255.255.255.0

地址池地址要与路由器接口地址在同一子网

指定地址池网关

gatway-list [网关IP]

e.g: [DHCP_Server-ip-pool-test]gateway-list 192.168.10.254

指定DNS

dns-list [DNS]

e.g: [DHCP_Server-ip-pool-test]dns-list 8.8.8.8

启用地址池

接口下激活dhcp全局地址池服务:dhcp select global

e.g: [DHCP_Server-GigabitEthernet0/0/0]dhcp select global

查看路由器当前配置信息

display current-configuration

查看地址池简要信息

display ip pool name [地址池名称]

e.g: [DHCP_Server-GigabitEthernet0/0/0]display ip pool name test

查看地址池详细地址信息

display ip pool name [地址池名称] all

可以看到哪个地址分配给了哪台主机

修改地址租约期

进到地址池中

ip pool [地址池名称]

e.g: [DHCP_Server]ip pool test

设置:lease day [天数]

e.g: [DHCP_Server-ip-pool-test]lease day 7

ACL访问控制列表

基于报包过滤的访问控制技术

访问控制

对访问加以控制就是为了安全嘛!就如同对人的行为做约束控制或者对机器做控制,总得有啥依据吧!社会对人行为做控制依据法律,人对机器控制依据下达的指令,无论是法律还是指令都可以看成一种规则,依照规则进行约束控制

列表!什么列表?

规则列表是也!

ACL就是一条或多条规则组成的规则组(集合)

创建一个ACL就是创建一个规则组,给这个规则组一个编号,叫做ACL编号

基本ACL

编号2000~2999

只能对IP头中的源IP地址进行匹配

高级ACL

编号3000~3999

能针对数据包的源/目的IP、协议类型、源/目的端口等进行匹配

说白了,ACL访问控制列表就是定义一个规则组或者叫规则列表,其中定义了一条或多条规则rules,再将这个规则列表“颁发”给网络中的设备比如路由器,让路由器按照这个这个规则组中的规则对来往的网络流量进行匹配过滤,并依照规则决定是“放行”还是“拒绝”

既然有规则就来说说这规则

每条规则都有一个规则编号(法律都还有什么法什么则第几款第几条呢!)作为这里的“立法人”的你可以自己配置编号也可以让系统自动分配,只不过系统分配有固定的步长,不过自己可以修改设置step

每条规则按照规则编号顺序(从小到大)存在于ACL组中,这也是匹配时候的顺序

规则匹配原则

按照从小到大顺序依序匹配每一条规则,若匹配上(专业点叫做命中规则)则直接停止匹配,若匹配完组中的所有规则也没匹配上就叫未命中规则

法律条令在明细中会规定当人发生某种行为触犯法律(命中规则啦!哈哈)时应该按照法律规则接受对应的处罚(蹲大牢或是枪毙!严重了,或是没收财产)

ACL规则也一样!只不过简单点,对于命中规则的流量有两种方式

允许:permit

拒绝:deny

好吧,来享受“立法”的过程!

创建规则组

acl 编号

向规则组添加规则明细

基本ACL规则

rule 规则编号 要做的操作(允许/拒绝) source { source-address source-wildcard | any }

sour-addr sour-wildcard:源ip地址 源通配符掩码

通配符

IP地址通配符掩码与IP地址的反向子网掩码类似,用于指示IP地址中的哪些位将被检查

0

0.0.0.0的简写

检查相应位

1

255.255.255.255的简写

忽略,不检查对应位

any:任意源IP地址

高级ACL规则

rule 规则编号 要做的操作(允许/拒绝) 【protocol-number | icmp | tcp | udp | gre | igmp | ip | ipinip | ospf】 【source { source-address source-wildcard | any }】【soure-port{eq prot|gt port|lt port|rage port-start port end}】【destination{dest-addr dest-wildcaard|any}】【destination-port{eq prot|gt port|lt port|rage port-start port end}】

protocol-number | icmp | tcp | udp | gre | igmp | ip | ipinip | ospf

协议类型及协议号

icmp

1

igmp

2

ipinip

4

tcp

6

udp

17

gre

47

ip

ospf

89

soure-port{eq prot|gt port|lt port|rage port-start port end}

eq prot

等于端口号

gt port

大于端口号

lt port

小于端口号

rage port-start port end

介于起始端口号之间

destination{dest-addr dest-wildcaard|any}

dest-addr dest-wildcaard:目的IP地址及通配符掩码

e.g:

rule 20 deny tcp source 192.168.10.20 0 destination 192.168.20.100 0 destination-port range 20 21

rule 30 deny tcp source 192.168.10.20 0 destination 192.168.20.200 0 destination-port eq 80

立完法须得执法!

执法地点就在路由器相应的端口上,在对应端口上创建过滤器traffic-filter并和规则组做inbound或outbound

traffic-filter inbound acl 编号

traffic-filter outbound acl 编号

traffic-filter

流量过滤

作用在端口上

分方向

inbound

outbound

要对从左到右的流量作过滤,“执法人”可以设置在traffic-filter inbound a 或者设置在raffic-filter outbound b

要对从又到左的流量作过滤,“执法人”可以设置在traffic-filter inbound b 或者设置在raffic-filter outbound a

查看ACL配置

display acl { acl-number | name acl-name | all }

NAT技术

NAT(Network Address Translation)网络地址转换

静态NAT

将可用的公有地址与私有地址做一对一绑定,并且用来做NAT的公有地址一定不能和原本出接口的公有地址相同

实现

在出接口下:nat static global [公有地址n] inside [私有地址n]

e.g

nat static global 12.20.1.101 inside 192.168.10.10

nat static global 12.20.1.102 inside 192.168.10.20

nat static global 12.20.1.103 inside 192.168.10.30

查看静态NAT

display nat static

动态NAT

动态在哪?

所谓动态是创建一个公有地址组,当作NAT时,随机的从地址组中获取一个公有地址再来绑定给一个私有地址出去,也就相当于把可用的公有地址放到一个地址组中,随机分配给私有地址做NAT,地址组中可用公有地址数必须大于或等于私网中希望同时访问Internet的私有地址主机数,否则总会有部分私有地址主机无法访问Internet,说到底还是一对一绑定关系

实现

首先创建公有地址组

nat address-group [组号] [起始地址IP] [结束地址IP]

e.g: nat address-group 1 12.20.1.101 12.20.1.103

接下来通过acl创建一个私有地址池

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

最后在出接口下将公有地址组和私有地址池关联起来

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 no-pat

查看NAT session

display nat session all

动态创建,临时性的

即便自己有钱,能租用几个公有地址,如果使用静态NAT,那么就只有固定的几台主机能访问Internet,而如果使用动态NAT,那么就只有几台主机能同时访问Internet 那么有没有可能在 可用公有地址数小于私网中私有地址主机数的情况下,让所有私有地址主机都能访问Internet呢?答案是有的,就是 NAPT

NAPT ,网络地址端口转换(Network Address Port Translation)

原理

它使用传输层标识符(即tcp和udp端口号,icmp查询标识符)来确定一个特定的数据包到底和NAT内部的哪台私有主机关联,这样就可以让大量的内部主机同时访问Internet,而使用的公有地址又很少甚至只用一个,通常也只需要一个

实现

使用NAPT也分穷使用和富使用,穷使用就只使用一个公有地址,还有最穷使用:就是直接使用NAT路由器的出接口(外部接口)的IP地址,华为中称为Easy_IP;而富使用就可以租用几个公有地址,再来做NAPT

先看看不太穷的使用怎么实现:就是NAT路由器的出接口地址保留,再租用一个公有地址来NAPT

类比于动态NAT,首先也是创建公有地址组只是起始地址和结束地址是同一个

e.g: nat address-group 2 12.20.1.110 12.20.1.110

使用acl创建私有地址池

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

在出接口下将公有地址组和私有地址池关联起来

关键在于在做关联时和动态NAT最后一个参数选项不同,动态NAT最后一个参数是:no-pat,意思是Not use PAT ,而 NAPT 这里就不用这个参数,不写这个参数就是相反 use PAT

e.g: [R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 2

最穷用法:Easy-IP

直接使用NAT路由器出接口的地址来NAPT,既然直接使用出接口地址,那么就不需要再创建公有地址组了,只要创建私有地址池,并在出接口做关联,不同之处在于不用关联公有地址组,不需要创建自然不用关联,直接默认使用接口地址,做PAT那么最后一个参数也不需要

使用acl创建私有地址池

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

关联

[R1-GigabitEthernet0/0/1]nat outbound 2000

富的用法

创建公有地址组

e.g: nat address-group 1 12.20.1.101 12.20.1.103

使用acl创建私有地址池

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.10.0 0.0.0.255

关联

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

NAT server

NAT路由器的外部地址被用来查找服务器,NAT server通过做端口转发或者端口映射来重写或转发到达服务器的流量,以此让外部Internet用户可以访问内部私有地址的服务器

NAT路由器做端口映射

nat server global [全局地址] inside [私有地址]

e.g

[R1-GigabitEthernet0/0/1]nat server global 12.20.1.110 inside 192.168.10.110

[R1-GigabitEthernet0/0/1]nat server protocol tcp global 12.20.1.110 8080 inside 192.168.10.110 80

[R1-GigabitEthernet0/0/1]nat server protocol tcp global 12.20.1.110 8081 inside 192.168.10.120 80